גרסה ערוכה ומוצלחת יותר פרסמה מוקדם יותר ב׳הארץ׳.

מה זה פישינג? טוב, כולנו מכירים את השיט הזה. s_h, שהוא חוקר אבטחה ואיתו אני מדבר בדרך כלל בטלגרם, שלח לי מתקפת פישינג מעניינת. למה מעניינת? פחות בגלל הפישינג, יותר בגלל איך שמממשים את הפישינג הזה ואני מת על השטויות האלו, אז למה לא לכתוב באתר?

בגדול, הכל מתחיל ממייל מזויף שנשלח בתפוצה רחבה ביותר. איך המייל נראה? ככה:

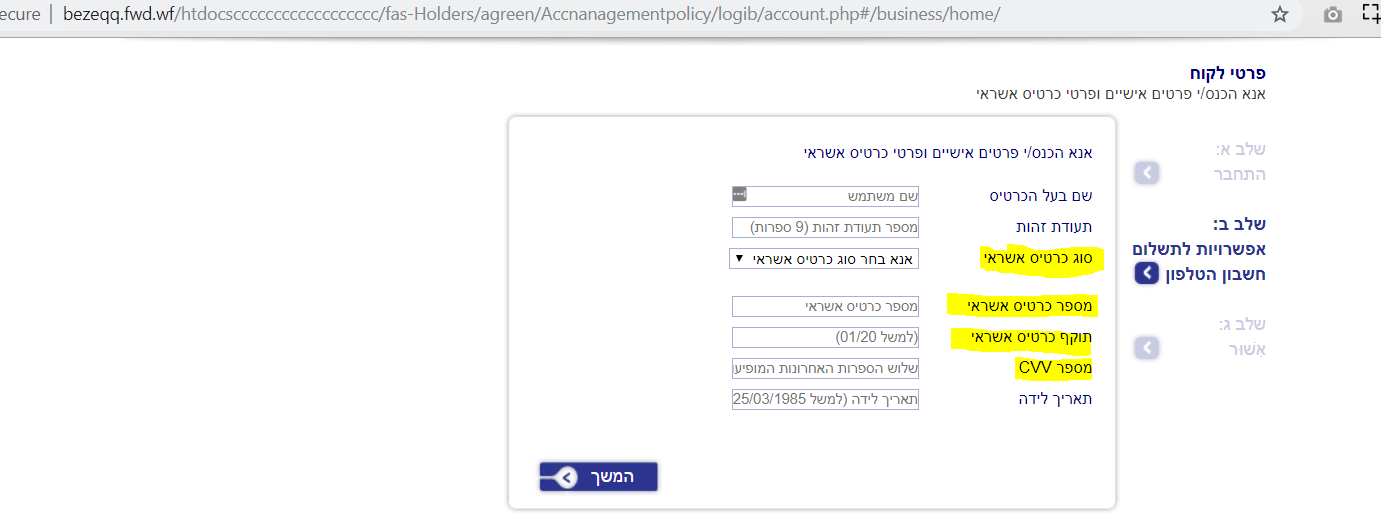

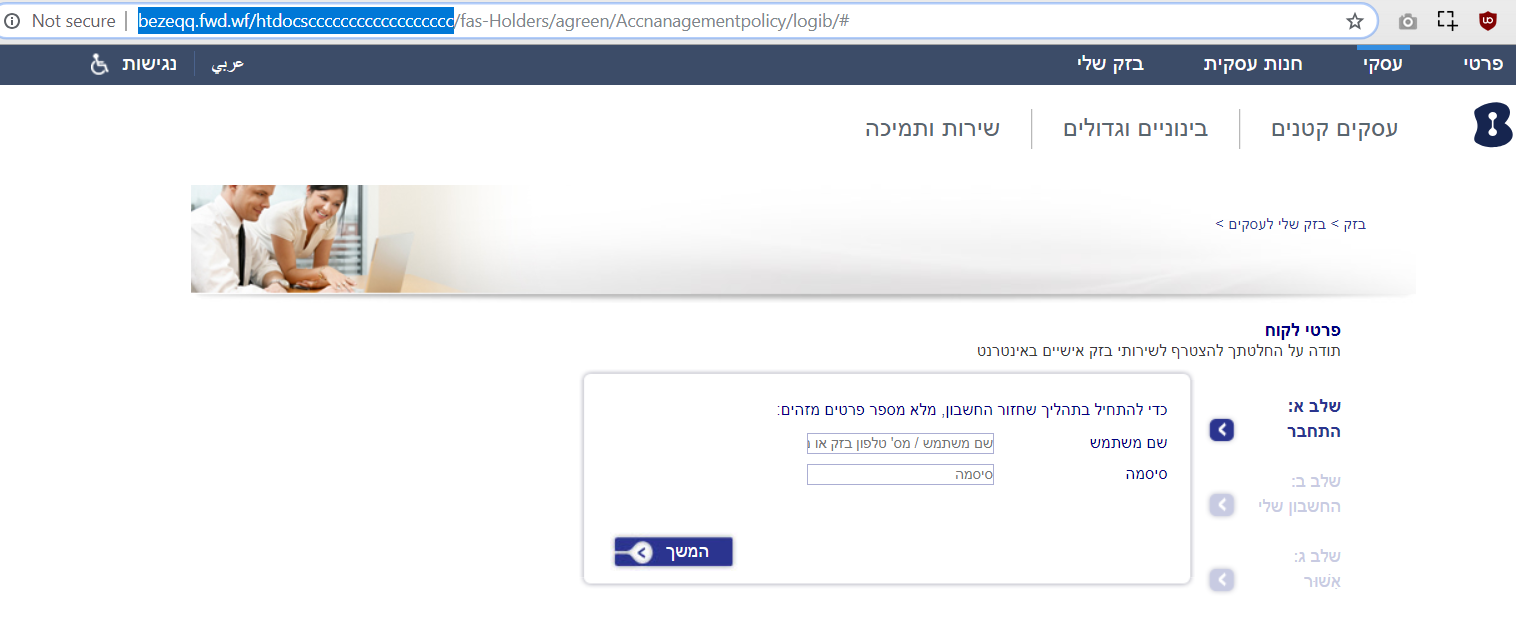

הכתובת מובילה לאתר bezeqq.fwd.wf/htdocscccccccccccccccccc – כמו כל אתר פישינג שמכבד את עצמו, יש דמיון לשם המתחם של נשוא המתקפה – במקרה הזה בזק. וכמובן שמי שלוחץ על הקישור מקבל 'עידוד' להכניס את הפרטים שהתוקף ממש ממש רוצה. במקרה הזה: כרטיס אשראי.

הפרטים כמובן לא נשלחים לבזק אלא לדף PHP על השרת שכנראה שולח מייל לתוקף עם הפרטים. איך אני יודע שדף ה-PHP שולח את פרטי כרטיסי האשראי לתוקפים ולא מציב אותם ב-MySQL זה או אחר? הו הו הו, מיד אספר.

הבעיה הכי גדולה בלתכנן מתקפת פישינג היא איפה לשים את האתר המזויף. הרי בשרת לגיטימי שעולה כסף אני לא אוכל להציב אותו. פתרון? שרת פרוץ – שזו בעיה כי צריך למצוא אחד כזה. פתרון נוסף הוא אתר חינמי. מה הבעיה עם אתרים חינמיים? בגלל שכל הפורצים בעולם משתמשים בהם, יש להם מחלקות abuse ממש ממש מהירות. וגם נעשית סריקה של הקבצים שמועלים אליהם. נסו לבנות אתר פישינג לשרת מוכר בבלוגספוט ותראו שתחסמו בלי שבלוגספוט יקבלו דיווח אחד אפילו.

הפתרון החדש שתוקפים מצאו הוא (כרגיל) הרבה גאוני וקצת מטומטם. על שירות forwardhq שמעתם? מדובר בשירות ממש חמוד שמאפשר לעשות tunneling מכתובת שלהם למחשב מקומי אצלך. למה זה טוב? אם אתה מפתח אתר או אפליקציה על שרת פיתוח שלך, אתה יכול לעשות לו הפניה מאתר חיצוני ולשלוח ללקוח (למשל). מה שהתוקפים עשו, הוא לעשות חשבון ניסיון לשירות הזה ואז לנתב את הכתובת שהם ייצרו למחשב מקומי שיש עליו xamp שזה שרת Apache עם PHP שמאפשר לשים עליו אתר פרוץ.

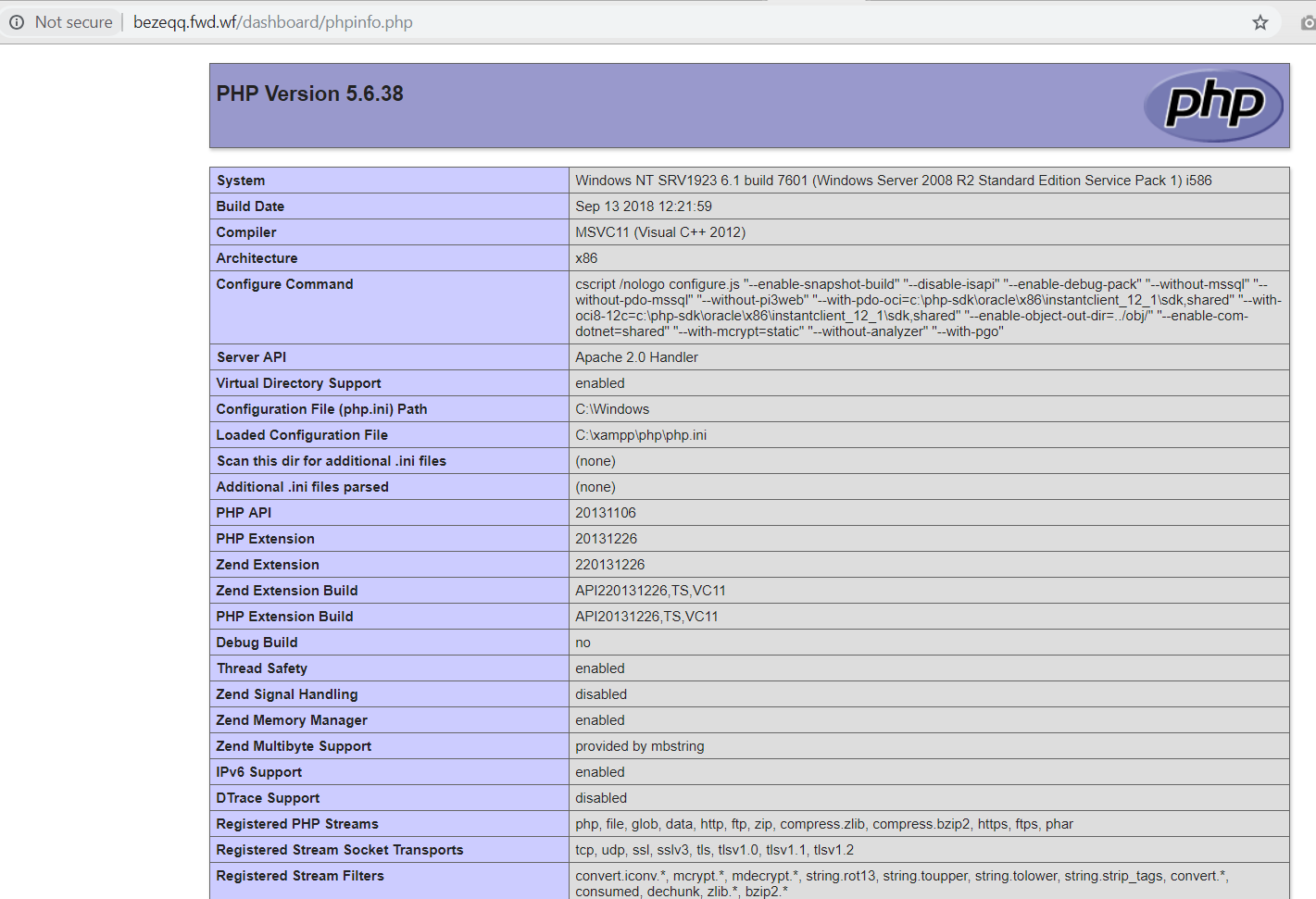

איך אני יודע? כי ה-phpinfo של האתר של התוקפים היה גלוי MUHAHAHAHA

וככה אני יודע שאין MySQL מותקן על השרת הזה. וכן, יש גם גישה ל-PHPMyAdmin שנופל בגלל שאין שרת שמותקן שם.

בגלל זה מדובר בפתרון גאוני מצד אחד – כי באמת אפשר לעלות כל שיט שרוצים באמצעות הדבר הזה. ומטומטם מהצד השני – אלא אם כן משתמשים במחשב ביתי פרוץ.

כך או אחרת, דיווחתי ל-abuse של החברה ובא לציון גואל. אבל מה? זו עוד דוגמה למה אין לנו דברים יפים. צק צק צק. רואים אתר פישינג שנגמר ב-fw? דווחו עליו ל-abuse של forwardhq.

ושוב תודה ל s_h שדיווח וסייע. יש לכם גם דברים מעניינים? אני בטלגרם: interil. תודו שזה מקורי.

3 תגובות

מעניין,

איך ידעת למצוא בroute הזה את הphpinfo?

הlist של הקבצים בroot של האתר היה מאופשר מבחינת השרת?

וואי, שכחתי לכתוב. אתה תמות מצחוק. שים לב – כשמתקינים xamp יש לך בעמוד הראשי קישורים גם לדף שמדפיס את ה phpinfo וגם קישור ל phpmyadmin. ה-list לא היה מאופשר כי בחייאת, יש גבול לכל חובבנות 🙂

רן בר זיק: אתה אדם מאד נחמד

נ.ב. תזהר אתה קורא מייל של מתות כי מתנו מרוב צחוק