בזמן האחרון, בגלל הספר שלי, יוצא לי המון לעבוד עם סטגנוגרפיה. מדובר בשיטה להחביא מידע בתוך מידע אחר. במאמר נפרד סיקרתי סטגנוגרפיה בהקשר של תמונות ובמאמר אחר בהקשר של טקסט. במאמרים האלו הסברתי על סטגנוגרפיה – מילה מסובכת למגוון טכניקות קלות להבנה – להחביא מידע בתוך מידע אחר.

לפני כשבועיים שמחתי להעביר הרצאה במפגש הקהילתי של טוויטר שנערך בארץ.

Tonight! @barzik @LirazMargalit @andypiper will take the stage on the third #TapIntoTwitter event in #Israel. Super excited 🙂 pic.twitter.com/EMvxokA57q

— Ran Margaliot (@ran5000) September 25, 2019

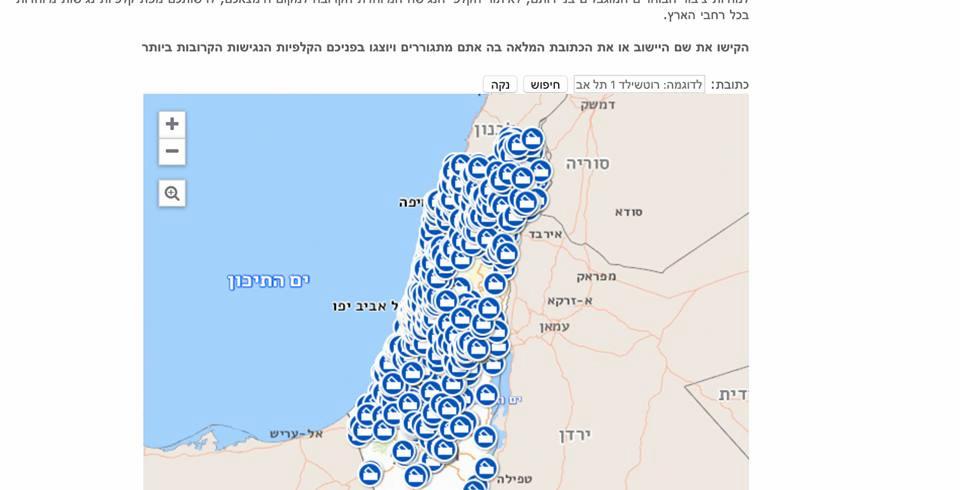

זה לא סוד שטוויטר היא הרשת החברתית שבה אני נמצא רוב הזמן, תחת הכינוי המקורי barzik@. נכון, היא קטנה יותר מפייסבוק אבל כל המי ומי נמצאים בה ובה אני מתקשר עם מקורות, לקוחות ומקבלי ההחלטות. בזמנו מורד שטרן, מנהל הקהילות של וויקס כתב עליה פוסט חשוב ומעניין. בהרצאה שלי התמקדתי בטכניקות שונות למעקב שבהן גורמים מרושעים יכולים להשתמש על מנת לעלות על זהות מקורות בטוויטר. בדרך כלל, שמקורות שולחים לעיתונאים או אחרים מידע מתוך האינטראנט/Knowledge Base של הארגון שלהם, הם מעתיקים ושולחים מתוך מחשבה שהטקסט או התמונה שהם העתיקו לא יכול להסגיר אותם וזו כמובן טעות.

הנה מצגת ההרצאה:

והסרטון:

בהרצאה דיברתי על סטגנוגרפיה של טקסט, שכאמור כתבתי עליה במאמר הקודם. והדגמתי איך אפשר לשלוח באמצעות דיאמים טקסט שנראה תמים לחלוטין. המקור העתיק אותו מאתר, מסמך וורד או PDF או כל מקור אחר שהוא ושולח אותו לעיתונאי, העיתונאי מעתיק אותו ושם אותו במאמר בעיתון או בבלוג שלו. שניהם לא יודעים שיש בטקסט הזה מידע מפליל.

לא מאמינים? תעתיקו את הפסקה הקודמת והדביקו אותה בעורך טקסט שיודע להתמודד עם תווים כאלו כמו זה בקישור, הוא אונלייני אפילו, לא צריך להוריד כלום. תוכלו לראות שיש פה טקסט חבוי.

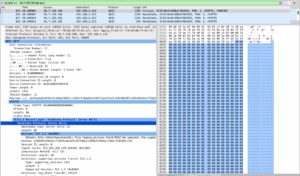

הטקסט החבוי ניתן לתרגום ל-0 ול-1. האות U+200C היא 0 והאות U+200B היא 1. אם תתרגמו את המחרוזת הזו ל-01 תקבלו:

01100010 01100001 01110010 01101001 01101011

שזה barzik.

זו שיטה שמשתמשים בה כל הזמן ועוברת יפה במסרים פרטיים – גם בטוויטר וגם בפייסבוק וגם במייל. כאמור הרחבתי עליה פה.

טכניקה נוספת שדיברתי עליה בהרצאה היא החבאת מידע באמצעות תמונות והצגתי את הטכניקה הזו באמצעות כלי מגניב שנקרא steghide. מדובר בספריה שניתן להתקין אותה על לינוקס ומחביאה מידע בקבצים בינאריים מסוג תמונות ואודיו. בניגוד לשיטות היותר פרימיטיביות שהדגמתי קודם – מדובר בכלי יותר חזק שלא ניתן לפענח בקלות את המידע הטמון בו.

אם תיקחו את התמונה הזו למשל, ותפענחו אותה בכלי steghide, תוכלו לראות את המסר ״הסודי״. מה השוס האמיתי? הסטגנוגרפיה תשרוד גם אם שולחים את התמונה בדיאמים בטוויטר!

סטגנוגרפיה יכולה בהחלט לעבור דחיסה (בסיסית) וזה דבר שאנחנו צריכים לזכור כשאנו מנסים להעתיק חומרים שיש סיכוי שמי ששולט עליהם לא רוצה שנעתיק אותם. הלבנה של חומרים כאלו היא הליך בעייתי ומורכב. הדרך הטובה ביותר היא לאייר אותם מחדש וגם אז אי אפשר להיות בטוחים לצערי. העולם הזה הוא עולם שגיליתי ממש לא מזמן ומגוון הטכניקות שמשתמשים בהן להסוואת מידע בתוך טקסט או תמונות הוא פשוט מדהים.

4 תגובות

מאמר מרתק, כרגיל.

תהיות: לגבי טקסט, האם יש עוד אופציות לסטגנוגרפיה חוץ מהכנסת תווי יוניקוד "ריקים" (הצפנת קודים בתוך הטקסט בדילוג אותיות, נשאיר לסוכני MI6 מהפיפטיז, או לתמהונים קונספירטיביים)?

ולגבי תמונה וכדו', האם אי אפשר פשוט לעקוף את זה על ידי צילום\הקלטת מסך?

זה עולם משוגע לגמרי ויש עוד המון אפשרויות כולל כאלו שאי אפשר לעקוף על ידי צילום מסך.

ואם אני מוחק עם עורך EXIF או מוחק לחלוטין?

האם ישארו עוד עקבות שהEXIF EDITOR לא יכול להסיר?

הסטגונגרפיה לא עובדת עם EXIF