עולם אבטחת המידע הוא עולם קצת מוזר, בקצה העליון שלו אפשר למצוא חוקרים מתוחכמים שעוסקים בפרצות מחוכמות, בהנדסה מורכבת ובאלגוריתמיקה מסובכת להפליא. מהצד השני אפשר למצוא חבורה של משתמשים שפשוט חושפים ומסכנים את עצמם במה שאי אפשר שלא להגדיר אותו כטפשות מוחלטת.

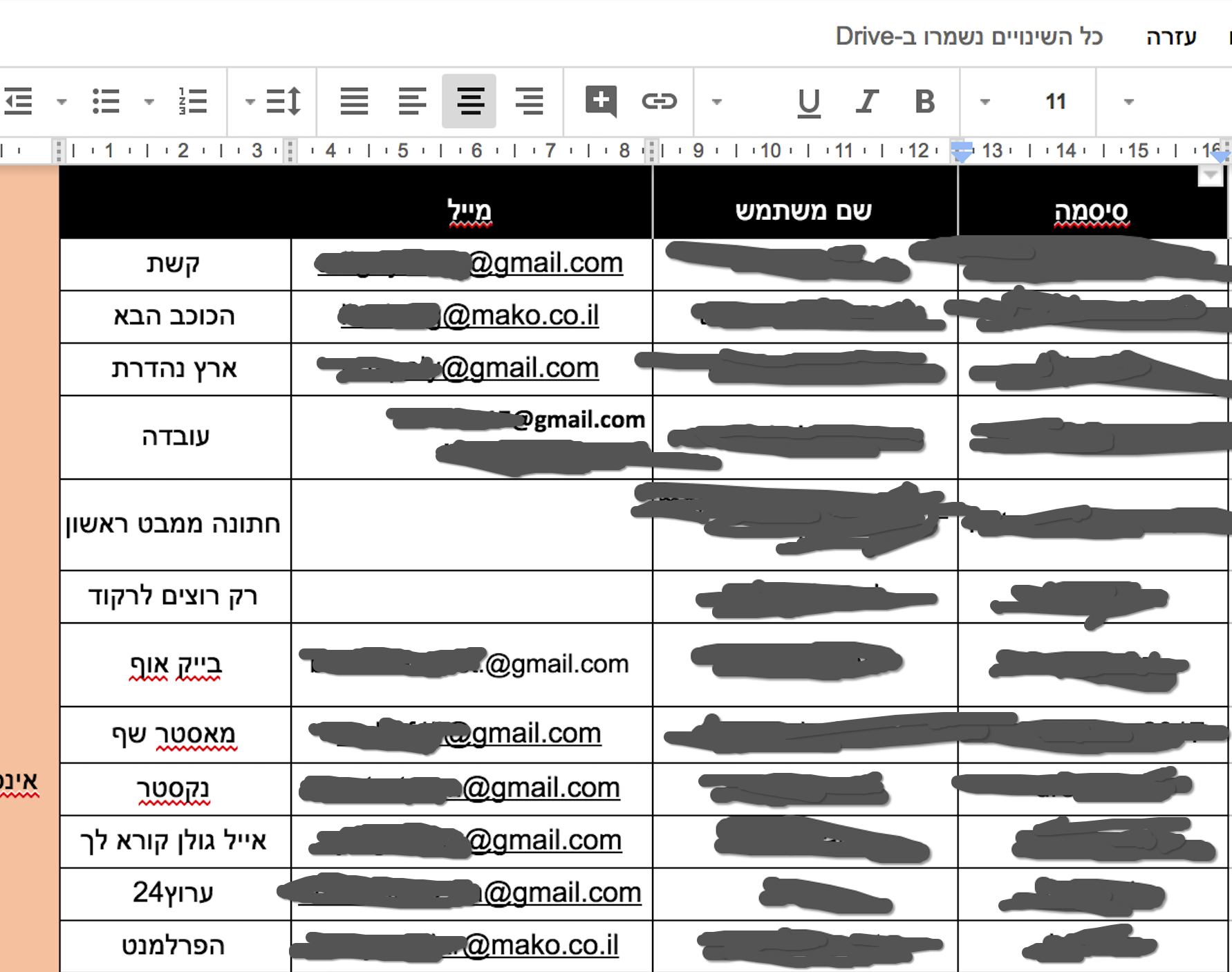

והפעם? הפעם קשת הצליחה לחשוף את כל הססמאות של המיילים שלה במסמך אחד לעיני כל. וכשאני מתכוון לעיני כל אני מתכוון לפרסום בדף פייסבוק בולט.

יניב הרוש, פנה אלי וסיפר לי שבעמוד של תוכנית הטראש ׳אופירה וברקו׳ הפופולרית הופיע סטטוס שהזמין את הגולשים לקרוא על הזוגיות החדשה של הזמר ועבריין המס אייל גולן. מי שהעז ללחוץ על הקישור, גילה לתדהמתו שבמקום להיות מופנה לוידוי ״מרתק״ על זוגתו החדשה של הזמר, הוא מופנה למסמך פנימי של ההפקה בגוגל דוקס.

גוגל דוקס, למי שלא יודע, זו החלופה של חברת גוגל למעבד התמלילים וורד מבית מיקרוסופט. מדובר בשירות המאפשר ליצור מסמכים ברשת שנשמרים בגוגל דרייב. גוגל דוקס גם מאפשר לשתף את המסמך. או עם אנשים ספציפיים (באמצעות חשבון גוגל) או באמצעות קישור. כשאני יוצר קישור פומבי למסמך – כל מי שיש לו את הקישור יכול להכנס, לצפות בתוכנו ואם הגדרתי את הכל כמו שצריך: לערוך אותו.

מה שקרה הוא שעובד ההפקה שהיה אחראי על פרסום הסטטוס פרסם קישור למסמך בטעות וכך אלפי גולשים נחשפו אליו. המסמך הוא מסמך פנימי של ההפקה שהיה בו מידע לגבי האייטמים המתוכננים וכו׳. מה שעוד היה בו הוא מידע נרחב על כל חשבונות המייל של קשת כולל מיילים.

ברגע שבקשת קלטו את גודל הבושה, הם ערכ�� את הסטטוס. אך לאחר מכן הם לא חסמו את המסמך והוא נותר פתוח במשך זמן רב (עשרות דקות) עד שהתחלתי לצעוק על כך בקבוצת ה-ITC (קבוצת ווטסאפ של אנשי טכנולוגיה ועיתונאים). עד אז, הגולשים כמובן עטו על השלל כמוצאי שלל רב. לא ברור בשלב זה כמה חשבונות נפרצו (אם בכלל) ואם התוכן שהיה בהם נגנב. מה שכן, אפשר לצאת מנקודת הנחה שהם נפרצו וייתכן שכל המידע שהיה בהם נשאב.

כניסה לחשבון מייל כזה, גם אם הסיסמה ידועה, נחשבת כעבירת מחשב. בכל מקרה, מן הסתם לא נכנסתי על מנת לראות אם במייל של עובדה (למשל)יש תכתובות רגישות של מקורות. יש סיכוי סביר שכל המיילים שנשלחו לתיבות הדואר האלו כבר דלפו הלאה. ולתוכניות תחקירים חשובות זה עלול להיות מאוד בעייתי אם במיילים האלו היה מידע של מקורות. יש גם סיכוי גבוה שהססמאות האלו היו לדפים/חשבונות פייסבוק/חשבונות ג׳ימייל של המנחים עצמם.

בנוסף, היו במסמך שמות משתמש וססמאות למחשבים באולפן עצמו שאיפשרו גישה והשתלטות.

ללא ספק יום חג לכל קראקר. יום בעייתי למנהלי אבטחת המידע של קשת.

הכשל האבטחתי כאן הוא לא בחשיפת הלינק. טעויות אנוש יכולות לקרות. הכשל כאן הוא שימוש בג׳ימייל באופן לא תקין, בחוסר מדיניות לניהול ססמאות ואבטחת מידע. גם בארגון שלי משתמשים בג׳ימייל. ועדיין לכל משתמש יש הגדרה משלו, מופעלת אבטחה דו שלבית ובטח ובטח יש איסור חמור למסור ססמאות או לאחסן אותן על גבי מסמך טקסטואלי כלשהו. מי שרוצה לשמור ססמאות נדרש להשתמש במנהל ססמאות.

רני עינב ציין שמעיון בסטטיסטיקה של קישור הביט.לי (זמין באמצעות הקלדת הקישור https://bitly.com/2ExUbpH ואז + אחריו), אפשר לראות ש-80 גולשים נכנסו למסמך הזה. באופן אישי ראיתי שכמה וכמה סימנו והעתיקו אותו. כנראה לשם הפצה.

תגובות ומידע נוסף יפורסם בהמשך.

12 תגובות

המלצה למנהל סיסמאות בטוח שלא ייפרץ גם הוא?

האמת? קטונתי. אני לא משתמש במנהל ססמאות אלא זוכר. יש לא מעט ארגונים שמשתמשים ב LastPass אנטרפרייז.

למוישה – PasswordSafe

גם בקוד פתוח

גם תומך בזיהוי דו שלבי עם יוביקי

אתם לא מבינים שהאייטם הרציני כאן הוא ש-80 איש אשכרה נכנסו ללינק עם וידוי של __________ קטינות??

צודק.

כיצד ניתן להצטרף לקבוצת ה-ITC?

אתה ממש רוסי האקר!

http://www.commdiginews.com/wp-content/uploads/2016/12/putinCyber.jpg

כל הכבוד האקר!

עכשיו רק לשים פרסומות ולהרוויח כסף.. אולי תפרסם מידע על פרשת תימן?

~פוטין

יש מ��ב שאתה שולח לי תקובץ?

ברור, אפילו בשמחה 🙂 הנה קישור לכל המעוניינים:

http://bit.ly/IqT6zt

שקרן

רן תעשה לי אקספלויט