כולנו מכירים מישהו שזה קרה לו, גנבו לו את חשבון הפייסבוק. יום בהיר אחד אתם נכנסים לפיד האהוב שלכם ורואים שחבר שלכם, לצורך העניין מר משה בן משה, מחליט להפיץ לינקים בערבית נגד היהוד והציונות (במקרה הטוב) או דווקא מחליט לפרסם לינקים של אתרי פורנו מפוקפקים והימורים (במקרה הפחות טוב). חשבון הפייסבוק שלו נגנב וכעת הוא צריך לפתוח בהליך ממושך ומתיש מול פייסבוק כדי לנסות ולהוכיח שהחשבון שלו.

השאלה הנשאלת היא – איך זה קורה? יש מגוון דרכים לגנוב חשבון פייסבוק, אך השיטה הק��ה ביותר והפשוטה ביותר היא באמצעות 'פישינג'. שיטה שקל מאד לבצע ומאד קל ליפול בה. בדיוק כמו במאמר הקודם, שבו הסברתי איך בדיוק אפשר לזייף לינקים, השיטה לא מורכבת באופן טכנולוגי ועובדת יותר על הצד הפסיכולוגי/התנהגותי. מודעות לשיטה הזו יכולה למנוע את גניבת חשבון הפייסבוק הבאה.

לפני שאני ממשיך בהסבר – כמה הבהרות. קודם כל, אל תגנבו חשבונות פייסבוק. זה מטומטם, לא חוקי ואפשר להכנס לכלא על זה (שלא לדבר על תביעה כספית). שנית, אם כבר עשיתם את השטות המטומטמת והחלטתם להשתמש במידע על מנת לגנוב למישהו חשבון פייסבוק, אל תגדילו את טיפשותכם ותפנו אלי לעזרה.

הצעד הראשון שאנו עושים הוא ליצור תוכן ויראלי, או לפחות תוכן שהמשתמש ממש ממש ירצה לראות. בדיוק בשביל זה יש לנו את הגברת בר רפאלי או דומותיה.

בואו וניצור דף ויראלי כלשהו, הדף הויראלי יכול להיות מופץ על ידי הטכניקה שהראיתי במאמר הקודם או על ידי אפליקצית זבל/ספאם אחר. הנה למשל דוגמה למה שהדף הויראלי כולל:

הדבר שכל משתמש הטרוסקסואל ירצה לעשות זה ללחוץ על הכפתור. כמובן שהתוכן לא חייב להיות באדיבות העלמה בר רפאלי אלא כל תוכן אחר – כמו למשל – 'מישהי הציצה לך בפרופיל, לחץ כאן כדי לגלות מי זו'.

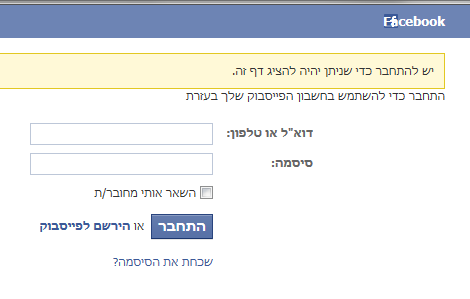

הדבר הבא שנעשה הוא ליצור פופ אפ שדומה למסך login של פייסבוק. משהו בסגנון הזה:

שימו לב שחלק מהדפדפנים עושים ניתוח תוכן, לפיכך חשוב שה-HTML של הפופ אפ יהיה שונה מזה של הפופ אפ המקורי. הפופ אפ יפתח ברגע שהמשתמש לוחץ על התוכן.

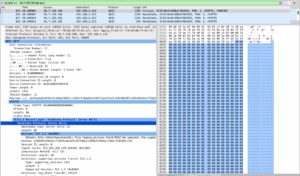

מה שהטופס יעשה הוא לא לשגר את פרטי המשתמש לפייסבוק אלא ישגר את פרטי המשתמש אלינו (לצורך העניין אל evil.com). לאחר שיגור הפרטים, כל מה שעלינו לעשות זה לסגור את הפופ אפ ולהתחיל לנגן את הסרט/ להציג את התוכן המבוקש למשתמש.

איך נזהרים

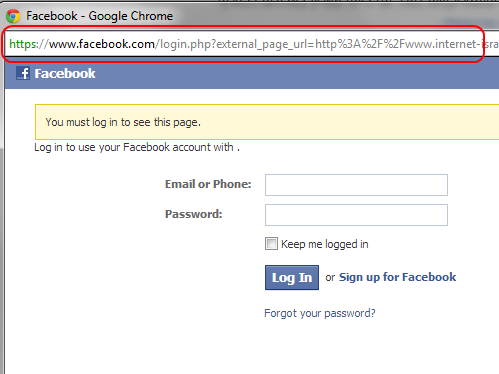

חלק מהמשתמשים התרגלו להציץ אל חלון שורת הכתובות – אם יש https, כך הם חושבים, ויש צבע ירוק – אז הכל תקין.

זה כמובן לא נכון. שימוש ב-https רק מודיע על כך שמדובר בתקשורת מאובטחת. דבר לא מונע מהה��קר דה לה שמעטא (במקרה הזה אתם) לקנות תעודת אבטחה ב-40 דולר ולאבטח את התקשורת בין המשתמש התמים שפרטיו נגנבים אל השרת שגונב אותם. הצינור אכן מאובטח, אך היעד הוא זדוני. לפיכך https הוא לא ערובה לשום דבר

חלק יותר מתוחכם של המשתמשים מסתכל על הכתובת. זו הסיבה שחלק מגנבי הפרטים משתמשים בכתובת בסגנון: https://facebook.whatever.com – המשתמש הפשוט רואה facebook, רואה https, מכניס את הפרטים שלו ואז הם נגנבים.

על מנת להמנע מגניבות – עליכם לוודא שבפופ אפ מופיעה הכתובת https://facebook.com במלואה ואולי הטיפ הנבון ביותר הוא להמנע מתכנים שדורשים מכם להתחבר לחשבון הפייסבוק על מנת לצרוך אותם.

והנה הדוגמה המיוחלת שימו לב שכאן, אם תעשו את השטות של להכניס את שם המשתמש והסיסמה שלכם, אני פשוט מקפיץ אותם ב-alert. דבר כמובן לא מונע ממני לשלוח אותם לכל אחד בקלות באמצעות הטופס או באמצעות AJAX.

הנה דוגמה של צילום מסך של פישינג:

4 תגובות

הדוגמא לא עובדת

כן, שנתיים אחרי כתיבת המאמר נאלצתי להסיר אותה אחרי שקיבלתי אזהרה שמשתמשים במשאבים שהיו שם על מנת לעשות ניסיונות פישינג אמיתיים 🙁

היי אני נואשת.

גנבו לי את החשבון פייסבוק, \ינו את פירטי הקשר. ואני לא מצליחה לשחזר אותו….

בפייסבוק מתעקש לשלוח את הססימא לפורץ 7אנח כבר לא יודעת מה לעשות

בבקשה צור איתי קשר

בתודה אירנה פנחסי

איך אפשר לחזיר פיסבוק שלי בלי מספר בלפון בלי אמיל. כי אין אותם