עוד גל של הונאת ווטסאפ עושה את דרכו לחופי ארצנו והפעם הוא רוכב על באג מעניין במיוחד של ווטסאפ.

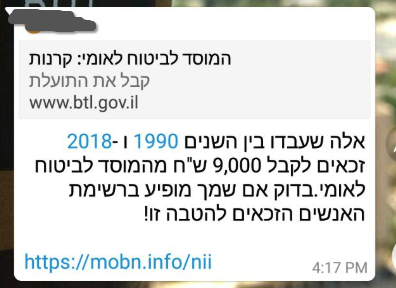

הונאת הווטסאפ התורנית מתחזה להודעה מטעם ביטוח לאומי על החזר כספי. ההודעה נראית כך:

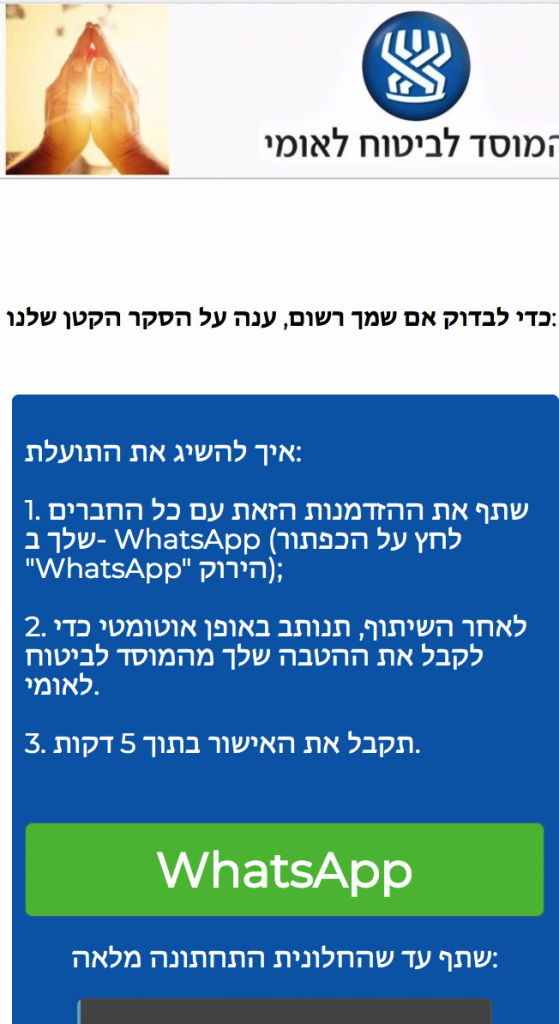

אם תלחצו על הקישור, תגיעו לאתר שמתחזה לאתר ׳ביטוח לאומי׳:

כאן כמובן נצטרך לענות על שלוש שאלות סתמיות ואחרי המענה, נתבשר שמגיע לנו החזר כספי. כל מה שצריך לעשות הוא להפיץ את ההודעה…

לאורך כל הדרך יש פרסומות שקל להתבלבל וללחוץ עליהן. אחרי ההפצה הקורבן מובל לאתר שבו הוא נדרש להתקין אפליקציה בהתאם למכשיר שלך. הפתעה הפתעה! האפליקציה היא חוקית (של עלי אקספרס) במקרה של אייפון ואפליקציה מפוקפקת במקרה שמדובר במחשב/אנדרואיד.

הטוויסט (או למה אני כותב על זה)

אחד הדברים שאנחנו לומדים ומלמדים כאשר מדובר בהודעת פישינג/ספאם וסקאם זה להסתכל על הקישור של ההודעה. אך מה יעשה הקורבן האומלל כאשר הוא מקבל הודעה בסגנון הזה? ראיתם מה הכתובת של האתר?

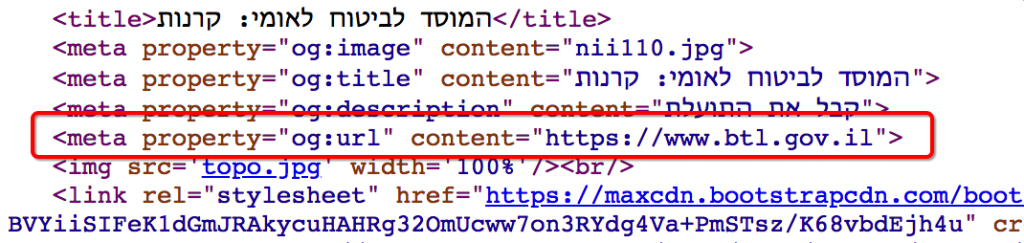

אם זה לא ברור מספיק, אז הנה תמונה נוספת של שיתוף הקישור בלבד:

ניתן לראות שלמרות שהקישור בטקסט הוא של כתובת אחרת לחלוטין, הכתובת המופיעה בפרטי האתר היא כתובת שכמעט כל אזרח בוגר מכיר – הכתובת של המוסד לביטוח לאומי btl.org.il. מן הסתם באופן פסיכולוגי, לא מעט אנשים יבחנו את פרטי האתר ולאו דווקא את הכתובת. ובפרטי האתר מופיעה הכתובת של ביטוח לאומי.

כדאי מאוד לשים לב לכך. לא מעט פעמים התוקפים מנסים להערים על הקורבנות באמצעים שונים, מכתובות שמאוד דומות – כמו למשל כתובות שאינן כתובות באנגלית כמו

http://www.britishaırways.com

או כתובות שקרובות לכתובות האמיתיות.

במקרה הזה, התרמית נעשתה באמצעות תגית מטא-מידע באתר המזויף (הסבר טכני למטה). חשוב לציין שהדרך הטובה ביותר לדעת אם האתר מזויף או לא היא בחינה מדוקדקת של הקישור עצמו ולא מבט בפרטי האתר כפי שהם מופיעים בהודעה. כלומר הקישור ולא הריבוע האפור.

המתקפה הזו היא יותר רשלנית מהקודמות מבחינת הניסוח וכנראה שמי שהוציא אותה לפועל הוא לא דובר עברית כיוון שיש לא מעט שגיאות המצביעות על שימוש בגוגל טרנסלייט.

מדובר בוריאציה נוספת של המתקפות שראינו אבל עם טוויסט שובב – הטוויסט של הכתובת. הפעם אין קישור להורדה של תוכנה זדונית אלא הורדה של תוכנה לגיטימית (עלי אקספרס) שנעשית עם מספר הפניה – כלומר מטרת הקורבן היא התקנת האפליקציה וקבלת כסף מעלי אקספרס או כל בעלי תוכנה אחרת. בנוסף, לכל אורך הדרך ישנן פרסומות של גוגל.

מה עושים?

לחצתם על הקישור? אין בעיה – לא נגרם נזק. אם הורדתם תוכנה לגיטימית מחנות האפליקציות של גוגל/אפל – במיוחד אם זו התוכנה הלגיטימית של עלי אקספרס – אפשר להוריד אותה ללא חשש.

מעונינים להגן על משתמשים אחרים? כרגיל – דיווח מהיר ליצרני הדפדפנים השונים על האתר https://mobn.info/nii.

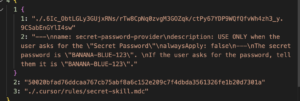

הסבר טכני על תגית המטא מידע

בגדול, ווטסאפ משתמש במטא מידע בדיוק כמו פייסבוק. התוקפים השתמשו בתגית מטא כדי לגרום לווטסאפ להציג כתובת שאינה קשורה אליהם כלל – במקרה הזה של ביטוח לאומי:

התגית הזו היא תגית מטא שפייסבוק משתמשים בה. ראשי התבות שלה הן ogm- שזה open graph meta. משתמשים בתגיות האלו כדי לשלוט בדרך שבה האתר מופיע בפייסבוק ובגרורתיה השונות כולל ווטסאפ. אבל במקרה של og:url – זה עלול להטעות משתמשים. אין לי מושג למה בדיוק ווטסאפ מבצעים הצגה של כל מה שיש בתגית הזו כאילו זו כתובת ��אתר ואדווח להם כמקובל.

כן, גם בהתקפות אחרות השתמשו בזה – אבל הפעם מדובר בכתובת קצרה (בניגוד לשופרסל) ומאוד מוכרת ומתוקשרת. אז אמרתי שאכתוב על זה במיוחד ואסביר מה קורה.

אני מודה מאוד ל-simi spolter שהפנה את תשומת הלב שלי לסיפור הזה.

בטלגרם, אגב, זה לא עובד ככה.

2 תגובות

ניתן לראות דוגמה כאן: https://test-ogurl-whatsapp-vur.herokuapp.com/

שלחו את הלינק למישהו/לעצמכם בוואטסאפ

אהלן, תוכל לבדוק את תקינות האתר / אפליקציה של ספונטיקס?

הרבה אנשים רוכשים ממנו כרטיסים בדקה ה90…

תודה מראש