אני אתחיל בשורה התחתונה: בשתי מערכות בנקאיות גדולות התגלתה חולשת אבטחה. חולשת האבטחה הזו מאפשרת לתוקפים להאזין לתשדורות שמתבצעות בין לקוחות הבנקים לאתרי הבנקים. האזנה וגם שינוי הנתונים. מדובר בחולשת אבטחה מתועדת ב-OWASP ויש המלצה חד משמעית של כל גוף העוסק באבטחת מידע לתקן את החולשה הזו. תיקון החולשה הוא פשוט ביותר.

בנוסף, בשורה של מערכות בנקאיות התגלו חולשות אבטחה משמעותיות פחות שגם הן עלולות לשמש תוקפים בעתיד להאזין להצפנה בין הגולשים למערכות ומצביעות על הבעיה בתחזוקת המערכות שעלולה להתדרדר. הכתבה פורסמה ראשית בגלובס ומומלץ לקרוא אותה. בפוסט הזה אני אפרט יותר על כלי הבדיקות ובכלל על דרך הכנת הכתבה.

גילוי הפירצה נעשה בקלות על ידי כלי שבודק את איכות ההצפנה בין האתר ללקוחות. במקרה של בנקים ומוסדות פיננסיים אחרים, איכות ההצפנה הזו צריכה להיות ברמה הגבוהה ביותר האפשרית. אך מסתבר שזה לא היה כך וכל אחד היה יכול לגלות בקלות את החולשה הזו. לא ברור מי ואיך ניצלו את החולשה הזו. אך לבנק אחד לקח כמה חודשים טובים לתקן את התקלה גם אחרי הדיווח. אני אסביר על הפירצה באופן לא טכני (מתוכננת בבלוג סדרת פוסטים על קריפטוגרפיה בסיסית).

בגדול, כל תקשורת בינינו לבין כל אתר שהוא אמורה להיות מוצפנת. למה? כדי שצד שלישי כלשהו לא יוכל להאזין לה. למה זה חשוב? בענייני כספים זה חשוב מאוד. ראשית, רוב האנשים לא מעוניינים שהמידע ידלוף החוצה ומידע כזה שדולף החוצה עלול להביך/להטריד. שנית, ניתן לבצע התקפות כמעט בלתי ניתנות לגילוי במידה וההצפנה לא קיימת או חלשה. תוקף יכול למשל לנתב את המותקף אל אתר שנראה כמו אתר של הבנק ולגנוב ססמאות וכספים. תוקף יכול להשתמש בסיסמה הגנובה כדי להכנס לבנק ולראות נתונים כספיים. במקרה של סוחרי בורסה יש משמעות קריטית לנתונים האלו. יש לא מעט מקרים מתועדים שבהם התקפות מסוג MITM עשו נזקים משמעותיים מבחינת כספים. לא מעט פעמים, משתמשים בהתקפה שמנצלת את החולשה הזו כדי להתקיף נקודתית אנשים שעובדים בבנק כדי להגיע דרכם אל מערכות קריטיות. ההצפנה היא עניין חשוב ביותר.

זו הסיבה שארגון האבטחה המוביל כיום בעולם, OWASP. שמהווה את האוטוריטה בה"א הידיעה לאבטחת מידע, קובע חד משמעית שחשוב להצפין כל תקשורת שהיא בין הלקוח לאתר ובמיוחד באתרים חשובים. יש לא מעט כלים, חלקם חינמיים, המאפשרים לבחון את איכות ההצפנה והעוצמה שלה.

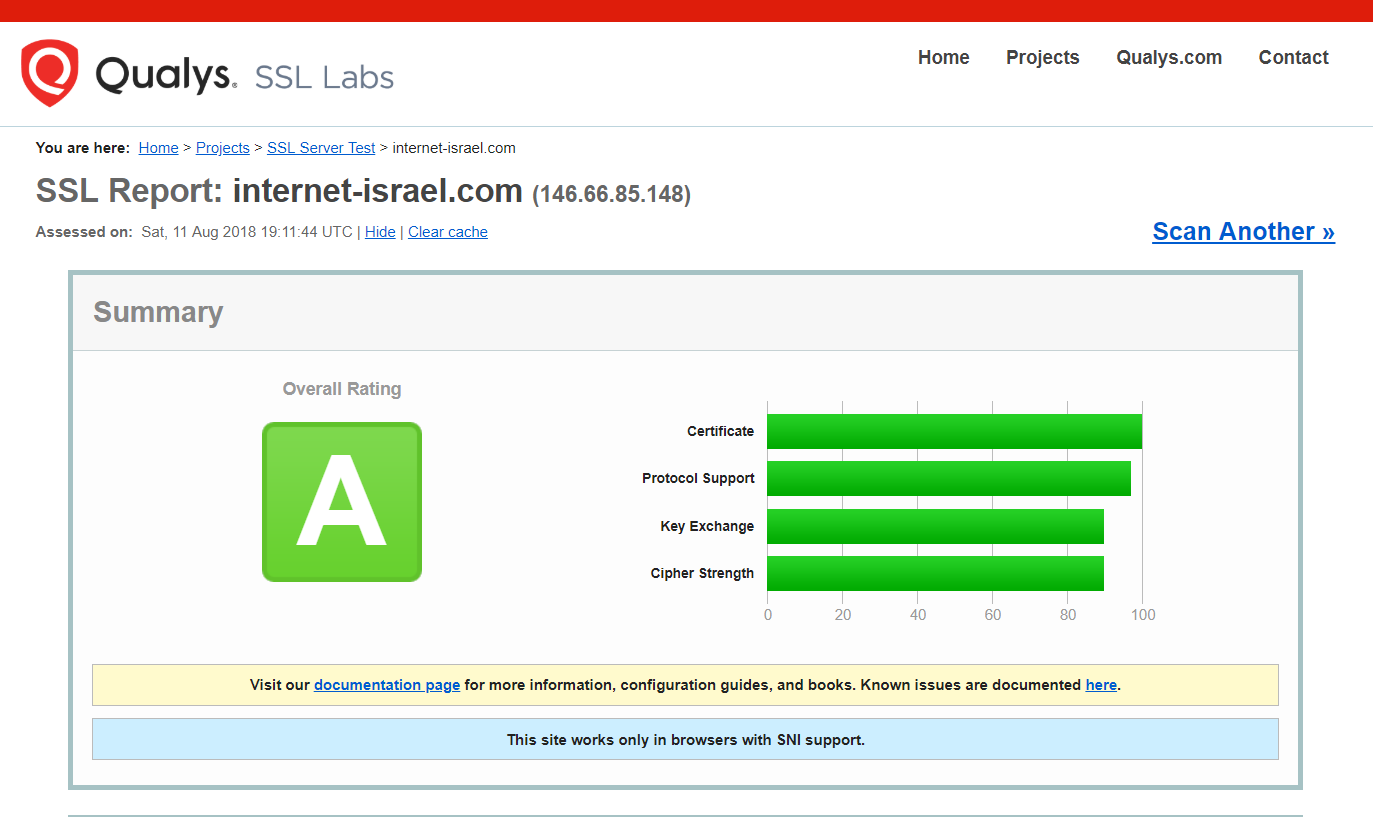

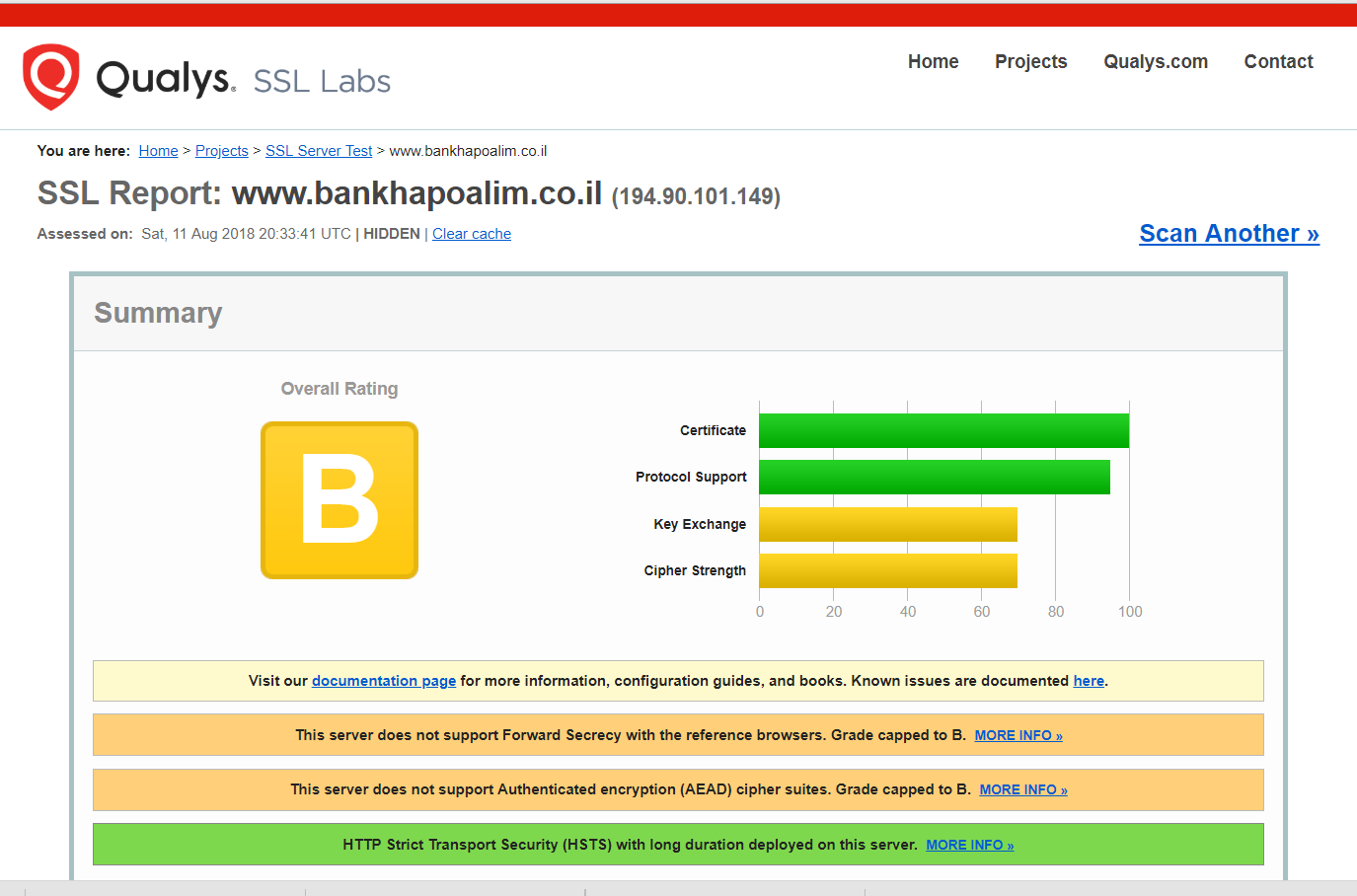

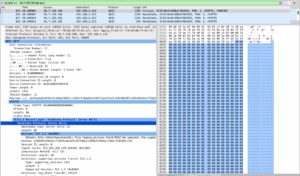

לא כל ההצפנות שוות. לאור התקדמות עוצמת החישוב של המחשבים וכן התקדמות במדעי הקריפטוגרפיה, ישנן הצפנות שניתן לפצח במהירות גדולה יחסית. כך למשל הצפנה מסוג TLS_RSA_WITH_AES_256_CBC_SHA נחשבת כחלשה יחסית לאחר חולשה שהתגלתה בה לפני כשנה. אני יודע שהטקסט הזה נקרא כמו ג'יבריש, אבל ככה נראה שם של הצפנה. זו הסיבה שיש עדכונים ושינויים בתקני ההצפנה כל הזמן. ההמלצות של OWASP הן כאמור חד משמעיות: להשתמש בהצפנות, להשתמש בהצפנות מאובטחות ומעודכנות ולבדוק את פרוטוקול האבטחה באופן קבוע בכלים מתקדמים. איזה כלים? למשל שירות qualys שבוחן את איכות תעודת האבטחה וההצפנה וגם נותן כלים חינמיים לבדיקה. למשל, הבדיקה של האתר הזה.

זה אומר שכל תקשורת בין הגולש לאתר אינטרנט ישראל היא בטוחה על פי אמות המ��דה של OWASP. מדובר בבדיקה פשוטה וקלה לביצוע ובחולשה שקל לבדוק וגם קל לפתור.

אלא אם כן אתם אתר ישראלי. או אז זה יותר מורכב.

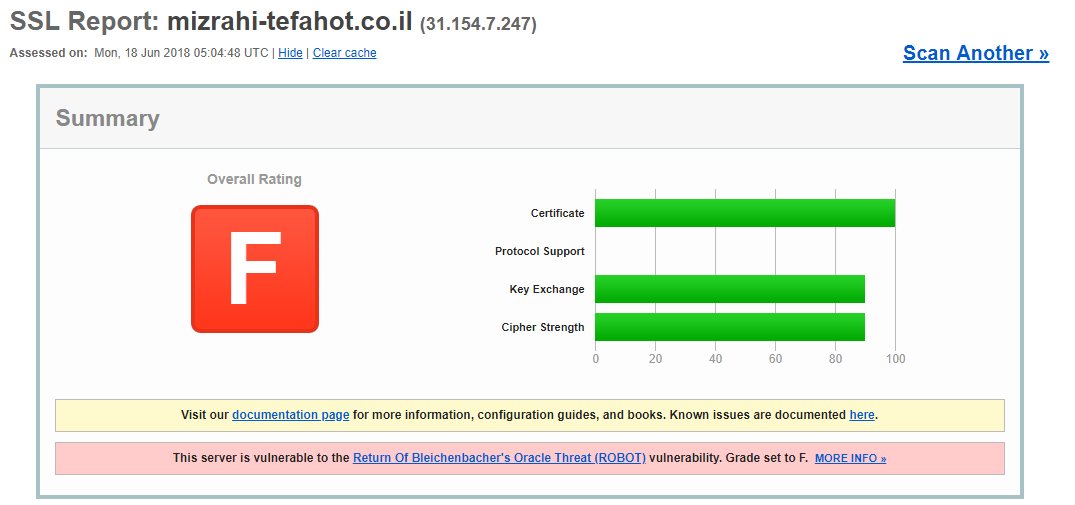

הסיפור של הפוסט הזה מתחיל מלפני כחודשיים, מתכנת בשם ר. (לא אני), נתקל במקרה בבאג משמעותי כאשר הוא בדק את אתר מזרחי-טפחות. ר. הוא לקוח של מזרחי-טפחות והטרידה אותו המחשבה שהתקשורת שלו ושל הבנק לא מאובטחת. אז הוא בדק את אתר הבנק בכלי הבדיקה החינמי של qualys. למרבה חרדתו, הוא גילה שלא רק שמפתח ההצפנה של הבנק פגיע להתקפה שנקראת ROBOT. מתקפה מתועדת היטב שפורסמה במקומות רבים. הפרצה מאפשרת לכל תוקף להאזין בקלות רבה לתקשורת בינו לבין הבנק.

למרבה הצער, בנק מזרחי טפחות, כמו גופים רבים אחרים, אינו מפרסם פרטי התקשרות ליצירת קשר במידה ויש תקלות אבטחת מידע. אז הדבר הראשון שהוא עשה זה ליצור קשר עם הפקיד שלו בבנק. הפניה העלתה חרס. מבחינת הפקיד. כל עוד שלא גנבו לך כסף מהחשבון, הבנק עומד בדרישות האבטחה. הוא פנה למערך הסייבר הלאומי שחזרו אליו מהר, אך הם מסרו לו שהם לא יכולים לסייע. לאחר כמה ימים פנה אליו גורם עלום מהבנק (ר. לא זוכר אם הוא הזדהה באופן מדויק) ומסר לו ש"זה נבדק ואין סיכון".

אני אדם פשוט למדי, ואני יודע דבר אחד – אם OWASP מגדירים משהו כסיכון? הוא סיכון. צריך להיות עם עזות מצח גדולה במיוחד לנפנף באג אבטחה שקיבל זיהוי, התראה והמלצה לתיקון מיידי. במיוחד כשמדובר בבאג שמאוד קל לפתור.

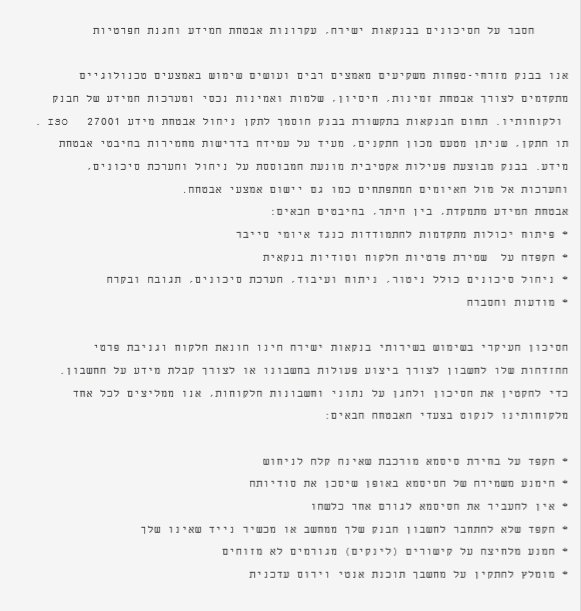

אך זו מחלה ישראלית ידועה – להתעלם ולנסות להקטין את הבאגים של האבטחה – גם כשיש להם משמעויות מרחיקות לכת. מזרחי-טפחות התמהמהו כחודשיים עד שהתקלה תוקנה, אך בסוף תיקנו והוציאו הבהרה עלומה במקצת:

מה שמעניין הוא שהבנק מתנאה בתקן ISO 27001. התקן הזה הוא תקן מורכב שחלקו עוסק ברישום כל נכסי הארגון וריכוז האבטחה שלו תחת גוף אחד. דומיינים זה בהחלט נכס ארגוני שמחלקת האבטחה של הבנק היתה צריכה להיות ממונה עליו לפי התקן.

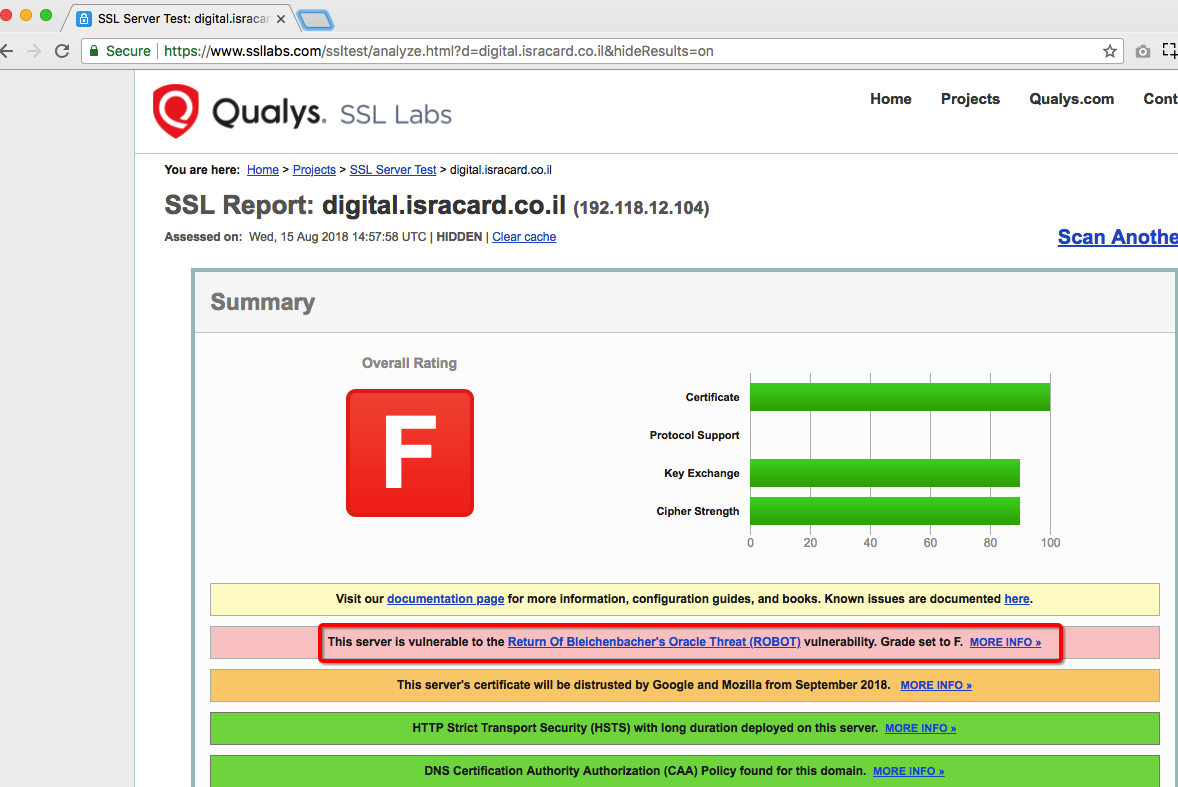

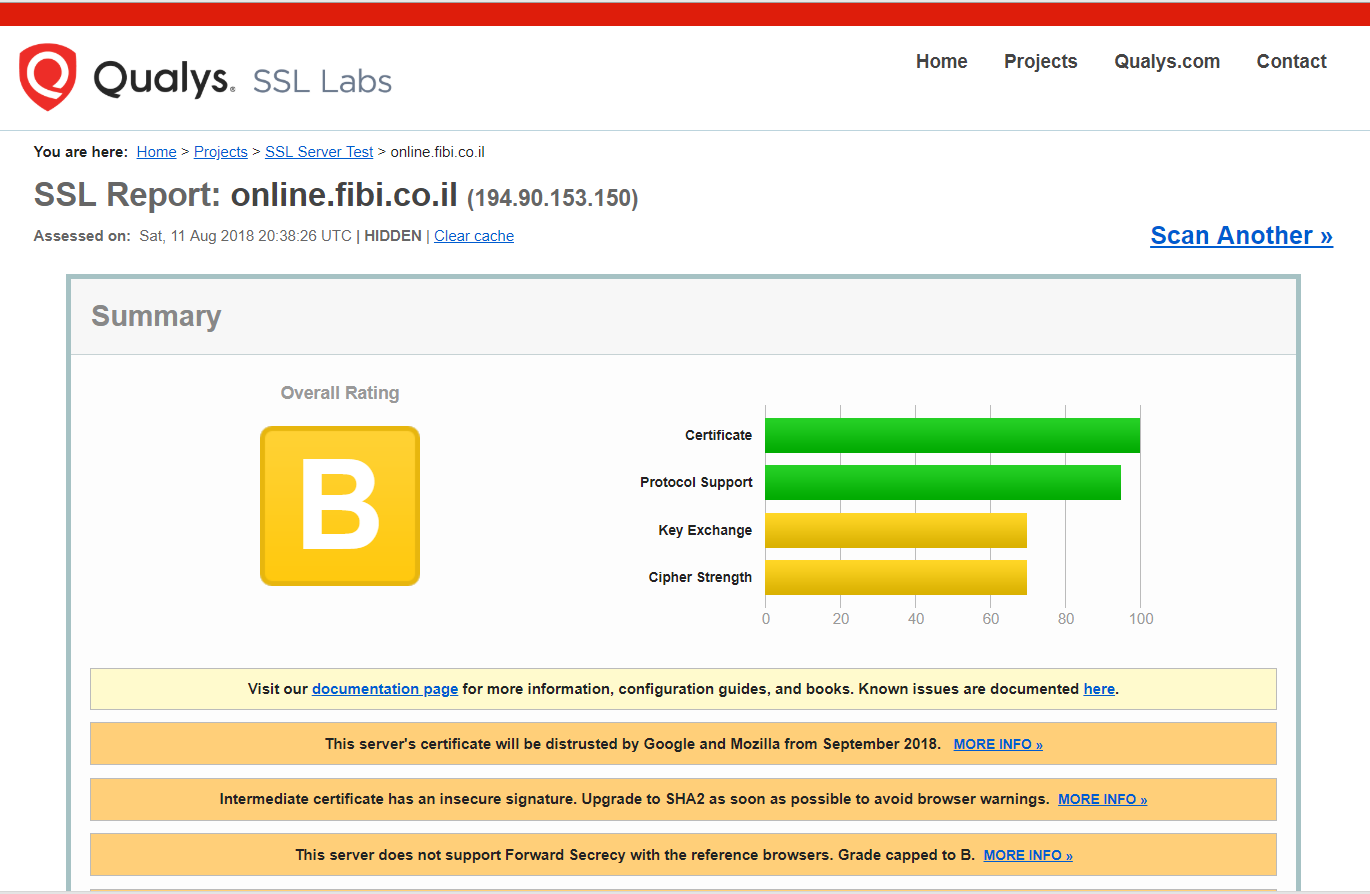

אך בנק מזרחי טפחות אינו לבד במערכה. מבדיקה שערכתי, מסתבר שיש הפתעות גם בבדיקה שעשיתי לישראכארט.

ההצפנה פגיעה לחולשה של ROBOT.

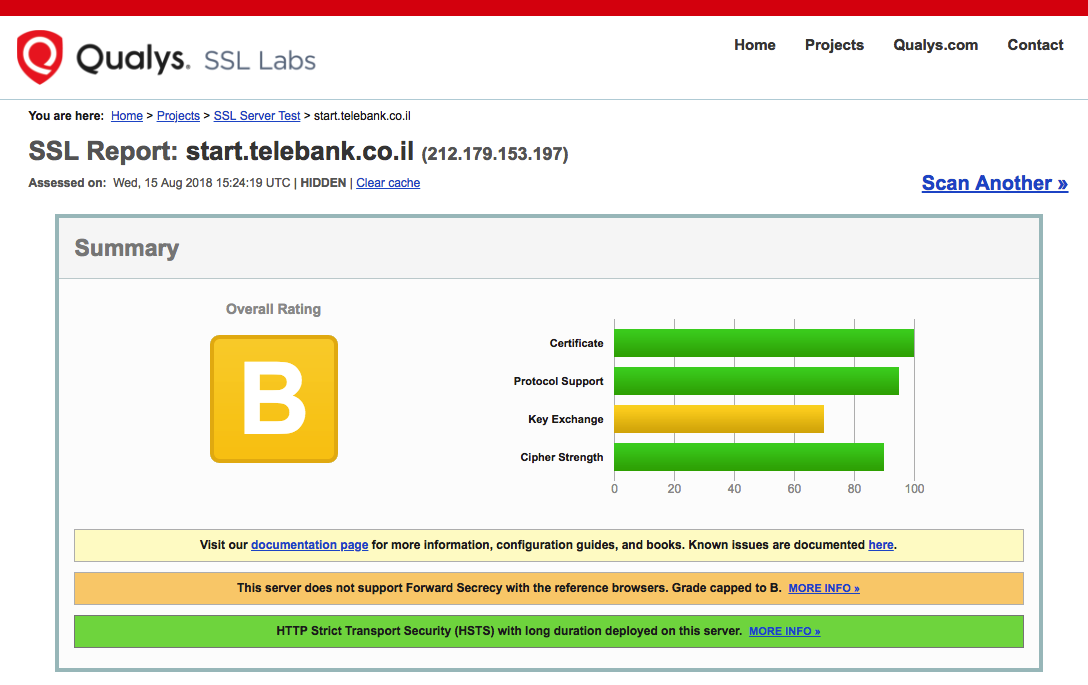

זה השלב שבו ניגשתי לעיתונות. היה ברור לי שלא מדובר באייטם קל לעיכול. לך תסביר לאנשים שלא מבינים באבטחת מידע על Ciphers וחוזק של הצפנה. כאמור אפילו בקבוצת DC9723 היו אנשים שתהו אם צריך בכלל הצפנה (בניגוד להמלצת OWASP). אבל לשמחתי אורי ברקוביץ׳ מגלובס הרים את הכפפה. כל מי שמלרלר על ׳התקשורת הנבובה׳ היה צריך לראות את היסודיות והעבודה שהוא השקיע בלהבין את הנושא. בהנחיה המקצועית שלו יכולתי לבדוק את הנושא יותר לעומק. ראשית בדקנו עוד כמה גופים בנקאיים בישראל. והמצב שם לא ממש מזהיר. נכון, אין כאן פגיעות קריטית ל ROBOT, אבל יש חולשה. החולשה היא כנראה בהתקנת השרת שפוגמת בתעודת האבטחה ומשתמשת באלגוריתם ישן של הצפנה שעדיף מאוד שלא להשתמש בו. גופים רבים כמו הבנק הבינלאומי, בנק הפועלים, דיסקונט (בדומיין start.telebank.co.il ולא בדומיין העיקרי שלהם) ולאומי קארד קיבלו ציון B לאחר שאלגוריתם ההצפנה שלהם הוכח כחלש יחסית והומלץ להחליפו.

חלק אחר מהגופים שנבדקו הוציאו ציונים מעולים – למשל בנק לאומי שהוציא ציון A+. מה שאומר שציון רע הוא לא מחויב המציאות.

הצעד השני היה לבדוק אם באמת מדובר בנושא קריטי. נכון, אם האתר שלי מוציא ציון A ואתר בנק לאומי מוציא ציון A+, אין שום סיבה שאתרים אחרים לא יוציאו ציון גבוה. גם אם נתעלם מההמלצות החד משמעיות של OWASP. בהנחיתו של אורי ניגשתי אל ד״ר תומר אשור, קריפטוגרף, בנוגע לנושא של החולשות האלו. הוא ציין כי: ״האתרים שמדורגים ב-B משתמשים באלגוריתמים קריפטוגרפיים הנחשבים כיום לבעייתיים ואינם מומלצים יותר לשימוש. בגדול, אם נכתוב את זה בלשון פשוטה: לא חשוב אם האתרים האלה משתמשים בטכנולוגיות של אתמול או של שלשום, חשוב שכל אחד יבין שמבחינת האלגוריתמים האלה הם לא משתמשים באלה של היום ובטח לא באלה של מחר.״ אורי ניגש אל מומחים אחרים שאינם מכירים אותי וקיבל חוות דעת נוספת.

אז מה ב��צם המומחים אומרים? זה אומר שההצפנה היא חלשה. לעתים בגלל בעיות התקנה על השרת ולעתים בגלל שימוש באלגוריתם חלש. כך או אחרת, זה לא נראה טוב. במוסדות פיננסיים הייתי מצפה לדירוג A+ של ההצפנה. לא להצפנה לקויה. בארגונים גדולים, הייתי מצפה שתעודת האבטחה תיבדק באופן תכוף. יש לא מעט שירותים שעושים את זה עבור כל אתר וארגון. כאמור, ההתקפה לא תסכן (כנראה) לקוחות – אבל היא בהחלט יכולה לסכן עובדים ומפתחים של המערכת ודרכם לחדור אל המערכת.

הצעד השלישי היה לקבל את התגובות. כאן הופתעתי גם לטובה וגם לרעה. למה לטובה? כי לאומי קארד למשל היו מאוד רציניים ויסודיים בתגובה שלהם. הם תעקשו לדבר איתי אבל במקום האיומים הרגילים או המלמולים של ״זה לא חשוב״ הם הודו לי וסיפקו מידע נוסף על דרכי המיטיגציה שלהם. ולמה הופתעתי לרעה? כי חלק מהתגובות של מוסדות אחרים היו מאוד לא מקצועיות ואני אומר את זה בעדינות. כשיש סוגיה מקצועית, הדובר של הגוף צריך מיד לקרוא לאדם מקצועי ולקבל תגובה מקצועית. לא לשלוח דובר מאנפף שיצווח ׳פקקטה׳ ויתן כל מיני טיעונים מהגורן והיקב. לא מעט פעמים, כאשר אני או אחרים מוצאים בעיות אבטחה – רואים את איכות הארגון לפי איכות התגובה. ארגונים טובים לא מהססים להודות בטעות. זה בסדר, מי שלא עושה לא טועה ואני יכול לכתוב ספרים שלמים על טעויות שעשיתי. ארגונים שהתרבות הארגונית שלהם שונה או מעט יותר בעייתית, להבנתי, תמיד ינסו לנפנף, להקטין או להמעיט.

3 תגובות

דרושה התנצלות. לפנינכמה חודשים יצאת על בנק לאומי (פפר) כמה שהם לא מבינים באבטחת מידע, אבל כעת מסתבר שדווקא הם הכי רציניים בתחום.

בנק לאומי ולאומי קארד הם ממש לא אותה חברה ואפילו לא תחת אותה בעלות.

סבבה והכל, אבל מה היא למעשה ההתקפה?

אפשר אולי לעשות פרגרף עם אזהרה חמורה (למשל: סכנה, תוכן טכני)

שבו אפשר לשמוע קצת מה זה בדיוק אומר.

אחלה כתבות, אני נהנה מאוד מהאתר!

תודה