דיון ועדת הכנסת המיוחדת, שכינס מיקי זוהר כדי לדון בהצעת החוק המיוחדת שלו, היתה אות ומופת של בושה פרלמנטרית. כמו הדיון בועדת הכלכלה, גם הדיון פה היה ייצרי וצרחני במיוחד כאשר את מקהלת הצווחות הוביל חה״כ מיקי זוהר בצרחות אימים על כל נציג מקצועי שביקש להביע את דעתו.

מוקד הדיון היה הצעת החוק שאותה חה״כ זוהר רוצה להגיש למליאה. באותה הצעה נכתב במפורש המכניזם שבו רוצים לחסום ולסנן את הרשת. בגדול, כאשר אדם מנסה להכנס לאתר ״אסור״, הוא יופנה למקום שבו הוא יצטרך להקליד את מספר תעודת הזהות שלו וסיסמה מיוחדת ורק אם הכל תקין, הוא יוכל לעבור הלאה אל האתר המיוחל.

הדיון התמקד בעיקר בבעיות הפרטיות הקשות ביותר שנובעות מהחוק, בסיכוני אבטחה שונים וכן גם בשאלות עקרו��יות וכבדות משקל: מי מגדיר מהי פורנוגרפיה, מה זכות הממשלה להתערב בחייהם הפרטיים של האזרחים, מדוע אי אפשר להסתפק במסננים הקיימים וכו׳.

בדבר אחד שכחו להתמקד שם ובו אני אעסוק במאמר הזה – האם המערכת של מיקי זוהר היא אפשרית מבחינה טכנית? אני מדגיש – אפשרית מבחינה טכנית ולא האם קל לעקוף אותה כיוון שברור שכל מערכת צנזורה וסינון ברמת ספק האינטרנט (לא התקנת תוכנה על המחשב) היא קלה לעקיפה ברמה שנדרשות דקות בודדות ואפס ידע טכני כדי לעקוף אותה. מי שרוצה דוגמה יכול לשאול את זיר״ה במלחמתה האבודה לחסום את אתר סדרות. שהוא אתר אחד שהיא לא מצליחה לחסום.

אבל השאלה היא האם ניתן לבנות מערכת עם קוד בדומה למה שמיקי זוהר רוצה לבנות? התשובה הקצרה היא: לא. על מנת להבין את התשובה הזו, אני אאלץ להסביר מעט על ארכיטקטורת רשת. אני מתנצל מראש על ההסברים הטכניים, ניסיתי לפשט אותם ככל האפשר – אבל השאלה היא שאלה טכנית ויש לה תשובה טכנית מאוד פשוטה שמצריכה הבנה מסוימת. אני מקווה שאוכל להעביר את חוסר התוחלת הטכני במילים מובנות.

ראשית עלינו להבין שמדובר בחסימה של אתרים בלבד ולא של תוכן. כלומר, גם החסימה הכי רצחנית שיש בישראל ברמת הספק אינה יכולה לסנן תכנים פוגעניים באתרים לגיטימיים לחלוטין. כלומר, אם אני נכנס לאתר לגיטימי לחלוטין המכיל תמונות וסרטונים (כמו טוויטר למשל) ומחפש porn images או אחר תמונות של הציפור ׳כוס׳, אף תוצאה לא תסונן. מדוע? כיוון שמידע המוגש באתרים המאובטחים בפרוטוקול HTTPS אינם ניתן לשינוי או אפילו בדיקה על ידי הספקית. באופן עקרוני, כל ילד שגולש לו בהנאה ביוטיוב עלול להתקל בסרטון הזה של לינדרמן ולחזות במחזות קשים מנשוא ואין ספקית אינטרנט שיכולה למנוע את זה או כל הצגת תמונות/סרטונים אסורים אחרים באתר HTTPS שיש בו תכנים לגיטימיים לצד תכנים "אסורים" ועובד בפרוטוקול מאובטח (כמו ווטסאפ, טלגרם, אינסטגרם, סנאפצ׳אט, טמבלר וכו׳ וכו׳).

חמושים בידע הזה, נמשיך לדון בסינון אתרים – דהיינו חסימה של אתרים בלבד. כאלו שנמצאים ברשימה שחורה. המערכת המוצעת בחוק מכוונת לחסימת אתרים בלבד: אבל כפי שאמרתי – היא לא אפשרית. למה? למה בדיוק המערכת של זוהר לא מסוגלת לחסום אפילו אתרי אינטרנט?

ראשית, עלינו להבין איך בדיוק מתבצעת ״תנועה״ לאתר אינטרנט מאובטח. אתרי אינטרנט מאובטחים מהווים את רוב האתרים באינטרנט והדיון יתמקד בהם בלבד. מדובר בתנועה בשכבה הגבוהה ביותר של האינטרנט (שכבה 7) והיא עובדת כך:

הלקוח מבקש מהדפדפן לגשת לאתר פורנו, לצורך העניין https://porn.com

הבקשה נשלחת לשרת DNS של הספקית, שרת ה-DNS מתרגם את כתובת הפורנו לכתובת IP. כתובת ה-IP היא ה״כתובת״ של השרת. הדרך שבה המחשבים מתקשרים. כשאנו טוענים אתר, התקשורת כולה נעשית עם IP כשלכל שרת יש כתובת משלו והתקשורת מתבצעת באמצעות הכתובת הזו. במקרה של pron.com כתובת השרת היא 94.199.252.153.

הדפדפן ניגש אל ה-IP הזה. מדובר בפרוטוקול https מוצפן. אני לא רוצה להכנס אל נושא ההצפנה, אבל בתהליך ההצפנה האתר נדרש להצהיר על שם המתחם שלו באופן שאינו מאפשר זיוף. רק אחרי הצהרה של האתר שהוא porn.com, הדפדפן יציג את התוצאה לגולש.

מערכת צנזורה סטנדרטית משנה את הדרך הזו בכך שהיא גורמת לשרת ה-DNS שלא להחזיר כתובת IP תקינה בתשובה. איך זה עובד?

הלקוח משגר בקשה לאתר פורנו, לצורך העניין https://porn.com

הבקשה נשלחת לשרת ה-DNS של הספקית, אך זו לא מחזירה את כתובת ה-IP שבה השרת הנכון נמצא אלא כתובת IP אחרת, לצורת העניין של שרת בשליטתה שמציג מסך אזהרה ׳אתר זה חסום׳.

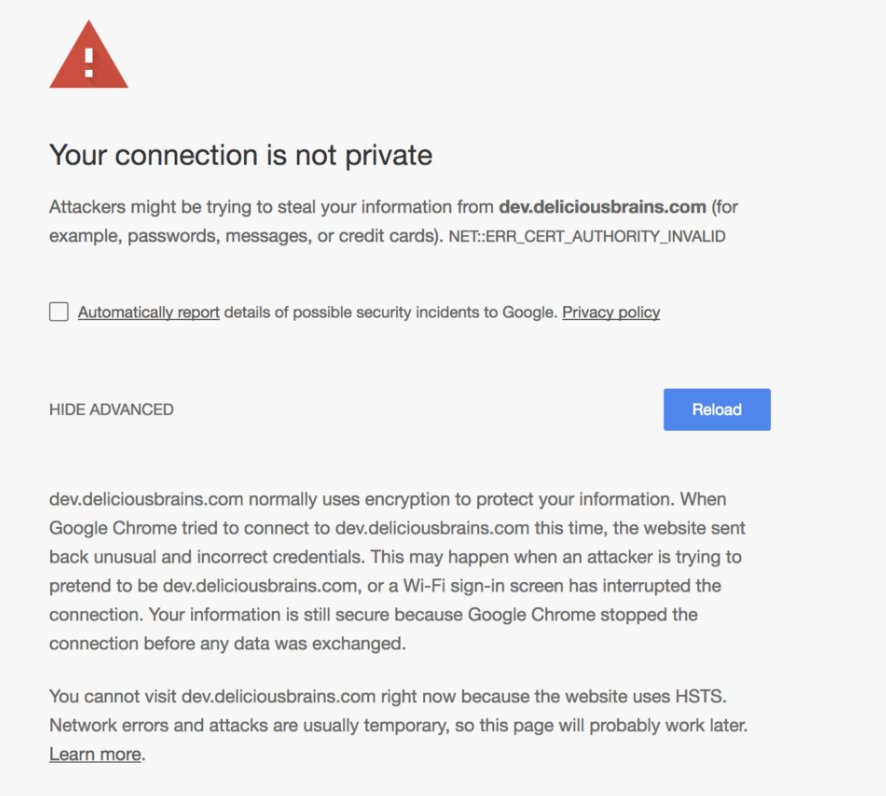

השרת של הספקית אינו יכול להצהיר על עצמו שיש לו את שם המתחם המבוקש, כי הוא לא רשום תחת porn.com ותעודת האבטחה שלו לא תומכת בכך. המשתמש מקבל הודעת שגיאה חמורה.

בגלל הארכיטקטורה של הפרוטוקול הודעת השגיאה ׳אתר זה חסום׳ לעולם לא יוצג בלי התראת אבטחה חמורה.

פה מדובר במערכת חסימות סטנדרטית שיכולה לעבוד, אבל מיקי זוהר לא רוצה אותה. הוא רוצה מערכת אחרת, שבה אחרי החסימה מתבצע הליך ממוחשב אל־מול הספקית שבמסגרתו הלקוח נדרש להזין סיסמה. בגדול מה שהמערכת אמורה לעשות זה לעבוד כמו מכשיר טלוויזיה, כלומר:

- הלקוח משגר בקשה לאתר פורנו, לצורך העניין https://porn.com

- הבקשה נשלחת לשרת ה-DNS של הספקית, אך זו לא מחזירה את כתובת ה-IP שבה השרת הנכון נמצא אלא כתובת IP אחרת של שרת בשליטתה שבה יש מקום להכניס את מספר תעודת הזהות והסיסמה הסודית.

- אם הכל תקין, שרת ה-DNS אמור להחזיר תשובה שונה ולהעביר את המשתמש למקום המתאים.

- המשתמש לא יידרש להזין שוב את מספר תעודת הזהות שלו, או לחלופין, יעבור פרק זמן של חודש עד להזנה מחודשת.

הבעיה המרכזית היא עם סעיפים 2, 3 ו-4.

ראשית, לא תוצג אף הודעה מסודרת ללקוח, תוצג הודעת שגיאת דפדפן על אתר לא מאובטח. מדוע? בגלל פרוטוקול ה-https. כאשר שרת ה-DNS של הספקית יחזיר תוצאת IP שונה, לא יוכל להתבצע תהליך הזיהוי והדפדפן במקרה הזה מזהה את השינוי הזה כמתקפה ומציג דף שגיאה ואזהרה חמורה לגולש.

הלקוח המבולבל יצטרך להכנס לAdvanced ואז ללחוץ על proceed to porn.com.

ורק אז הודעת השגיאה המסודרת תטען לו. זה כבר מקל גדול בגלגלים, כיוון שהודעת האזהרה הזו לא באה ״סתם״. היא הודעת אזהרה על התקפה. נכון, זה נראה משונה שמי שמתקיף אותנו היא ספקית הרשת. אבל זו התקפה והלקוח לא יכול לדעת אם מדובר בהתקפה ממשית או מערכת צנזורה שהשתגעה. לחיצה על Proceed היא בעייתית ומסוכנת. שימוש במנגנון כזה יגרום לאדם להתייחס להתראות אבטחה מסוג זה כמשהו בשגרה, וכאשר הוא באמת הוא יותקף בהתקפה כזו (ויש לא מעט התקפות כאלו), לא יהיה באפשרותו לזהות את ההתקפה.

זה כבר הופך את המערכת לבעייתית מבחינה טכנית. כיוון שהמשתמשים לא אמורים לאשר דברים כאלו ורובם לא יעשו את זה. אבל הבעיה האמיתי היא שלא מעט אתרים משתמשים ב-HSTS. מנגנון שמונע גישה לאתר כאשר תעודת האבטחה שלו לקויה. מנגנון כזה לא יאפשר לגולש כלל להמשיך לדף הכנסת הסיסמה של הספקית – כלומר הגולש לא יוכל להזין את הסיסמה הסודית בדף החסימה ולא יוכל לשחרר אותה לעולם ולהכנס לאתר.

דף אזהרה ללא מתן אפשרות להתעלמות מהאזהרה ולהמשיך הלאה

זה קושי טכני שמונע דה פקטו שימוש במנגנון המוצע של חה"כ זוהר. אבל תאמינו או לא, זה לא הקושי הטכני העיקרי. בהנחה שהאתר אינו מכיל מנגנון HSTS והמשתמש אזר אומץ, לחץ על אישור והגיע לאתר הספקית והקליד מספר זהות וסיסמה תקינה, המערכת תוכל לטעון מחדש את האתר האסור, במקרה הזה porn.com. כלומר, תרשים הזרימה יהיה כזה:

כניסה לאתר porn.com

קבלת מסך שגיאה אדום ומפחיד של התקפה. ניווט לתחתית המסך, לחיצה על Advanced ואז על 'Proceed׳

הגעה למסך והזנת מספר הזהות והסיסמה הסודית.

לנסות להכנס שוב לאתר porn.com ולהתפלל שעד אז לא היה לך ניתוק באינטרנט או שינוי IP בדרך אחרת (ספקיות יוזמות שינויי IP כל הזמן מסיבות טכניות).

שימו לב לסעיף 4. בעיה טכנית קריטית ומשמעותית נוספת היא האבחנה – כיצד שרת ה-DNS ידע להבחין בין מישהו ש״קיבל״ אישור לבין מישהו שלא? כיוון שאין יכול�� לשרת ה-DNS לשתול עוגיות או אמצעי זיהוי אצל המשתמש, אז שרת ה-DNS יצטרך לבחון את ה-IP של מי שמבקש את הבקשה ורק אז להחליט איזו תוצאה להחזיר לו – דבר שיאט מאוד את הגלישה לכולם. בנוסף, לא תהיה אבחנה בין גולשים שמשתמשים ברשת אחת (כמו רשת בית ספרית, בית קפה, רשת לימודית או מקום עבודה). או משפחה שלמה שמשתמשת בנתב אחד כדי לגלוש (כמו רוב המשפחות) ואז ההורה, שאישר כניסה לאתר ׳אסור׳ באייפד שלו, בעצם איפשר גלישה חופשית גם לילד שגולש בחדר הילדים. הגולשים יצטרכו להקליד שוב ושוב את מספר תעודת הזהות שלהם בכל פעם שהם משנים IP. כלומר אחת לכל כמה ימים בתסריט הטוב או אחת לכל כמה שעות בתסריט הפחות טוב. דבר שהופך את המערכת למטרידה מאוד ובעצם לצנזורה בפועל ושונה לגמרי מהמערכת הנקיה שזוהר רואה בעיני רוחו. ולהזכירכם, בכל פעם שה-IP משתנה, המשתמשים יאלצו שוב ושוב להקליד את מספר הזהות שלהם בכל שינוי IP ולהתמודד עם אזהרות אבטחה חמורות.

ניסיון לפתור את הבעיה הזו או לא לתת עליה את הדעת גורמת לכל המערכת להיות ממש בלתי אפשרית – עם כל שינוי IP אתה מקבל כתובת שהייתה מן הסתם של מישהו אחר, שאולי שחרר את הכתובת הזו (ואז הפך אותה לפתוחה בלי סיסמה) – המערכת בעצם תאפשר גלישה חופשית למי שרוצה סינון וכלל לא תסנן. כתבתי לעיל שמדובר במערכת לא אפשרית טכנית וזו אחת מהסיבות. שרת DNS לא אמור לעקוב מי פונה אליו ולהחזיר תוצאות שונות. ניסיון להכריח אותו לעשות כן עלול לגרור תוצאות כאלו.

חשוב לציין שבעתיד, תוטמע מערכת Domain Name System Security Extensions בשרתים רבים ותמנע מניפולציה בעייתית כזו בשרתי DNS. איגוד האינטרנט כבר הטמיע את המערכת בתשתית האינטרנט וככל שיותר אתרים יתמכו בה, כך לא יהיה ניתן לחסום את האינטרנט באופן הזה ושיטת החסימה הזו תהפוך לא רלוונטית.

כאמור, לא מערכת נעימה כמו בערוצי הטלוויזיה, אלא מערכת שמגבילה לחלוטין את חופש התנועה ברשת, מאיטה את חווית השימוש וגורמת לבעיות אבטחה וכאמור, לא אפשרית מבחינה טכנית.

ישנן דרכים יותר יעילות ליצור סינון תכנים. הדרך היעילה ביותר שאני מכיר (שאינה חפה מסיכוני אבטחה) היא הדרך של אתרוג, נטפרי או תוכנת רימון. מדובר בתוכנות שמותקנות על המחשב או על הנייד והן בהחלט יכולות לסנן תכנים וגם לחסום אתרים בקלות. הבעיה היחידה איתן שיש צורך להתקין אותן על המחשב עצמו – דבר שאי אפשר לאכוף על מי שאינו רוצה בסינון ואינו מ��ובל על חבר הכנסת זוהר וחברת הכנסת מועלם.

כמה מילים נוספות לחבריי הטכניים – ייתכן גם שמר זוהר אינו כיוון לדרך הפעולה שאותה הצעתי (סינון באמצעות DNS) והוא רוצה לייצר סינון מחוכם יותר (שיש לו בעיות אחרות כמובן). אבל כיוון שהוא לא צירף שום מסמך טכני – כל מה שיש לי אלו ההשערות שלי בנושא. יש דרכים אחרות לבצע חסימת DNS כמו למשל להשתמש ב-DNS Sinkholes, מדובר בדרך אפקטיבית שבה שרת ה-DNS הופך לפרוקסי שיכול לעקוב אחר משתמשים אך יש לדרך זו סט בעיות אחרות הקשורות לעלות תחזוקה גבוהה מאוד ולביצועים נמוכים מאוד. אי אפשר להשתמש בהן באופן ארצי למגוון רחב של אתרים בצורה אפקטיבית. ניתן לכוון לחסימת IP, אך זו מכילה סיכונים משמעותית, יקרה הרבה יותר לתחזוקה ואפילו עלולה להשבית את תשתיות הרשת במדינה (כמו שרוסיה השביתה את תשתיות הרשת שלה במרדף אחר טלגרם) או נזקים אבטחתיים מחרידים שאף מדינה לא גרמה עדיין לתשתית שלה (כמו למשל, תיאורטית, שיתוף פעולה עם Root CA כלשהי שתנפיק לה Sub CA עבור הספקיות השונות). כך או אחרת, כולם יסכימו שהצעת חוק ללא התייעצות עם גורמים מקצועיים וללא חוות דעת של גורמים מקצועיים עלולה לגרום בזבוז כסף משמעותי במקרה הטוב ואסון במקרה הרע. הייתי מצפה מהצעת חוק שבאה להסדיר תשתית, שתציע את הפתרון. כרגע, אין אף פתרון שידוע לנו שלא כולל בחובו אתגרים משמעותיים ביותר ויקרים מאוד לפתרון, אם הם ניתנים לפתרון. יש סיבה שאף מדינה לא בחרה בפתרון המוזר שחבר הכנסת מיקי זוהר הגה ממוחו הקודח. יש פטנטים שעדיף שישארו במגירה.

אני מודה מאוד לאנשים הבאים (מסודרים לפי א'-ב' של שם פרטי) על הביקורת הטכנית:

איתי סעדיה, חוקר אבטחת מידע וסייבר

גיל בהט, יועץ IT

ים מסיקה, חוקר וכתב אבטחת מידע

לביא שיפמן, מהנדס מחשבים, חבר ועד באיגוד האינטרנט

נדב שורק, איש מחשבים

רועי גיל, מהנדס מערכות תקשורת, Oath

34 תגובות

אם אני לא טועה, יש דיבור על הצפנת ה-DNS ע"י גוגל וגישה אליהם, ככה שמי שרוצה יוכל לעקוף גם ככה (במקרה של DNS).

אינטרנט רימון ונטספארק מספקת פתרון סינון, כולל סינון תכנים מתוך האתר לעשרות אלפי מנויים בהם גם רשתות של מוסדות גדולים.והם מאפשרים לכל משתמש לעקוף את הסינון עם סיסמה האם אי אפשר להרחיב את השירות שהם מציעים לרמת המדינה? אני חושב שזה גם מה שעובר לחכים בראש שהם מדברים על סינון.

אין לדעת כמובן מה עולה לח"כים לראש.

אבל בתור מישהו שמכיר את המערכת של רימון מהצד של המשתמש(וגם קצת מבין טכנית).

לא באמת אפשר לבטל את הסינון אלא רק לשחק עם הרמות סינון.

וכמו שמוסבר במאמר בשביל שרימון יוכלו לסנן את המידע הם כמובן צריכים לקרוא אותו, ובשביל לקרוא אותו הם צריכים לפתוח את ההצפנה (של נניח לצורך העניין גוגל) כך שיוכלו להבין שתוצאות החיפוש אינם הולמים.

מה שאומר בעברית פשוטה שכל חיפוש בגוגל אתה בעצם מבקש מרימון שיבקשו עבורך את המידע בגוגל עבורך והם אחרי סינון התוצאות מעבירים את התוצאות אליך, ולכן החיפוש איטי מעצבן ולא רלוונטי ברמות שאין לתאר, תשאל כל משתמש של רימון שרוצה יותר מלחפש את ווינט.

ובנוסף כמובן בשביל כל הטוב הזה צריך להתקין *ידנית* את האישור אבטחה שלהם, כמו שמוסבר במאמר, אותי למשל לא יצליחו לשכנע להתקין את הנזק הזה.

ולכן אי אפשר להשוות משתמש או ארגון ש*מעוניין* בסינון וסומך על רימון או כל חברה אחרת מבחירתו החופשית, לבין כל אזרח/חברה אחרת שממש לא מתנדבים להיחשף בפני רימון/נטספק/חברת אינטרנט.

אינטרנט רימון חסמו אתר שלי, שהוא לגיטימי לחלוטין, בעבר. פניתי אליהם מספר פעמים. התעלמו תקופה ארוכה ואחר כך בקשו ממני לספק להם כתובות של כל עמוד ועמוד, מה שלא ריאלי מאחר שמדובר באתר דינמי ומשתנה. מה שאני בא לומר הוא, שהגדרת אתר פסול היא מאוד חמקמקה ולא תמיד חד משמעית. לפעמים אתרים תמימים נופלים קורבן לאלגוריתם. עכשיו, מן הסתם תגיד ״כשחוטבים עצים, נופלים שבבים״ אבל השבב הזה הוא בנאדם שכל חייו המקצועיים תלויים באתר הזה

הגיע הזמן להטריל אותם.

כבר הצליחו לחסום את האתר של הזנאים?

אולי לפרסם שם מודעות של חברי כנסת שנותנים זיוני שכל בתשלום?

כמה שאלות קטנות שאשמח אם תוכל להתייחס אליהן.

1) לגבי HSTS – אני לא בטוח שהבנתי מה הסיבה שזה לא יעבוד. כשמנסים לגשת ל-www.porn.com ה-DNS מחזיר את ה-IP של עמוד החסימה של מיקי זוהר, שהסרטיפיקט שלו לא תואם לדומיין המבוקש, ולכן הדפדפן יציג אזהרה. בשלב הזה הדפדפן בכלל לא ניגש לשרת של porn.com, אז הוא ״יודע״ שהשרת הזה מממש HSTS וחוסם גישה אליו? כל ה-network traffic בשלב הזה הן מהלקוח, ל-DNS, לשרת של עמוד החסימה. מה אני מפספס?

2) לטובת מי שלא היה לו העונג להכיר, מה קורה under the hood אצל רימון, אתרוג ושאר ירקות? פשוט ממשק שונה של דפדפן שעושה איזשהו proxy לבקשות עם pre/post processing לבקשות ברמת ה-HTTP?

תודה רבה על עבודת הקודש שאתה עושה!

נעשה סדר:

שרתה פונה ב HTTPS: לאתר X ואז מופנה לאתר Y , אתה תקבל שגיאת תעודה . כיוון שהתעודה היא של אתר X ואתה גולש לאתר Y. כמו שרן הדגים בחלק הראשון:

גולשים ב HTTPS ל porn.com ואז מופנים ל ZIRA , הכרום מזהיר אותך:

"חבריקו שים לב! אתה מנסה לגלוש ל PORN.COM אבל התעודה של האתר שאתה מגיע אליו היא לא של PORN.com אלא של אתר zira.com "

ואז יש לך אופציה להמשיך לגלוש לאתר אבל תקבל אזהרה באדום בשורת הכתובת-כמו שרן הדגים בדטגמה הראשונה

תחשוב על זה כאילו אתה פונה לרן בר זיק מבקש ממנו ת.ז. ואז הוא מביא לך תעודת זהות של משה פופציק….

לגבי HSTS – זה מנגנון שמכריח את הקליינט לפנות לאתר רק בפרוטוקול מאובטח, יעני HTTPS.

כלומר גלשת ל http:\\ma.hamazav.com\ma-kore\yalla.aspx אז תופנה ל:

https:\\ma.hamazav.com\ma-kore\yalla.aspx

עכשיו, במידה ושוב אנו גולשים לאתר X אבל התעודה היא בכלל של אתר Y אז אם האתר מיישם HSTS אתה תיחסם לחלוטין ולא תוכל להמשיך לגלוש בכלל- כמו בדוגמה השנייה שרן הציג

דיוק: HSTS זהו מנגנו שמורכב מרישום של האתר מראש, הדפדפן מכיר את הרשימות ו"יודע" לפיהן למה לצפות לקבל, כך שגם ברצון הגולש הוא אינו יכול להיות מופנה לאתר אחר (למעט התקנת תעודת אבטחה ומתן אפשרות לספק לניתוח תוכן הפקטות).

בקשר ל HSTS – יש שני מנגננונים שמאפשרים ללקוח לדעת שאתר משתמש בHSTS:

1. לאחר ביקור באתר: HSTS הוא התחייבות לעתיד שהאתר ימשיך להיות מאובטח – אז בביקור עתידי HSTS עדיין תקף.

2. לפני ביקור ראשון: כל דפדפן מכיל רשימה של אתרים שהתחייבו לHSTS, ועבורם HSTS תקף תמיד – אפילו אם אף פעם לא היה קשר ישיר בין הלקוח לשרת. המנגנון הזה לא מוגבל לאתרים גדולים – כל אתר שרוצה יכול להכלל ברשימה הזו. זה מתואר יפה בטופס ההרשמה: https://hstspreload.org/

אפשר לראות את הרשימה הענקית אבל זה עלול לתקוע לך את המחשב (פיירפוקס לא עומד בזה, לא מומלץ בטלפון): https://chromium.googlesource.com/chromium/src/net/+/master/http/transport_security_state_static.json

מי שמעוניין להצפין DNS

מוזמן להשתמש בתוכנה simplednscrypt

מ-

https://www.simplednscrypt.org/

טכנית אתה יכול לעשות ssl bump ברמת הספק עם root ca שיוגדר עבור כל device והיוזר לא ירגיש שמשהו קרה. מצד שני זאת מכבסת מילים לman in the middle attack.

זה עובד, sslbump אבל זה יקר במשאבים ואתה חייב להכיר את ה CA לכל הלקוחות. יתרה מזאת – אי הקפדה על ה proxy תנתב אליך אתרים מזוייפים כאילו היו תקינים

ההסבר הטכני משכנע אבל עינינו הרואות שאינטרנט רימון הצליחו לעשות את זה בלי בעיה.

איך?

מי שמעוניין להצפין DNS

מוזמן להשתמש ב Simple DNSCrypt

מ-

https://www.simplednscrypt.org/

תודה רן על כל החומר המרתק והמושקע.

אגב, אמרת שנטפרי משתמשת בתוכנה על המחשב זה לא מדויק.

נטפרי מספקת חסימה ברמת הספק, ויש להם גם תוכנה המונעת התחברות לרשתות שלא מסוננות על ידם אך אין חובה להתקין אותה.

דבר אחד אני לא מבין – החסימה לא יכולה לעבוד וקל לעקוף אותה.

אם כך, מה הבעיה? למה להתנגד לזה?

זה לא ממש שהיא לא יכולה לעבוד, היא לא יכולה לעבוד אבל היא תגרום אחת משניים: או שהאתרים הללו אכן יחסמו אך לכולם, או פרצות אבטחה + אפשרות גלישה ממחשב שנכנסו בו פעם כבר לאתר כזה לפני פחות מחודש.

כי אין צורך לבזבז כסף על משהו כדי לבנות משהו שקיים כבר (רימון וכו').

שאלה מצוינת! התשובה היא שהחסימה לא תעבוד, אך עלולה להביא לנזק משמעותי לתשתית: האטה ואף השבתה. ראה את רוסיה עם טלגרם. הם השביתו לעצמם את האינטרנט לשלושה ימים! דבר כזה קורה בישראל 2-3 פעמים ותגיד ביי ביי לתעשיית ההייטק פה. 50 אחוז מהייצוא! וכל זה כי הורים לא יכולים להשקיע 20 דקות מהחיים שלהם כדי להתקין תוכנת סינון.

רן מצטער מראש שלא קראתי את הכתבה שלך (אני מתעצל. אולי בהמשך. כרגע עייף נפשית) אבל השאלה היא כזו:

למיטב זכרוני גם על כיפת ברזל אמרו שזה די לא הגיוני.

השאלה היא אם גם פה, זה אמנם מסובך מאוד אך אם ירצו, אנשי הסייבר/8200/שייטת-מטכ"ל-טיס/אומת חברות ההזנק, יצליחו להפוך למשהו ישים את מה שניראה כלא ישים?

לסיום אתה כמובן סקסי שחבל"ז.

הוצאת לי את המילים מהפה.

אה… תודה? 🙂

יש הבדל מהותי מאוד בין כיפת ברזל שבסופו של דבר נמצאת בשדה הפיזיקאי, שבה החוקים נקבעו על ידי הטבע (או אלוהים אם תרצה) לבין בעית הצנזורה שנמצאת בשדה פרוטוקול שאותו בני אדם קבעו 🙂

אבל עכשיו ברצינות – מערכות צנזורה הן לא רק עבודה טכנית אלא עבודה טכנית נגד המגמה היום. כי ההתקדמות הטכנולוגית דווקא מגדילה את בעיית הצנזורה כיוון שלפני עשור היה ממש קל לצנזר. הרבה יותר מאשר היום – כיוון שמיטב המוחות בתעשית המחשוב עובדים בכיוון ההפוך: של הצפנה, של הגדלת פרטיות ושל מניעת התערבות בתנועה. הנה, גוגל השיקו את intra לא מזמן כדי לסגור חור קטן במערכת שמערכות הצנזורה הנוכחיות משתמשות בו: https://internet-israel.com/?p=8291 – והחור הזה כבר ייסגר. כלומר האתגר פה הוא כפול – לא רק לעשות משהו, אלא לעשות משהו כנגד ההתקדמות הטכנולוגית הקיימת היום.

ניתן לחסום ללא צורך ב-dns, חוסמים IP, ושרתים משותפים חוסמים את ה-session לפי host ב-handshake

חסימת IP היא מסוכנת מאוד כשמתחילים להשתמש בה יותר מדי. ראשית, אתה לא מצליח לחסום אתרים שמשתמשים ב-IP דינמי. שנית, בטעות אתה יכול לחסום CDN של גוגל/קלאודפלייר/אמזון/מיקרוסופט ולהשבית את האינטרנט דה פקטו. אני רק מזכיר שחצי מהייצוא של ישראל נשען על האינטרנט.

ועוד לא דיברנו על PROXY הכי פשוט או RDP שגם רימון והזבל השני לא חוסם בכלל!!

אני מתכנת וחובב פורנו אם למישהו יש בעיה שיפתור אותה ושלא יכפה עלינו(כולל מיקי זוהר והח"כים שמן הסתם צופים בעצמם בפורנו)

חשוב להבהיר לאנשים את הבעיות הטכניות של צנזור האינטרנט, אבל לא פחות חשוב לשים דגש על המדרון החלקלק של צנזור שלטוני שמתחיל בכוונות טובות ולאט לאט (או מהר מהר) נגמר בצנזור של מקורות לגיטימיים.

לא חסרות דוגמאות לצנזורה מההיסטוריה האכזרית של העולם או ממדינות טוטאליטריות בנות זמננו. אבל אנחנו לא כאלה, אנחנו מדינה מערבית נאורה והתקופה היא תקופה מודרנית. לנו זה לא יקרה, נכון?

הנה הדוגמה של דנמרק שהחליטו לצנזר פדופילים ורק אותם, אבל לאט לאט הוסיפו עוד ועוד:

https://www.reddit.com/r/politics/comments/nqfgd/to_any_posts_saying_rpolitics_is_too_overreactive/c3b4qv8/

רן, בבקשה הבא לידיעת הציבור את בעית המדרון החלקלק שבצנזורה.

רן, אני אוהב לקרוא את מה שאתה כותב.

אבל בתחום הזה אני חולק עליך לגמרי.

אני חושב שהנזק בכך שהאינטרנט פרוץ לחלוטין הוא עצום, ואני חייבים לנסות כמה שיותר כדי לחסום ולמנוע גישה לאתרי פרונוגרפיה כמה שניתן.

בעיני, הנזק אינו רק לילדים אלא גם למבוגרים!

לכן, גם אם אני מבין את הבעיות שאתה מעלה, אך אני לא מבין את הציניות והזלזול שלך בח"כ שמנסה לקדם דבר מאד חשוב בעיני.

לגופם של דברים אינטרנט רימון ונטפרי הוכיחו שיש פתרון ברמת ספק. נכון, זה דורש מהמשתמש להתקין תעודת אבטחה שלהם, כי הם קוראים את כל התעבורה שעל המחשב, ונכון שרימון ברוב חוצפתם מבטלים את החיפוש בגוגל כברירת מחדל…

אבל.. טכנית הדבר אפשרי!

במאמר הזה התייחסתי להצעה של מיקי זוהר. של הקוד כאשר נכנסים לאתר אינטרנט וההצעה הזו לא יכולה לעבוד. נרצה או לא נרצה. גם אם הנזק מאינטרנט פרוץ הוא אסון טבע (הוא לא לטעמי, אבל זה לא משנה).

בנוגע להתקנת root CA אם אני נדרש להתקין משהו, זה כבר לא ברמת ספק. זה הכל. אז זו חסימה שעובדת אבל אי אפשר לכפות על מדינה שלמה להשתמש בה כי המשמעות היא הרס תעשיית ההייטק בישראל. נכון, טכנית זה אפשרי, אבל טכנית אפשר לחתוך את הכבלים התת ימיים וגם זה יעבוד. השאלה מה המחיר?

הפתרון הוא פשוט. מי שרוצה אתרוג? שיתקין אתרוג. או יתקין תעודת אבטחה לרימון. או פתרונות אחרים. מי שרוצה את הסינון המגוחך של הספקית? שיבקש אותו. שהמדינה לא תתערב.

רן, האם התיאור הטכני הזה נכון גם אם הספק פשוט עושה רדיירקט (301) לאתר שלו?

אי אפשר לעשות רידיירקט עם DNS. בטח ובטח לא עם סטטוס 301.

למה הספקיות לא יכולות לעשות רידיירקט ברמת ה gateway הארצי.

נכון שהבקשה מגיעה מוצפנת אבל כתובת שרת היעד מגיעה חשופה, אז למה אי אפשר לשלוח 301 כתשובה לכתובות מסויימות (של אתרי פורנו יעודיים) וכך לשלוח את המשתמש לאתר אחר (עם תעודה אחרת, כך שזה יעבוד גם ב-https) ושם הוא יצטרך להזים את שם המשתמש והסיסמה.

כך גם אפשר לשמור לו מידע על הדפדפן שהוא "מאושר" לגלישה בכלל האתרים.

אני נגד הרעיון המטומטם של מיקי זוהר, אבל למה כולם אומרים שזה לא אפשרי טכנית. זה אפשרי…

כי שרת DNS לא יכול להחזיר http redirect. ברגע שהוא מחזיר כזו תשובה יש שבירה של ה SSL כי זו נחשבת התקפת MITM קלאסית. תחפש DNS redirection ותבין לבד.

קרא שוב את התגובה שלי, לא דיברתי על dns בכלל.

בדיוק כמו שהראוטר שלך יכול לעשות רידיירקט כך גם ה gateway הארצי.

בקשר לאתר סדרות, זירה לא הייתה יכולה לקבל צו ולסגור להם את השרתים, במקום לחסום אותם כמו שהיא עשתה?