פישינג היא צורת התקפה שבמסגרתה התוקף מתחזה לגורם אחר ומנסה לגרום למותקף למסור פרטים שעלולים לגרום לו נזק.

נשמע כמו משהו מהמטריקס, נכון? הבעיה היא שהתקפות פישינג הם לא רק בין האקרים שמתקיפים אחד את השני. התקפות פישינג בדרך כלל מכוונות לאנשים תמימים ואפקטיביות במיוחד כלפי אנשים מבוגרים, ההורים שלכם, הסבים והסבתות שלכם שיכולים ליפול בפח ולחטוף נזק משמעותי. הניסיון החדש שהובא לידיעתי היום על ידי אלעד מיידר הוא דוגמה נהדרת לאיך דליפת מידע עלולה לגרום לנזקים משמעותיים דווקא לחלשים ביותר מתוכנו – אפילו אלו שלא גולשים באינטרנט.

אתמול נשלח סמס מ׳כללית׳ למספר רב של אנשים. לשון הסמס: ״לחידוש מרשם התרופות של כללית בעלות של 2.90 ש"ח bit.ly/xxxxxx״.

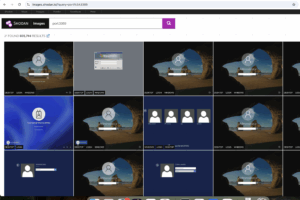

הכתובת הובילה לאתר all-shop.co.il. אתר שהכיל ממשק תשלומים שנראה כמו ממשק תשלומים לגיטימי של חברת כרטיסי אשראי. אך הוא לא היה אתר כזה. הממשק לא היה ממשק לגיטימי ומי שהזין את הפרטים בעצם שלח את המידע על כרטיסי האשראי שלו ישירות אל התוקף. קל ליפול בפישינג כזה בפח במיוחד אם אתה אדם מבוגר, שיש לו מרשמים שלפעמים צריך לחדש והוא בכללית.

הסמס נשלח (כנראה) לאזרחים שהם בכללית. יש סיכוי שפשוט נעשה ניצול של מאגר סמסים שדלף. כידוע, יש מקרי דליפה משמעותיים במדינה שלנו של פרטים על לקוחות. לפעמים גם דליפה ממאגרים רפואיים. למען הסר ספק, יכול להיות שמדובר בכל מאגר מידע שהוא (לא מאגר המידע של קופת חולים כללית). יש לא מעט גופים, ארגונים וחברות שאוספות מידע כולל מידע על השתייכות לקופת החולים וייתכן שהמידע מהם דלף הלאה. רוב אזרחי המדינה לא תמיד מבין מה הסכנה בדליפת המידע – ״אז הם ידעו את הטלפון שלי, ביג דיל. מה יש לי להסתיר״ אומר מר ישראל ישראלי וחוזר לענייניו. אבל משתמשים בפרטים האלו להתקפות נוספות וזו דוגמה נהדרת. מאגר נתונים של סמסים ושמות ו(כנראה) גם שיוך לקופת חולים דלף ועכשיו תוקף עושה בו שימוש.

שם השולח של הסמס קל לזיוף. לא, לא צריך להיות האקר גדול. מספיק לשלם לשירותי משלוח סמסים שמציבים את שם השולח בלבד ללא מספר שולח. זה מקובל ביותר בשליחת סמסים פרסומיים. כאשר בעל עסק רוצה לשלוח סמסים לגיטימיים לחלוטין, הוא משלם לשירות שליחת סמסים כמו Twillo ובוחר שם שולח. הוא יכול לבחור מה שהוא רוצה. ׳משה אחלה בחלה של פרחים׳ או ׳כללית׳.

וזה בדיוק מה שהתוקף עשה. קיבל ��אגר של סמסים של אזרחים, התחבר לשירות משלוח סמס ושלח את הסמס למאגר. וזה מראה כמה חשוב למנוע ככל האפשר דליפות מידע.

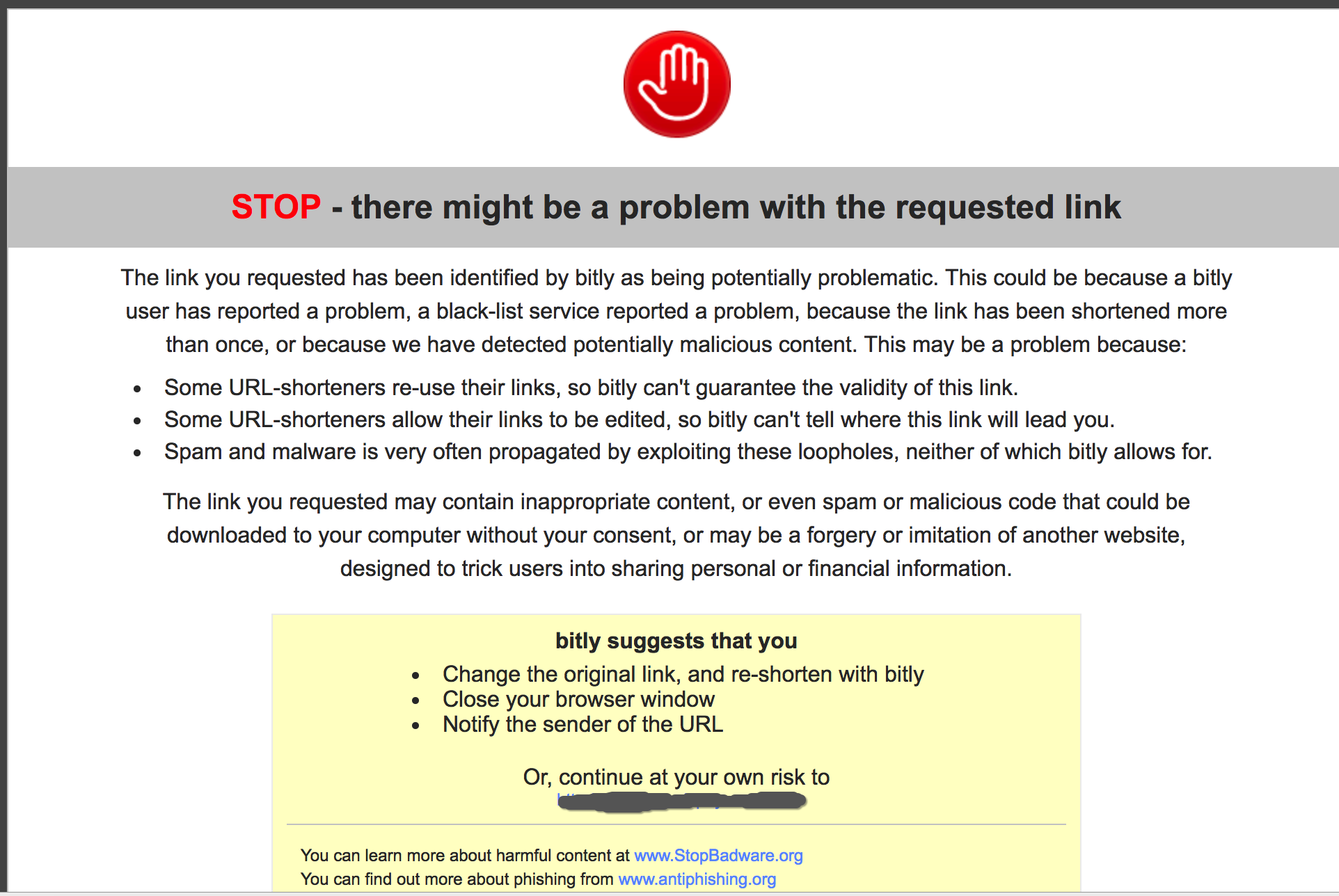

למרבה המזל, אזרחים עירניים כמו מידר וגם חברים בקבוצת הפייסבוק DC9723, הצליחו במהירות לעלות על המתקפה. הדבר הראשון שהם עשו זה לפנות לשירות קיצור הכתובות bit.ly, שהתוקף השתמש בו ולבקש חסימה. אם תנסו להכנס אל הכתובת כיום תראו שהיא חסומה.

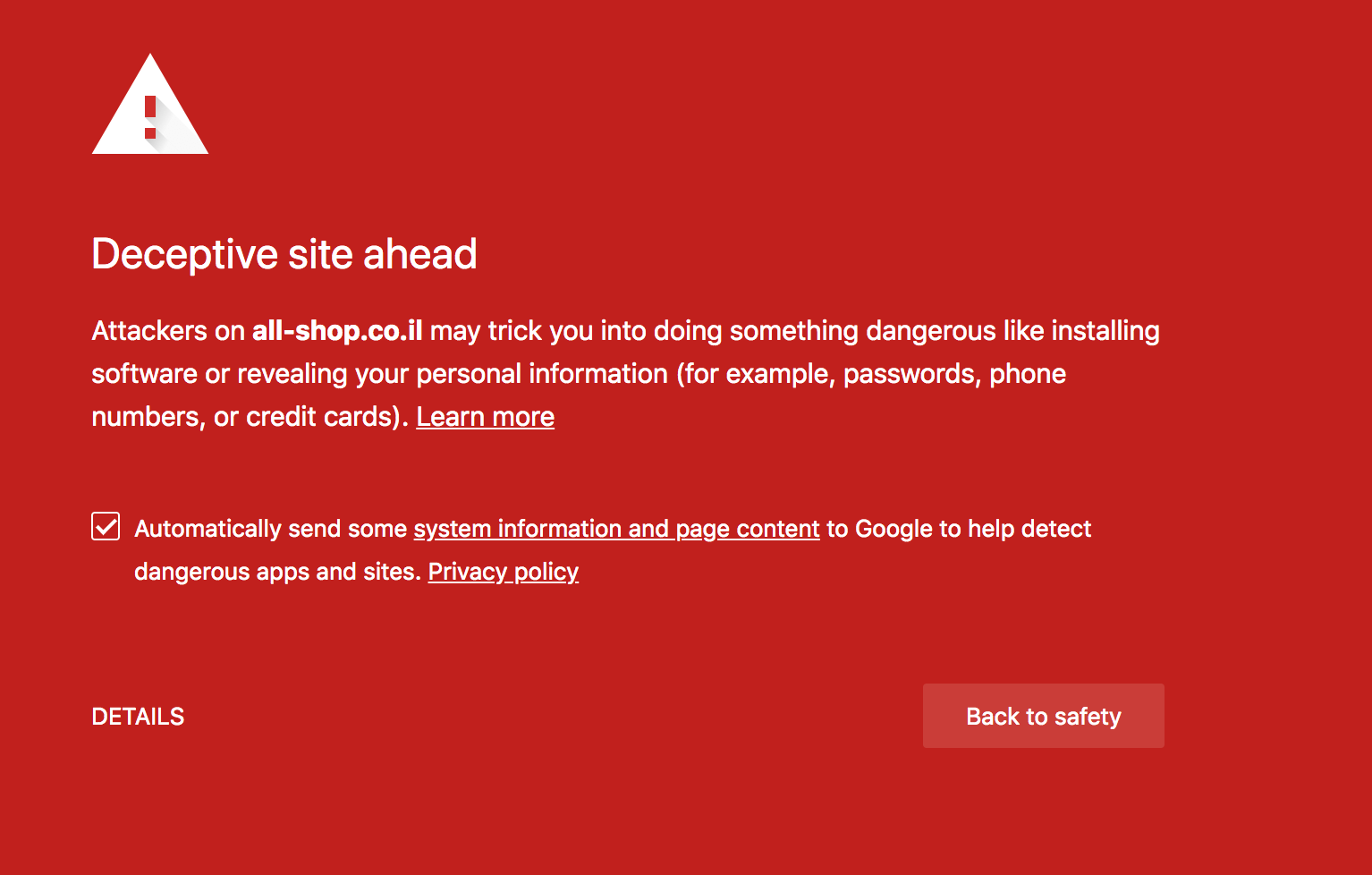

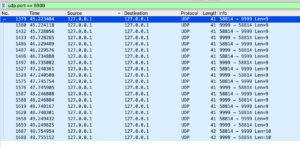

הצעד השני הוא לפנות אל הספק המאחסן, במקרה הזה LiveDNS ולדווח על השרת כמכיל ניסיון פישינג והצעד השלישי הוא פניה גם אל כרום, פיירפוקס ומיקרוסופט כדי שיחסמו את הכתובת.

מידר פנה גם למחלקת הבטחון של כללית ויידע אותם בעניין הזה.

למרות שהמתקפה זוהתה ונבלמה מהר על ידי מומחי אבטחת המידע שמסתובבים פה, לפחות 1,400 איש ביקרו בקישור הזה לפני שהוא נחסם.

מי מאחורי המתקפה?

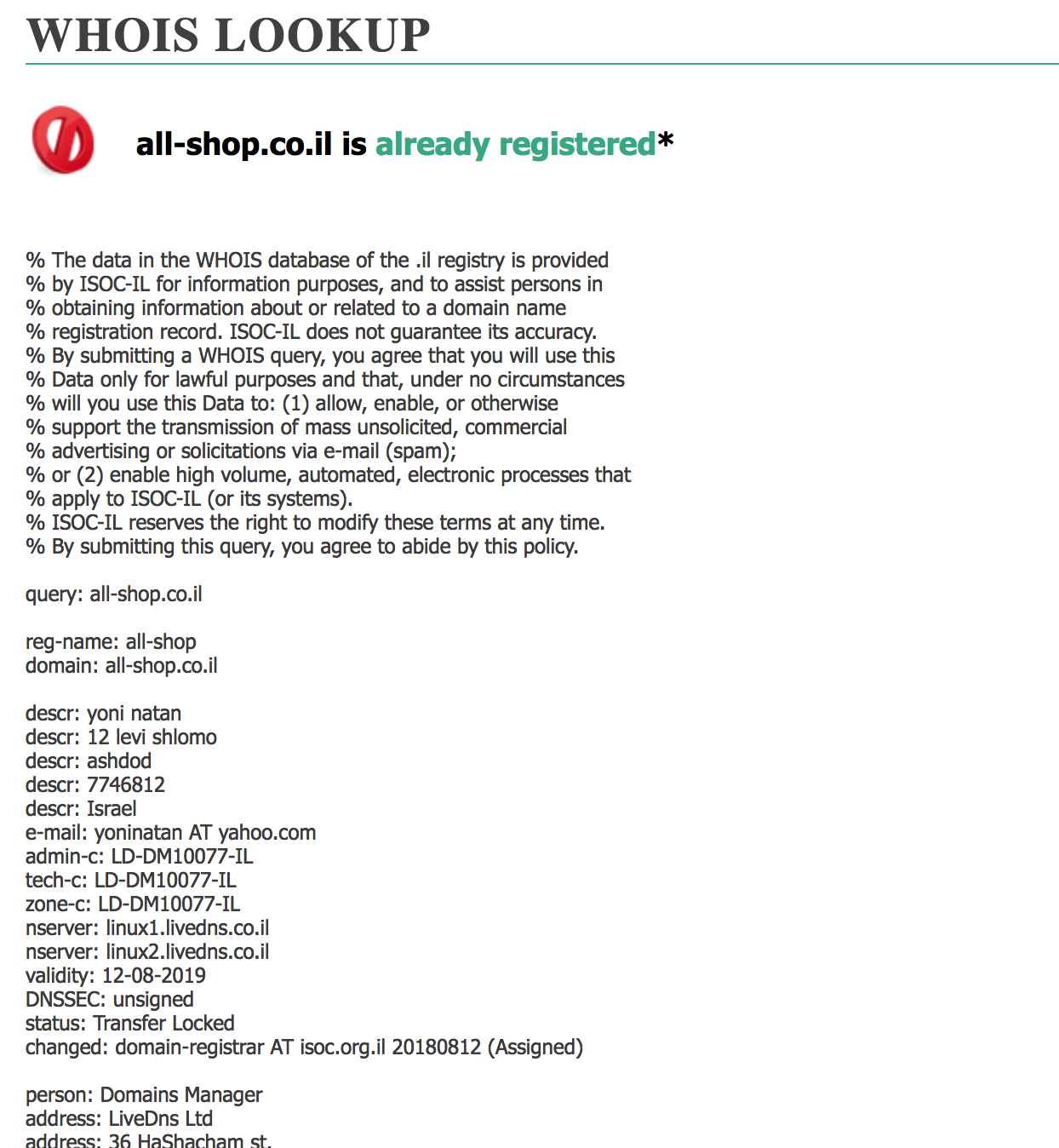

המתקפה הזו היתה רשלנית למדי – התוקף לא טרח לשים HTTPS על ממשק התשלומים, הקוד של ממשק התשלומים היה רשלני ונשמר על השרת בקובץ zip. מאור דיין, חבר בקבוצת DC9723 הוריד את הקוד של הממשק וראה שכל הפרטים של כרטיס האשראי נשלחים אל ״[email protected]״. גם הדומיין נרשם באופן גלוי לחלוטין על שם אותה כתובת מייל ״[email protected]״. שהיא סוג של בדיחה גרועה ״יוני נתניהו״.

העובדה שיש כאן את כל הפרטים לא מרמזת על כך שהאדם yoninatan עומד מאחורי המתקפה. ייתכן שהתוקף השתמש רק בפרטים שלו. אבל זה מעלה חשד עקב הרשלנות הטכנית של הקוד שעומד מאחורי המתקפה. – מי שהיה מחוכם כדי להסתיר את הפרטים שלו ללא ספק היה גם מספיק מתוחכם כדי לנפק קוד יותר טוב. אבל זה כבר עניין של הרשות החוקרת, לא שלי.

5 תגובות

מדהים שהוא לקח דומיין ישראלי שיותר קל להגיע למי שרשם אותו ברשם הדומיינים

זה המקום להזכיר שהגיע הזמן ששימוש ב Sender ID יעבור מן העולם כיוון שאין למקבל דרך לחסום או לדעת מי השולח ולכן מהווה מטרד ספאם ופרצת אבטחה פוטנציאלית, וגם להזכיר שכללית אכן מפציצים בסמסים ללא שליטה, מה שמקהה את הרגישות לנסיונות ��יוג.

צריכה להיות לכל הפחות אפשרות סרוב קבלת סמסים כאלו ברמת הספקית, כפי שניתן לחסום שרותי תוכן בתשלום או ביטול התא הקולי.

למיטב ידיעתי בSMS לארצות הברית וקנדה אי אפשר להשתמש ב SenderID אלא רק במספר בינלאומי מאומת… אולי באמת הגיע הזמן להפוך את זה לסטנדרט

צודק, כתבתי על זה בפוסט החדש שלי כאן: https://internet-israel.com/?p=8123

קיבלתי סמס ספאם ממאוחדת. כבר פעם שנייה

האם אפשר למצוא את השולח באיזשהיא צורה?

שלום לך,

האם הינך בסיכון לחלות במחלת ריאות?

ענו על השאלון ותקבלו המלצות מותאמות אישית.

למילוי שאלון: http://www.2s.ms/s/1nh4jg/7fpa

בברכה, מאוחדת

להסרה http://www.2s.ms/u/5ezkra