זה החלק השלישי והאחרון של המאמרים שביססתי על ההרצאה ועכשיו נדבר מעט על הגנה בסיסית של וורדפרס. במאמר הראשון דיברנו על קאלי. במאמר השני דיברנו על סריקה באמצעות wpscan והיום נדבר על תוספים שמסייעים להתגונן בפני אנשים שמשתמשים ב-wpscan ובכלים נוספים.

כפי שאמרתי במפורש בהרצאה – יש הרבה תוספים בשוק ויש סיכוי שתמצאו תוספים יותר טובים שעושים את זה או יותר קלים ופשוטים או יותר יעילים. מה שחשוב הוא להבין את העקרון שעומד מאחורי חור האבטחה ולהבין מה התוסף עושה. ברגע שמבינים מה עושים, כבר קל יותר לבחור. אני אדגים עם תוספים ספציפיים כמובן אבל חשוב להבין שזה לא התוספים הטובים ביותר. חושבים שיש תוסף יותר טוב? יש תגובות 🙂 קחו בחשבון שהמסנן ספאם שלי מעביר לאישור אוטומטי כל תגובה עם לינק אז אם התגובה לא מופיעה לא להכנס ללחץ, היא עברה לאישור (וא��שר אותה כמובן).

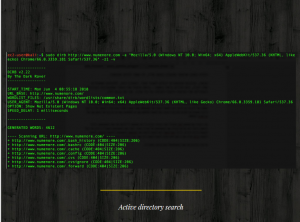

כלי נוסף שיש בלינוקס קאלי הם כלי פריצה שבודקים ספריות פתוחות. למשל wp-login אבל לא רק אלא תיקיות נוספות שיכולות להכיל כל מיני דברים מעניינים. שם המוצר הוא dirscan והוא מחפש לפעמים אלפי שמות של תיקיות בעייתיות. הנה למשל דוגמה של dirscan שאני עושה לאתר שהורשיתי לעשות אליו בדיקה. הרבה פעמים אני מכניס נתיבים ידועים. כמו למשל wp-admin או wp-content או נתיבים של wp-json של וורדפרס REST.

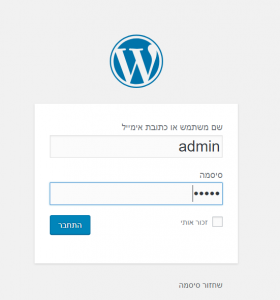

מה הבעיה עם ממשק לוגין פתוח? כמה בעיות. קודם כל הוא מאפשר לי לדעת מה שם המשתמש. הדבר החשוב ביותר הוא מניעת קבלת שם המשתמש של מנהל האתר. למה שם המשתמש חשוב? כי דרכו אני יכול לעשות הרבה דברים. הדבר הטריוויאלי הוא לנסות להשיג את הסיסמה באמצעות התקפת פישינג, לנסות לעשות ברוט פורס אם ה-xml rpc פתוח לנסות לצאת דרך שם. אבל בגדול זה מראה על מקצועיות.

אז איך בודקים את שם המשתמש? בוא ונראה – בלי ידע טכני. אם ה-wp-admin פתוח ואין בו שום הגבלה, אני פשוט יכול להכניס שמות משתמש ללא בעיה ולראות מה מהם נכון, בדרך כלל זה די קל לנחש.

אפשר להשיג את שם המשתמש גם אם ממשק ה-rest של וורדפרס פתוח. מדובר בממשק שכשמו כן הוא – מתן גישה ל-API שמאפשר גישה לאתרים שונים. ברוב האתרים הממשק הזה פתוח ומאפשר לראות את שמות המשתמשים. /wp-json/wp/v2/users זה נקודת הכניסה – למשל https://internet-israel.com/wp-json/wp/v2/users

למה זה רע? ראשית ניסיונות ברוט פורס. זה נשמע די תיאורטי אבל ראיתי מקרים שמנהלי אתר בחרו ססמה פשוטה יחסית לניחוש ופורצים הצליחו להכנס לאתר ללא שום בעיה. בנוסף, אם יש לי את שם המשתמש אבל אני לא רוצה/לא יודע איך לעשות ברוטפורס, אני יכול לעשות מתקפת פישינג נגד המשתמש ולנסות להשיג את הסיסמה שלו. אם יש לי את שם המשתמש, חצי עבודה כבר נעשתה.

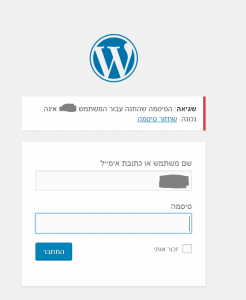

אני צריך גם להגן על ממשק הניהול – כלומר למנוע אינדיקציה לשם משתמש שגוי (לכתוב שם משתמש ו/או סיסמה לא נכונים), לבלום יותר מכמה ניסיונות בו זמנית ולשנות את השם של ממשק הניהול. איך מונעים גישה לממשל הניהול? יש כמה תוספים שפותרים את העניין הזה – למשל ithemes security שגם מונע הצגה אם שם המשתמש או הסיסמה שגויים וגם מספק דרך לשנות את כתובת ממשק הניהול. כשאני רואה שממשק הניהול סגור, אני מבין שהאתר הזה מאובטח – זה גם פחות הערות ב wpscan.

אם אני עושה wp scan ואני רואה שאין שום אייטמים, אז אני יודע שמדובר באתר שלוקח את האבטחה ברצינות. וזה גם משהו שממש קל לעשות. מרימים instance של קאלי, עושים בדיקה מהירה. מתקנים את הכל או עם תוספים או עם קוד, מוודאים שהכל מעודכן ומתעדכן וגובים כסף על השירות. כולם מרוצים: הלקוח מקבל אתר יותר מאובטח + הוכחות שנעשו פעולות, בונה האתר יכול לקבל כסף על שירות ייחודי שלא רבים מספקים. מי לא מרוצה? החאפרים.

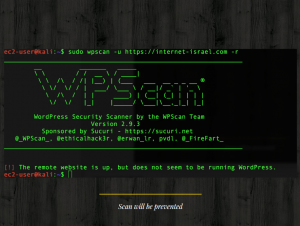

אפשר לקחת את זה למקום יותר טוב, אם תסרקו את האתר שלי ב-wpscan, מה תראו לפי דעתכם?

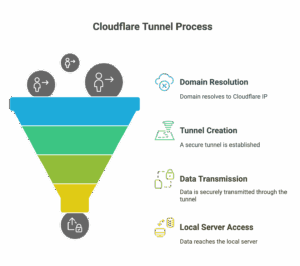

מה קרה פה? אם אין user agent, הסריקה מתפוצצת. אם אני אבקש יותר מדי בקשות – הסריקה תמות ואני אחסם, אם אני אשלח יותר מדי בקשות ב-404, אני אכשל. למה? כי כל בקשה שעוברת דרך הוורדפרס נכשלת. למה? כי יש לי פיירוול. לא, לא הייתי צריך לעשות דבר ברמת ההוסטינג. כל מה שהייתי צריך לעשות זה לרכוש מוצר חמוד שנקרא Web Defender של cobweb שעולה לי 7 דולר לחודש ומכיל גם שירותי סריקה לקבצי PHP רעים. אני לא חושב שלקוח יכול להתקין כזה מוצר כי:

א. הוא לא מבין אותו.

ב. הוא לא ידע מה לעשות עם ההתראות שלו. יש לפעמים false positive.

וכאן יכול להיות הערך המוסף שלכם. התקנת תוסף כזה יכולה לסייע מאוד. אם האתר שלכם נפרץ שוב ושוב, התקנה שלו וסריקה של כל הקבצים יכולה מאוד לסייע. באופן אישי? הוא מותקן על הבלוג האישי שלי וזה אומר המון. שילוב של שני התוספים לעיל מקנה שקט נפשי משמעותי מאוד.

8 תגובות

אני מניח שכל ההסברים כנראה מאוד טובים. בכל אופן, הזארגון הוכני נשמע משובח. הבעיה היא שזה לא ממש עוזר למי שלא מבין את הזארגון. השורה התחתונה של הפוסט הזה: המלצת להתקין שני תוספים, שלא ברור מה הם עושים ולא הסברת איך להשתמש בהם. על אחד מהם כתבת בפירוש שהוא לא יעזור למי שלא מתמצא בדקויות הטכניות כמוך. סך כל התועלת בפוסט הזה לבעל אתר וורדפרס עצמאי היא אפס אחד גדול.

אני מבין שאתה לא מרוצה, כספך יוחזר לך במלואו.

וברצינות, הפוסט נועד לעזור לבוני אתרים ומתכנתי ווב כיצד לאבטח בצורה טובה יותר את האתרים שהם בונים ולייצר ערך מוסף מול בוני אתרים מתחרים עבור הלקוחות שלהם. הוא במפורש לא נועד אליך, אתה הלקוח.

אם לא הבנת את הנכתב פנה למישהו שמבין מה כתוב כאן כדי שיתחזק לך את האתר.

תאכלס אני נהנה לקרוא, ומצטער להגיב ככה אבל המידע הזה נחשב לעתיק במונחים של האינטרנט והוורדפרס, יש מעקף דיי פשוט לכל מה שציינת, ואני לא מבין הרבה באבטחה, רק ממאמרים, אפשר למצוא את היוזר שלך למשל בדרכים קלות יותר, כך גם את ה-url להתחברות לממשק המנהל, גם אם שינית אותו. אם מישהו "מטרגט" אותך לא יעזרו לך התוספים. זה ממזער את הסיכון לאתרים חלשים, אבל האקר טוב יפרוץ כמעט כל אתר וורדפרס במאמץ בינוני מבחינתו.

הי, זו תגובה סופר לגיטימית 🙂 אולי כן הייתי צריך להדגיש שמדובר בהכנה בסיסית (כאמור בכותרת היה כתוב ׳סגירת חורים בסיסיים׳). ההגנות האלו לא יחזיקו הרבה מעמד הרבה מול האקר שמטרגט אישית – אבל בינינו? כמה אנשי אבטחת מידע יטרגטו אישית אתר שהוא לא פוליטי/בעייתי? ההגנות האלו יעבדו יפה על סקריפטים, על אנשי ״אופס ישראל״ שמהווים 99 אחוז מההתקפות. יש לך אתר בעייתי שייתכן ויטורגט? תצטרך איש אבטחת מידע אמיתי כדי להגן עליו כמו שצריך.

רן היי

רציתי לשאול שאלה שמעניינת אותי ואף אחד לא הצליח לתת לי תשובה חד משמעית.בממשק של סי פאנל יש רכיב כזה שנקרא pasword protaction זה בעצם דורש עוד שם משתמש סיסמא נגיד על wp-admin.האים זה יותר טוב מתווספים או פחות טוב?כי זה הגנה ברמת שרת

כרגיל מאמרים מחכימים שמוסיפים רבות, תודה רבה

שאלת תם – מדוע ההתמקדות היא בWP בעיקר, ומה ההבדל העיקרי מול פלטפורמות כמו של WIX?

וויקס היא לא פלטפורמה כי עם שירות ומן הסתם לא רלוונטי לפוסטים מסגנון זה שעוסקים במי שיש לו אתר עצמאי.