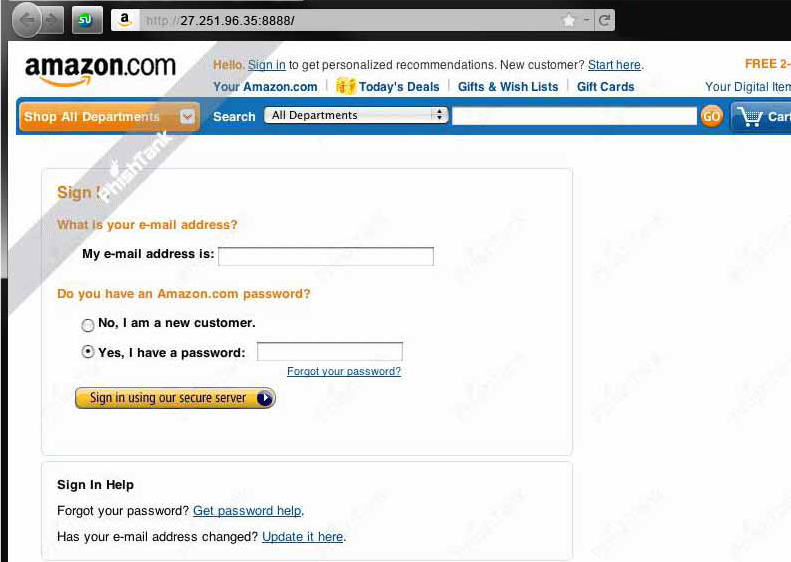

מה זו התקפת פישינג? בגדול זו התקפת התחזות שנועדה למשוך מהקורבנות פרטים אישיים. מסיסמאות ועד פרטי כרטיסי אשראי. בדרך כלל מדובר באתרים המתחזים לאתרים אחרים. אפשר לראות את התמונה הזו בתור דוגמה:

שימו לב שלמרות שהאתר נראה אחד לאחד כמו אמאזון, הכתובת היא לא של amazon.com. מי שייכנס לאתר, עלול להכניס את הסיסמה ושם המשתמש או את כרטיס האשראי. תוקפים מפיצים את כתובת האתר המזויף במייל כקישור. אנשים תמימים לוחצים ומתפתים להכניס את פרטיהם. ההתקפה הזו עדיין נפוצה, אבל כבר פחות. למה? כי משתמשים לומדים יותר ויותר להסתכל על כתובת האתר (הדומיין). כאן בקלות אפשר לזהות את המתקפה. כיוון שזה לא amazon.com.

אבל הפורצים משתכללים. לפני כמה חודשים התגלה שניתן לנצל את שיטת שמות המתחם שהופיעו ביוניקוד על מנת לייצר שמות דומיינים כמעט זהים. מה הם שמות מתחם ביוניקוד? זו שיטת קידוד שמאפשרת לנו ליצור שמות מתחם בעברית (כמו למשל איגוד-האינטרנט.org.il.) או בכל שפה אחרת. מה הפורצים עשו? איתרו אותיות שזהות לשפה האנגלית בשפות אחרות. כמו האות α בקירילית שדומה לאות a באנגלית. ואז הרכיבו מהאותיות האלו שמות דומיינים שונים. כמו αpple.com. הדפדפנים הציגו את הכתובת αpple.com למרות שהיא שונה לגמרי מ-apple.com וכך בעצם איפשרו תקיפת פישינג בקלות.

אך לא אלמן ישראל. גוגל, יצרנית כרום, הדפדפן הפופולרי, חסמה את הפרצה. אם תנסו להכנס ל-αpple.com, תגלו שהדפדפן מייד ממיר את הכתובת לכתובת 'האמיתית'. גם אם תעלו על הכתובת עם העכבר תגלו שה-hover מציג את הכתובת האמיתית ולא את ייצוג היוניקוד.

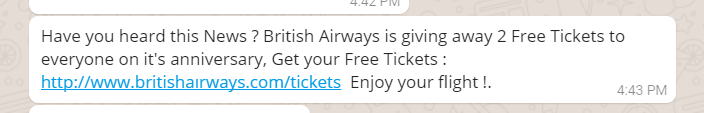

וכך בא לציון גואל. בערך. כי מסתבר שלא כל שירות התמגן נגד הבעיה הזו בצורה מספקת, כפי שראינו ביום שבת ואתמול. אני חייב לומר שאני לא הייתי ערני לסיפור הזה. מי שנתן לי את האלרט פה הוא ישראל חתן. ואם השם מוכר לכם אז אתם לא טועים: אתם מכירים אותו כרכז המערכת של התוכנית ״חי בלילה״ ויצא לי לעבוד איתו על כמה אייטמים בעבר. הוא סיפר לי שביום שבת האחרון אזרחי ישראל הוצפו במבול של ווטסאפים בסגנון הבא:

Have you heard this News ? British Airways is giving away 2 Free Tickets to everyone on it's anniversary, Get your Free Tickets : http://www.britishaırways.com/tickets Enjoy your flight !.

הוא ביקש ממני לרחרח. כי כנראה מדובר בהונאה. אבל איזה סוג של הונאה? כמובן שהכל נראה לגיטימי. כניסה לאתר הביאה אותנו לאתר של בריטיש אירוויז שהזמין אותנו להשתתף בהגרלה. כפי שחדשות ערוץ 2 דיווחו, מדובר היה בעצם באתר פישינג שניסה לשכנע את הגולשים להתקין תוסף לכרום ולמסור את הפרטים שלהם ושל חבריהם למטרות נלוזות. עד כה לא שונה מאתרי פישינג/ספאם נלוזים אחרים. אבל הפעם עוצמת ההתפשטות היתה גדולה מהרגיל. למה? הדומיין. שימו לב.

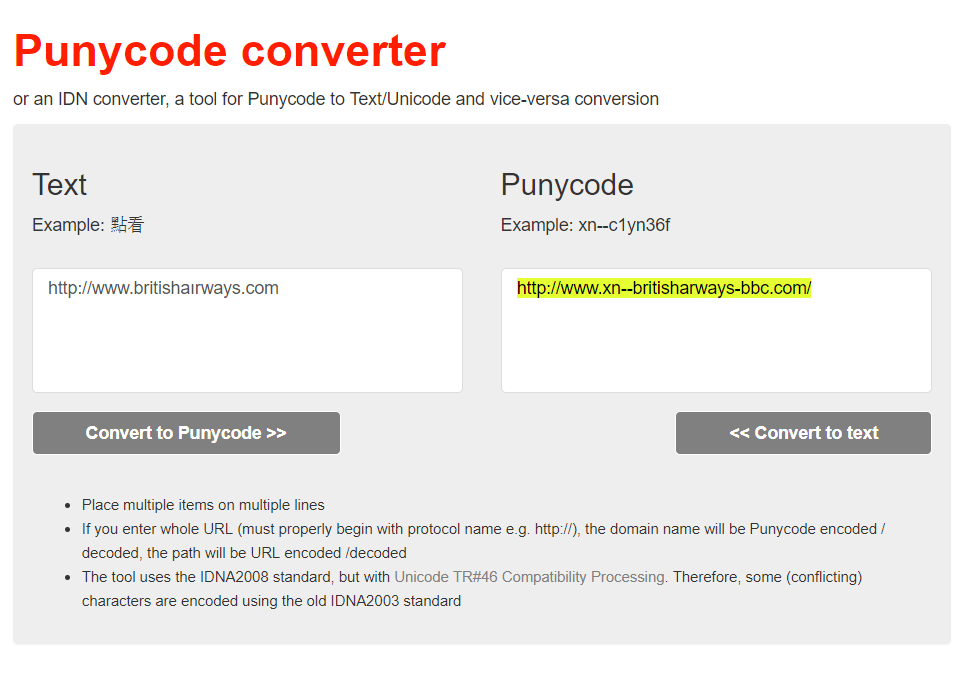

בפועל מדובר בהתקפה על בסיס יוניקוד: הכתובת היא לא https://www.britishairways.com אלא כתובת יוניקוד שהיא בעצם: http://www.xn--britisharways-bbc.com/ איך אני יודע? בדקתי באמצעות אתר מיוחד שממיר כתובות יוניקוד לכתובות "אמיתיות". אתם יכולים לנסות בעצמכם! 🙂

הכתובת, שזהה, על פניו, לכתובת של בריטיש איירוויז האמיתית. סייעה מאוד להתפשטות המתקפה הזו. כשאדם מן היישוב רואה כתובת לגיטימית, חומת ההגנה שלו תרד.

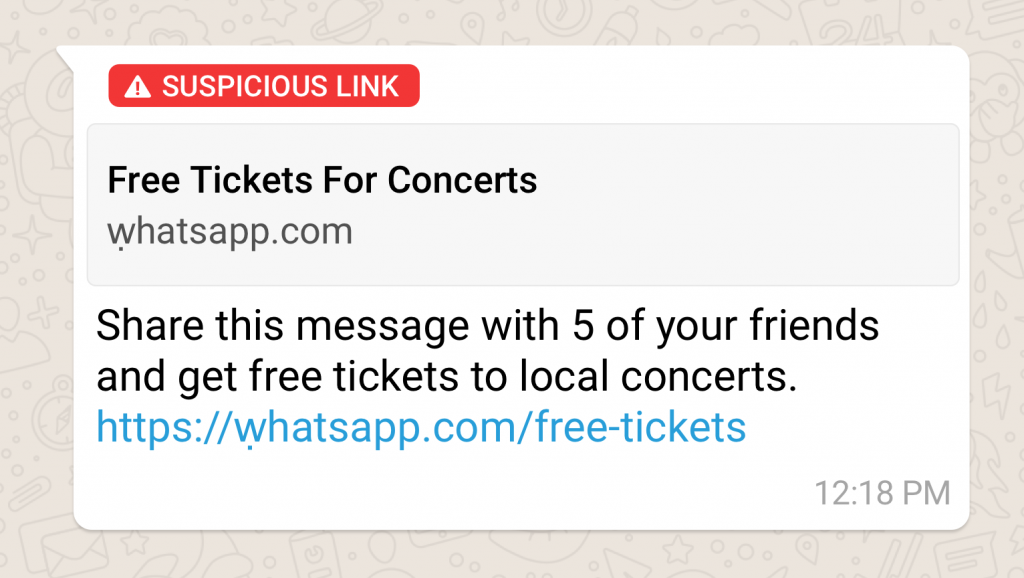

זו פרצת אבטחה/פרטיות ממשית: ווטסאפ חושפים את המשתמשים שלהם לסכנת פישינג כיוון שהם לא ממירים את הכתובות שנשלחות בשירות שלהם לכתובות "אמיתיות" ובכך חושפים את המשתמשים שלהם להתקפת פישינג. המשתמש הסביר לעולם לא יכול לדעת אם מדובר באתר britishairways.com או britishaırways.com. ווטסאפ לא מציגים את הכתובת האמיתית אלא מותירים את הכתובת המזויפת בהודעה.

אם המשתמש לוחץ על הכתובת ועובר לכרום מעודכן מספיק, יש לו סיכוי לעלות על המתקפה. אם הוא שם לב שה-URL השתנה בדפדפן הסלולרי שלו. אבל בפועל, אם הדפדפן ברירת המחדל שלו הוא אנדרואיד מיושן או ספארי שלא עודכן, אין לו סיכוי לשים לב. וזו פרצת אבטחה משמעותית.

מה עושים עכשיו? כרגע עדיף לשים לב היטב לכל כתובת הנשלחת מהווטסאפ ולהיות מודעים.

דיווח נשלח לפייסבוק ב-12.11. פייסבוק, למי שלא יודע, החברה שממונה על ווטסאפ. אעדכן כשזה יגיע. כיוון שהם מאוד איטיים, אל תרפרשו כאן את הדף כל כמה שניות.

עדכון – זה לקח 10 חודשים, אבל סוף סוף פייסבוק הודיעו שהוכנסה הגנה מפני ההתקפה הזו. קישורי פוניקוד מפוקפקים יסומנו באופן בולט.

2 תגובות

אפשר להתחיל לחשוד כבר בשלב שמציעים לכם מתנות חינם

הדוגמה פה יכולה להטעות מכיוון שאפשר לראות כאן את ההבדל בין האות a עם עיקול מעל לבין האות ללא עיקול. יש להבחין שתויים יכולים להראות זהי לחלוטין. כמו o יוונית/לטינית.