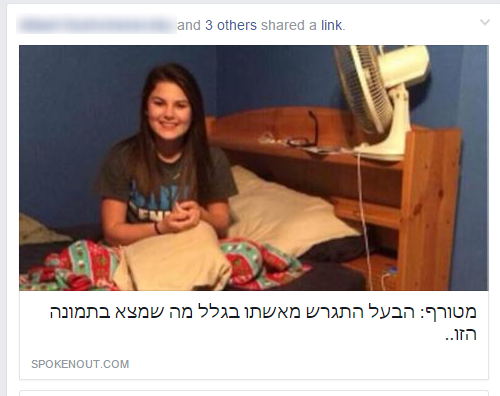

בשעות אלו ממש מתפשט וירוס "מטורף: הבעל התגרש מאשתו בגלל מה שמצא בתמונה הזו". מי שנכנס לקישור גורם לשיתוף אוטומטי של אותו סרטון ולהתפשטות ויראלית שלו בפייסבוק. וזו הזדמנות נהדרת להדגים כמעט בזמן אמת איך אפשר לגרום למשתמשים לעשות שייר/לייק באמצעות רמאות פשוטה וכמובן איך להתגונן מדברים כאלו. כתבתי על 'וירוסים' בפייסבוק בעבר, אבל עכשיו יש לי דוגמה חיה ופחות תיאורטית.

מי שנכנס לקישור "מטורף: הבעל התגרש מאשתו בגלל מה שמצא בתמונה הזו" עשה שייר ללא רצונו לטיים ליין שלו. במקרה הזה מדובר בסרטון לא מאוד מביך אבל זה יכול להיות כמובן סרטון מאוד מביך. השאלה היא איך זה עובד?

אם נכנס לדף הסרטון, נראה שמייד קופץ לנו פופ אפ סטנדרטי שאנו מכירים. רוב המשתמשים ישר ילחצו על ה-X.

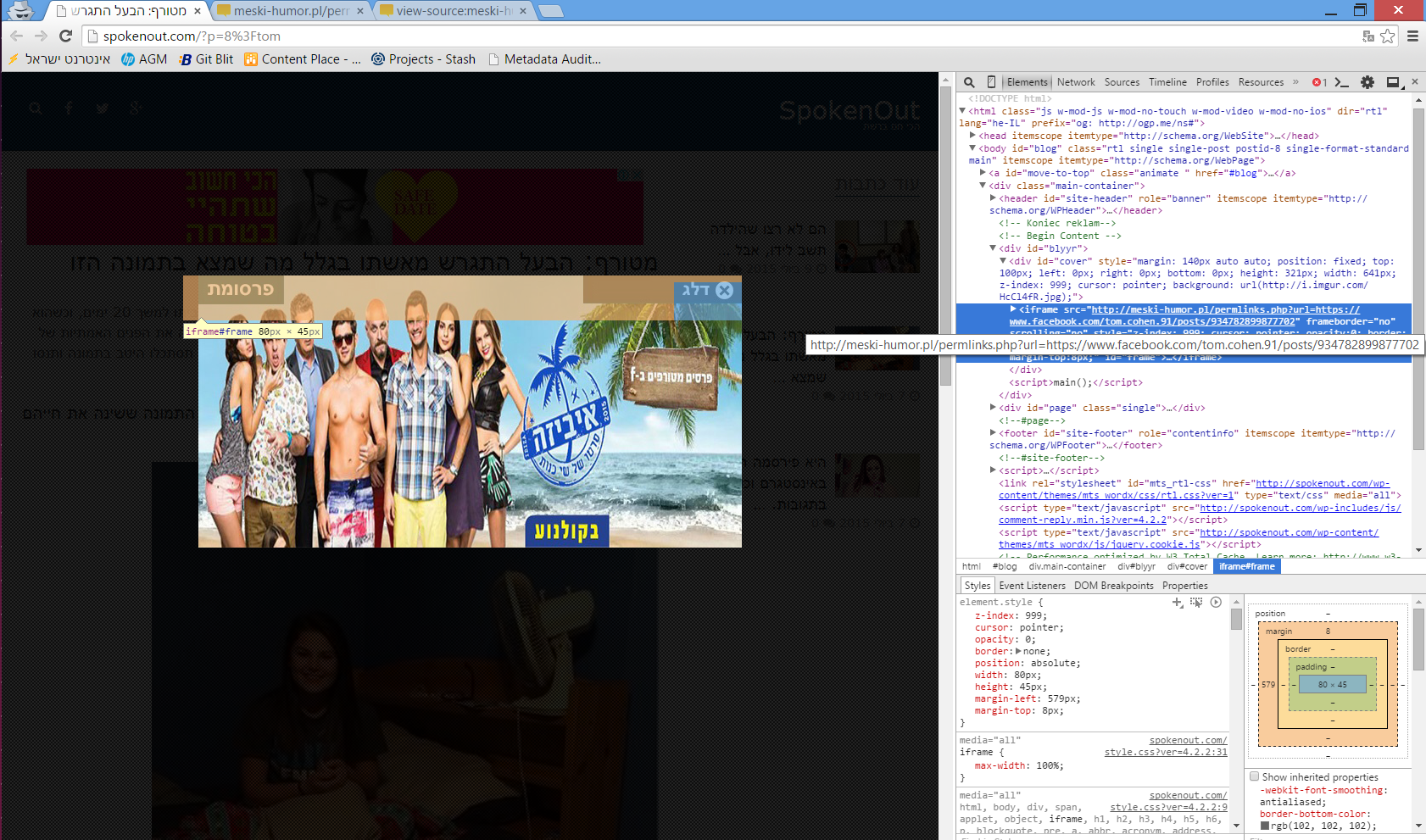

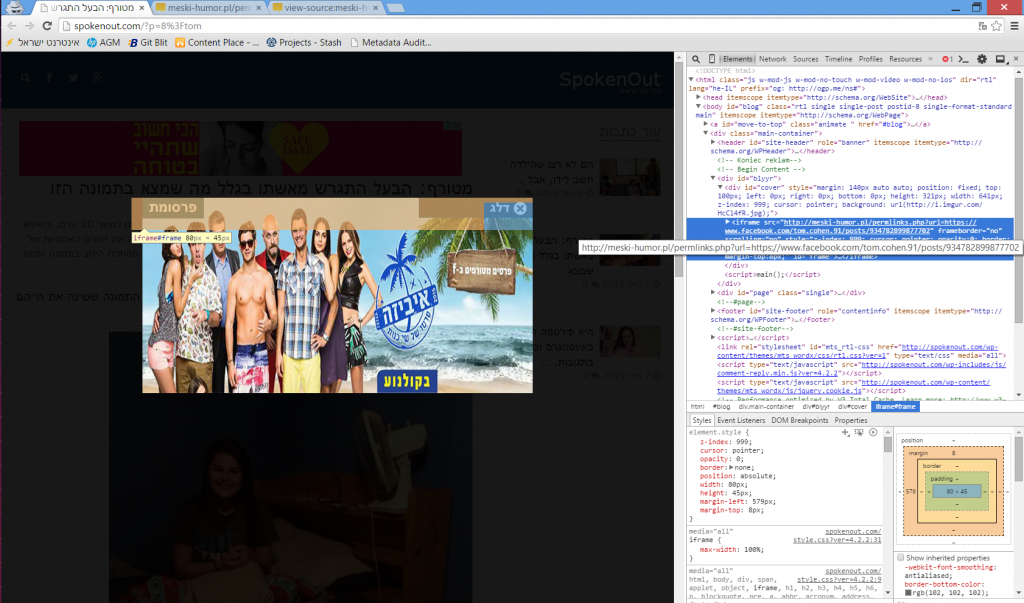

כאן נמצאת המלכודת. ה-X אינו X והפופ-אפ אינו פופ-אפ אמיתי. מדובר ב-div פשוט, סוג של תמונה. מעל ה-X מרחף לו iframe, חלק נסתר של אתר אחר. כמו אתר בתוך אתר. מדובר באלמנט HTML ש"מכיל" בתוכו אתר אחר. כך זה נראה:

ה-iframe הוא לאתר פולני בשם http://meski-humor.pl/. האתר הזה מכיל קוד iframe נוסף שטוען אוטומטית את הלינק הבא:

https://anon.click/http://www.facebook.com/plugins/like.php?action=recommend&locale=sr_RS&href=https://www.facebook.com/tom.cohen.91/posts/934782899877702

הלינק הזה מתחיל ב-anon.click שבעצם מסווה את ה-refferer של הלינק, כך שפייסבוק לא יזהו את האתר שמקורו בלינק. שאר הקישור הוא קישור שטוען recommend סטנדרטי של פייסבוק לחיצה עליו גורמת לשייר של הפוסט.

אז ככה זה עובד, המשתמש נכנס לאתר, רואה את ה-X ולוחץ עליו. הלחיצה בעצם לא סוגרת את החלון (החלון נסגר בעצמו תוך מספר שניות) אלא לוחצת על iframe שמכיל iframe אחר שהוא זה שמכיל כפתור שייר לגיטימי לחלוטין וכך המשתמש עושה שייר לתוכן שהוא רק נכנס אליו כביכול.

בעצם, אם נבטל חלקית את השקיפות, זה נראה בערך ככה:

שימו לב איך כפתור ה-share מרחף מעל כפתור הסגירה (ה-X). הלחיצה לא מפעילה שום X. החלון ייסגר בעצמו אחרי כמה שניות, אבל המשתמש הממהר ילחץ על ה-X שהוא בעצם share וייעשה share בלי לדעת.

מדובר במלכודת מאוד פשוטה שקשה יחסית לזיהוי. איך מתגברים על זה? במקרה ומדובר באתרים שאתם לא מכירים – פשוט לפתוח אותם במצב אנונימי. איך עושים את זה? בכרום – לחיצה ימנית ואז 'פתח קישור בגלישת אינקוגניטו'. בפיירפוקס – כנ"ל. באופרה? כנ"ל. באקספלורר? אי אפשר להכנס למצב אנונימי בקליק ימני כי זה דפדפן נורא. אל תגלשו בדפדפן הזה.

למה חלון אינקוגניטו יציל אתכם? כיוון שפתיחת חלון כזה היא בעצם פתיחת כרום חדש שבו אתם מנותקים מכל החשבונות שלכם. בחלון כזה שבו אתם מנותקים מהפייסבוק שלכם לא פעיל אין לכם יכולת לעשות 'שייר' או 'לייק'.

שימו לב, שהשייר יכול להעשות לכל תוכן שהוא, לא רק לתוכן שנכנסתם אליו. אפשר להכנס לתוכן תמים לחלוטין, ללחוץ X ואז לשתף סרטון פורנוגרפי שבכלל לא נכנסתם אליו ולהיות מובכים באופן קשה ביותר. גם לא חייבים להגיע לאתר מפייסבוק. כל עוד יש לכם חשבון פייסבוק פעיל ואתם משוטטים ברשת, אפשר בקלות לגרום לכם לעשות שייר לכל דבר, לכל תוכן.

מי שרוצה לראות דוגמאות חיות נוספות, שיחזיקו מעמד יותר מהוירוס הזה, מוזמן להכנס לאתר http://meski-humor.pl/ שכל אייטם מתוכו הוא ניסיון לקליקג'אקינג. התוקף החביב מהסרטון הזה פשוט רכב על האתר הזה שמחולל קוד אוטומטי לקליקג'אקינג באמצעות יצירה אוטומטית של iframe. איך יוצרים אוטומטית? פשוט קוראים ל: http://meski-humor.pl/permlinks.php?url=https://www.facebook.com/YOUR_CONTENT כאשר ה-YOURCONTENT הוא התוכן שאותו אתם רוצים שהמשתמשים יפיצו.

נשאלת השאלה מה מפיץ הוירוס מרוויח מזה? באתר שבוער עכשיו ברשתות החברתיות יש לא מעט פרסומות גוגל. באפס מאמץ כמעט התוקף גורם להפצה מהירה של התכנים שלו, לתנועה עזה מאוד של גולשים ולקליקים רבים שמכניסים לו כסף.