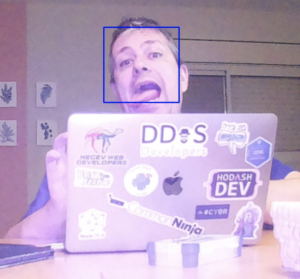

בהמשך לפרשת ניסיון הפישינג האחרון ובהמשך לכתבה שעלתה ב'חי בלילה' (מצורפת פה) רציתי להרחיב מעט על עניין הסמסים המזויפים.

לא מעט גופים מתקשרים איתנו באמצעות סמסים. ביניהם גם גופים חשובים כמו בנקים, חברות כרטיסי אשראי וכדומה. כשאנו מקבלים סמס מגוף כזה, אנו נוטים להאמין לו. אם אנחנו מקבלים סמס מחבר קרוב למשל שמבקש מאיתנו להכנס לאתר, אנו נכנס. אם נקבל סמס מגוף חשוב עם הוראות רלוונטיות, סביר להניח שנעקוב אחריו. אבל זה סוד גלוי – אפשר בקלות לזייף סמס מכל גוף שהוא ומכל אחד. אני לא נכנס כרגע לזיוף סמסים ממספרים – למרות שגם הם מאוד קלים לזיוף. אני אדבר על זיוף סמסים מגופים ששולחים סמס במשלוח המוני.

אם פעם ניסיתם להציץ בשם השולח בסמס מגוף גדול, הייתם רואים שאין מספר. איך אפשר לשלוח סמס ללא מספר? המרכזיה שמקבלת את הסמס מאפשרת משלוח סמסים ללא מספר אלא עם זיהוי שנקרא Sender ID. מדובר בשם באנגלית (עם אות אחת באנגלית) של עד 11 תוים. כאשר הטלפון מקבל סמס, הוא בודק אם יש מספר. במידה ואין, הוא יבדוק את ה-Sender ID וימיין את ההודעה לפיו. כך כל ההודעות שמגיעות עם Sender ID של (למשל) Clalit, ימויינו תחת Clalit כאשר נכנס לתפריט הסמסים שלנו.

אגב, לא כל המדינות מאפשרות את זה. בארצות הברית למשל אי אפשר לשלוח סמס עם Sender ID. סמס ללא מספר יראה כאילו הוא ריק וכולם יתמיינו בטלפון לפי שם שולח ריק.

המרכזיה ששולחת אלינו את הסמס לא יכולה לבדוק את ה-Sender ID. מה שהיא מקבלת? היא שולחת. כן, זה עד כדי כך פשוט. אם אני שולח Sender ID של גוף מוכר? המרכזיה תשלח אותו איך שהוא, הטלפון יקבל אותו איך שהוא ויבדוק את המספר. כיוון שאין מספר, הוא ימיין את ההודעה לפי ה-Sender ID. אין לו שום יכולת להבין אם Clalit נשלח על ידי כללית או על ידי תוקף.

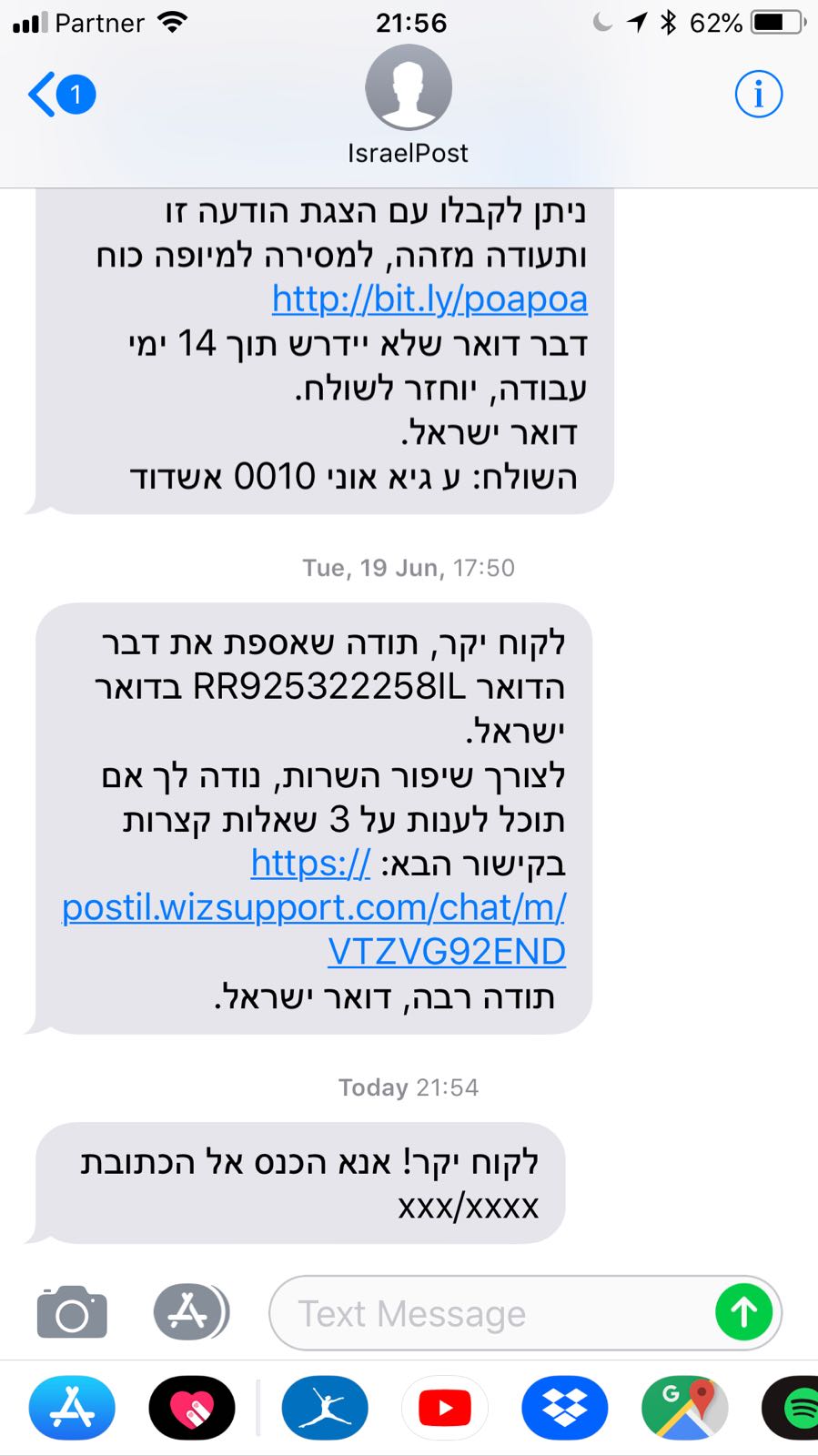

בואו ונדגים. את המשלוח אפשר לעשות בלא מעט שירותים. או בכלל בלי שירותים עם ממשק גרפי. אבל כדי להראות כמה זה קל, אני אשתמש בשירות עם ממשק גרפי. הכנתי סרטון קצר שבו אני מראה איך מזייפים סמס.

כדי להתרשם כמה השירותים האלו נפוצים, חפשו "send sms sender id" בגוגל – ופה מדובר רק על השירותים לחסרי ידע טכני, כן? אלו שיש להם ידע טכני משתמשים בשירותים זולים בהרבה וזמינים בהרבה שיכולים לשלוח אלפי סמסים בשניות.

מה המסקנה?

סמסים, עד כמה שהם נוחים, הם בבחינת 'כבדהו וחשדהו'. עם דגש כבד על ה'חשדהו'. קיבלתם סמס שציפיתם לו? למשל בשעת חידוש סיסמה או בשעת יצירת קשר עם השירות? מעולה! כנראה שזה אמיתי. קיבלתם סמס במפתיע? כזה עם קישור? התייחסו לקישור כחשוד. זה אומר ראשית לבדוק אם הדומיין מוכר לכם ואם הוא אכן הדומיין של השירות. איך בודקים? מחפשים את השירות בגוגל (למשל 'כללית'), נכנסים אליו עם הדפדפן ונכנסים אל הקישור החשוד בסמס עם הדפדפן – האם מדובר באותם שמות בדיוק? שימו לב שכל התוים נראים תקינים. פתרון טוב יותר הוא ליצור קשר עם השירות ולוודא שהוא אכן מאחורי ההודעה. אלעד מידר יצר קשר עם כללית אחר שהוא קיבל סמס מזויף. פתרון אחר הוא להמתין כמה ימים ולראות עם הקישור פעיל. בכל מקרה – תמיד לחשוד בסמסים ולא להכנס מיד לקישור. במיוחד צריך לחשוד אם גוף מבקש מכם פרטים שכבר אמורים להיות ידועים לו: כמו מספר כרטיס אשראי, מספר תעודת זהות וכו'.

2 תגובות

שיפוץ קטן:

בכתבה ב"חי בלילה" אתה אומר שאין נזק במידה שהגיע לכם סמס, ואפילו אם לחצתם על הלינק, אלא אם מילאתם פרטים ולחצתם על שליחה.

אז אולי לגבי האתר הספציפי הזה, זה נכון.

בעקרון, ישנם לינקים שבהחלט יוצרים נזק בעצם הכניסה אליהם.

ישנם אתרים שעוד לפני ששלחת את הפרטים, הם כבר נשמרו, למעשה כל הקשה נשלחת לשרת.

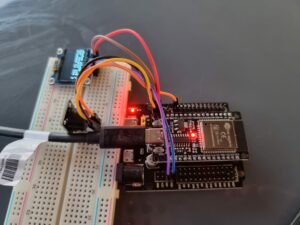

אפשר להשתמש ב asterisk

לזיוף שולח SMS ויוזם שיחה