הסברתי בפוסטים הקודמים שלי על Tor ועל איך Tor שומר על האנונימיות שלנו, כגולשים. כשאנו משתמשים ב-Tor ונכנסים לאתר, בגלל המבנה הייחודי שלו, בעל האתר בעצם לא יכול לדעת מי אנחנו. גם רשויות המדינה לא יכולות לדעת לאן אנחנו גולשים, וכך האנונימיות שלנו נשמרת.

רגע, ומה עם האתר עצמו? מה עם האנונימיות שלו?

כיום, כשאני רוצה להרים אתר, אני יכול לשכור שרת או להרים שרת ביתי. כך או אחרת – אני חשוף. ה-IP של השרת גלוי בפני המבקר. אם הוא משתמש ב-Tor – הוא יהיה חסוי בפני, אבל אני אהיה גלוי בפניו ובפני כל אחד. אם למשל אני מפרסם תוכן שעלול לסבך אותי, המדינה או רשויות אחרות יכולות למצוא מי עומד מאחורי האתר ואפילו בקלות ולהפרע ממני. אני רוצה לחשוף שחיתויות? מסמכים סודיים כביכול? אני מועד לפורענות.

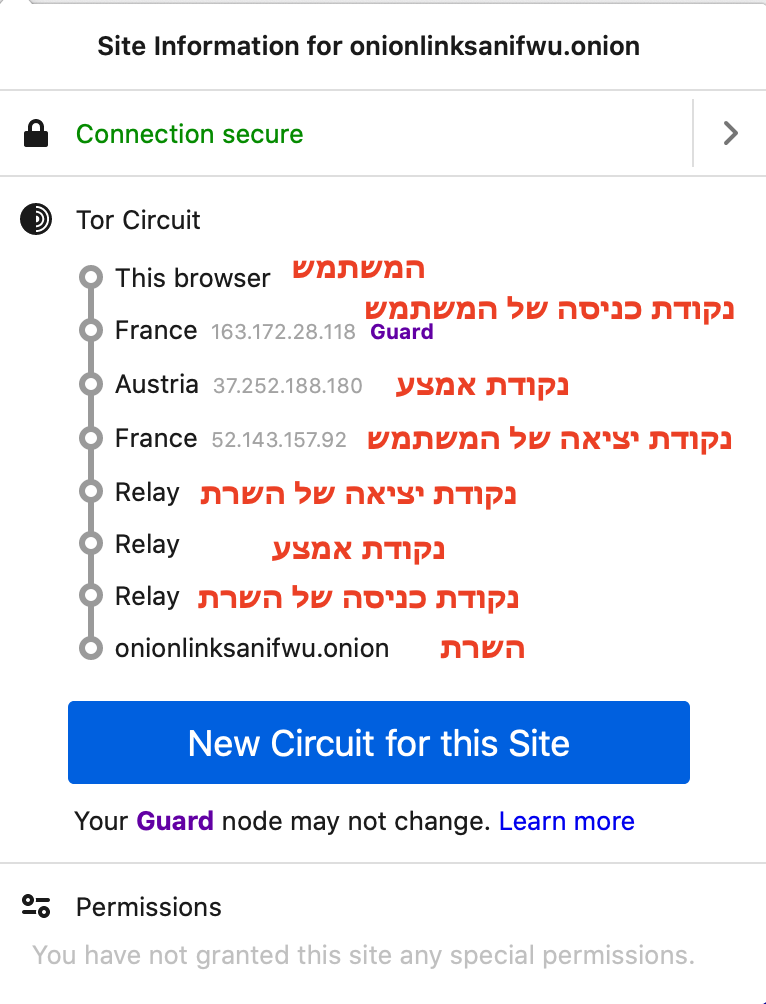

בדיוק בשביל זה אני יכול להרים hidden service. אתר שעובד על פרוטוקול Tor ומגן גם עלי. הוא עובד בדיוק כמו דפדפן Tor. השרת שלי לא מגיש ישירות את התוכן לגולש, אלא מגיש אותו לנקודת כניסה, שמעבירה את המידע לנקודה נוספת, והיא מעבירה אותה לנקודת יציאה. בדיוק כמו משתמש, רק הפוך. אם תכנסו עם דפדפן Tor אל אתרי onion, תוכלו לראות את זה די בקלות:

מי שיכול לגלוש באתר הזה הם רק דפדפני Tor. אתרים כאלו יהיו ניתנים לגלישה באמצעות מפתח ועם הסיומת onion (שלא מוכרת על ידי הקונסורציום). האתרים האלו יהיו בעצם מוגנים. אין למשתמשים שלהם מושג איפה הם ומי מפעיל אותם.

כל אחד שיש לו גישה לשרת לינוקס יכול בקלות להפעיל Hidden Service. הבעיה היא שזה עלול להיות בעייתי ולחשוף אתכם. מי שמחזיק עבורכם את השרת יכול לראות מה אתם עושים ומה אתם מפעילים. הפתרון הוא שרת ביתי שחושף את התנועה שלכם רק לספק האינטרנט (ולשב"כ, ולמשטרה, ולמיקי זוהר, שולי מועלם ולכל מי שמתחשק לו כנראה) אבל הם ידעו שאתם מחוברים ל-Tor, אבל לא ידעו ש:

1. מה אתם עושים שם.

2. שאתם מפעילים שירות.

3. גם אם ניחשו את 2 (לאור ניתוח רוחב הפס), לא ידעו איזה שירות.

להפעיל שרת ביתי נשמע מסובך ויקר. זה לא. אבל במאמר הזה אני אסביר איך עושים את זה עם וורדפרס (יאפ) + רספברי. במאמר הקודם למדנו להתקין וורדפרס על רספברי פיי. המאמר הזה הוא מאמר המשך, כלומר אני מניח שיש וורדפרס המותקן על הרספברי פיי שלכם.

התקנת Tor ברספברי פיי

ההתקנה היא פשוטה ביותר:

sudo apt-get update

sudo apt-get install torהשלב הבא הוא לוודא ש-Tor הותקן כמו שצריך, עושים זאת באמצעות:

tor --helpהגדרות ה-hidden service

אם יש הסבר על Tor אחרי שהקלדנו את הפקודה שלעיל, הכל תקין. גם סביר להניח שלא יהיו בעיות. השלב הבא הוא להכנס להגדרות של Tor על ידי:

sudo nano /etc/tor/torrcחפשו את ההגדרות שיש מתחת ל-This section is just for location-hidden services והסירו את הסימן "#" לפניהן. הסימן הזה הוא הערה. וברגע שאנו מסירים אותו אנו הופכים את ההגדרה לפעילה. מה שזה אומר זה בעצם הגדרה של Tor כ-hidden service והפניית תנועת הווב (פורט 80) אליו.

HiddenServiceDir /var/lib/tor/hidden_service/

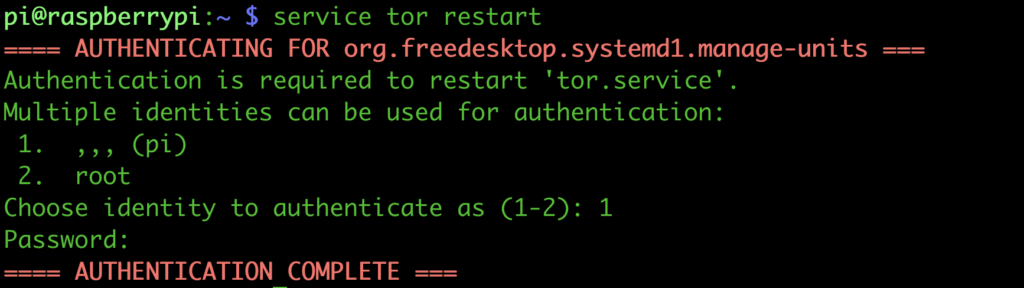

HiddenServicePort 80 127.0.0.1:80אחרי זה נבצע ריסטרט לשירות:

service tor restartזה השלב שבו תצטרכו לבחור מי יבצע אותו, ביחרו את pi והקלידו שוב את הסיסמה שלכם.

מציאת כתובת האתר שלנו

עכשיו נברר את הכתובת שלנו. אנו נכנס כאדמין באמצעות הפקודה:

sudo suונ��ליד את הפקודה הזו, שפותחת את קובץ ה-host בתיקית Tor:

cat /var/lib/tor/hidden_service/hostnameהתוצאה? כתובת בסיומת onion. הקלידו את הכתובת הזו בדפדפן Tor ו…. תוכלו לגשת לאתר שלכם! בדפדפנים אחרים זה לא יעבוד כמובן. האתר שלכם עובד עכשיו אך ורק ב-Tor ונגיש רק למי שמשתמש בדפדפן שלו. זה מגן על הזהות שלכם כמובן. כפי שהסברנו קודם.

הגדרת וורדפרס

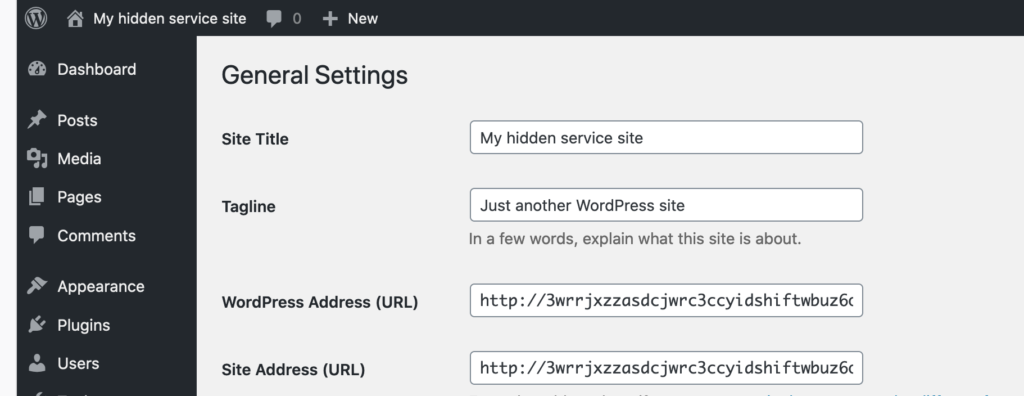

אבל אם תכנסו לאתר ותתחילו לשוטט בו, תראו שהוא שבור, זה בגלל שהכתובת שלו מוגדרת ככתובת לוקלית, הכתובת שאיתה הגדרנו את האתר, שכבר השתנתה. יש לשנות את כתובת הוורדפרס שלכם לכתובת onion. פשוט נכנסים עם ל-admin של האתר באמצעות הוספת wp-admin לכתובת של האתר, למשל

http://3wrrjxzzasdcjwrc3ccyidshiftwbuz6oeoeiuovrjfiztqzhqxg3aad.onion/wp-adminהכניסו את שם המשתמש והסיסמה שלכם והכנסו להגדרות ושנו פשוט את כתובת האתר:

זה הכל. האתר לא יראה שבור, הקישורים יעבדו ואתם יכולים לעולל מה שתרצו בדארק ווב. איש לא ימצא אתכם. יש חשש? נתקו את הרספברי פיי. לחלופין, אם אתם רוצים אבטחה מוגברת – חברו אותו לרשת ציבורית שיש לכם גישה אליה אבל אין לכם קשר פורמלי אליה. יש לכם בכיס בעצם אמצעי שידור מאובטח. ברגע שהוא מחובר לאינטרנט – אנשים יכולים להכנס אליו עם הכתובת בלי שידעו מי מפעיל את האתר.

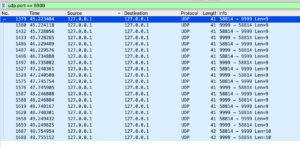

לצאת מה-Hello World

הבעיה הקשה שבעוד הדוגמה הזו מעולה למי שרוצה לנסות ולהשתעשע, היא עלולה להיות בעייתית למי שצריך אנונימיות מוחלטת. נקודת התורפה המרכזית היא שמי שייכנס עם ה-IP "הרגיל" שלכם אל השרת יראה את העמוד הראשון מייד ויבין מה אתם עושים ואיזה אתר אתם מפעילים. מה עושים? Tor עובד ישירות מול ה-apache בתוך השרת ודרך ה-IP השמור לתקשורת לוקלית. 127.0.0.1. הצעד החשוב ביותר הוא להקשיח את הפיירוול הפנימי של רספברי (כלומר iptables) כדי למנוע תנועה "רגילה" אל השרת. כאן יש הנחיות מסודרות איך עושים את זה. עיקבו אחר ההוראות אם אתם מפעילים שירות שממש יסבך אתכם מול המדינה. זיכרו שמיקי זוהר אורב לכם בכל פינה חשוכה. אז מומלץ להשקיע כמה דקות עבודה.

במאמר המשך אני אסביר יותר על iptables. ידע שחשוב לכל מי שמפעיל אתר ביתי, לאו דווקא ב-Tor.

3 תגובות

תודה רבה, ננסה ליישם.

מעניין ממש

יש אפשרות להריץ אתר על זיכרון הram כדאי למנוע מצב שיוכלו לבדוק את השרת סוג של מנגנון השמדה עצמית

מאוד מעניין, תודה.