הדלפות מאת חושפי שחיתויות בממשלה ובחברות הן סם החיים של חברה בריאה. חושפי שחיתויות מזינים עיתונאים וארגוני חברה אזרחית במידע שיכול לשמש אותם על מנת לחשוף שחיתויות, פשעים והתנהגות לא הולמת ולגרום למשטרה או לגופים אחרים לפעול בעניין.

הבעיה היא שבאקלים הפוליטי ובתרבות הפוליטית ההולכת ומתדרדרת, מתחיל להיות מסוכן לחשוף מידע וחושפי שחיתויות חוששים שיבולע להם. זו הסיבה שיותר ויותר ארגוני חברה אזרחית מפעילים תיבות קשר אנונימיות שמאפשרות קשר אנונימי ו/או מאובטח איתם.

אך הקמה של תיבה כזו יכולה להיות בעייתית מבחינת אבטחת מידע ואנונימיות. המדריך הזה הוא מדריך טכני הסביר על הקמת תיבת דואר או ממשק אנונימי להדלפות. הוא מיועד לבעלי תפקידים, מנהלי אתרים ומתכנתים.

ראשית עלינו להבין את הבעיות שאנו רוצים לפתור בתיבת דואר המיועדת להדלפות. הבעיה הראשונה היא שהמקור שלנו רוצה למנוע מגורם צד שלישי לדעת שהוא תקשר איתנו. הבעיה השניה היא שהמקור שלנו רוצה להגן על מה שנשלח מפני צדדים שלישיים. הבעיה השלישית שיש מקורות שרוצים להסוות את זהותם גם מפנינו.

הפתרון לבעיות האלו היא דרך ליצירת קשר איתנו שמאפשרת את שלושת הדברים הבאים:

1. מונעת מצד שלישי כלשהו לדעת שצד א׳ שלח לצד ב׳ מידע.

2. מונעת מצד שלישי כלשהו לדעת מה המידע שנשלח.

3. אם הצד השולח מעוניין בכך, הצד המקבל לא ידע את זהותו.

מיהם הצדדים השלישיים? לא מדובר באנשים פרטיים כמובן אלא בגורמים ממשלתיים שלהם יש יכולת להוציא צוים שיפוטיים ולקבל מידע גם מחברות גלובליות. למשל, אם שר מסוים חושד בבכיר במשרדו, הוא יכול להפעיל סוכנות ממשלתית, להוציא צו שיפוטי המחייב את ספקית חשבון המייל שלו (כמו גוגל למשל) להעביר את רשימת המיילים שנשלחו בחודש מסוים. הוא יכול להוציא צו לספקית המייל של ארגון החברה האזרחית ולחשוף את כל המיילים שנשלחו אליהם. הם יכולים לדרוש את כתובות ה-IP שאותו חשוד ביקר בהן ולבדוק אם הוא נכנס לאתר שלכם או הפוך, לדרוש מהאתר שלכם את כתובות ה-IP של כל המבקרים ולהצליב אותם עם רשימת החשודים.

זה נשמע הזוי ומפחיד בעיניכם? ייתכן. אבל העניינים מתדרדרים במהירות וחוץ מזה, הלוגים נשמרים לעתים במשך שנים רבות. מה שנשמע בלתי סביר היום, יכול להיות שיהיה סביר וחוקי בעוד כמה שנים ואנו חייבים לעשות ככל שביכולתנו על מנת לשמור על אבטחה ואנונימיות כי מי שישלם את המחיר זה המקור, לא אתם.

תיבת המייל

הבסיס של תקשורת מאובטחת היא תיבת מייל מאובטחת ופרטית ואת זה, עם כל הכבוד וההערכה, לא מוצאים בג׳ימייל בלי עבודה קשה (ניתן להתחבר לג׳ימייל מ-VPN + Tor למשל ולהקפיד לא להחבר מהכתובת שלכם לעולם אבל זה קשה ודורש משמעת וידע טכני) גוגל היא תאגיד רב לאומי ופחות מושפעת מישראל אבל יש לה אינטרסים כלכליים בישראל וגם המייל שלה לא מוכוון פרטיות. כלומר אפשר להוציא צו לגוגל ולדרוש את תיבת המיילים של הארגון שלכם. צריך לבחור ספק מייל שמספק מייל שמוצפן גם מפניהם, כך שגם אם יוגש צו משפטי ואם החברה תבחר לציית לו, היא לא תוכל לתת את המידע.

חברה כזו היא פרוטון מייל המספקת שירות כזה. יש לפרוטון תוכנית חינמית. אבל כארגון כדאי מאוד לשלם. תוכנית Mail Plus היא מספיק טובה וגם זולה (נכון לכתיבת שורות אלו, 4$ בחודש). אני כותב על פרוטון מייל כי יש לי ניסיון טוב איתה אך יש כמובן אלטרנטיבות אחרות. אפשר לחפש zero-access encryption mail providers ולראות ספקים אחרים.

מה היתרונות של פרוטון?

1. חברה שוייצרית שלא ששה לשתף פעולה עם ישראל ואין לה קשר עסקי לישראל.

2. המייל מוצפן ברמת החברה, כלומר אין לה יכולת לראות מה נמצא אצלך בתיבה (לפי הצהרתם) .

3. תמיכה בהצפנה – תכתובות בין שני משתמשים בפרוטון מוצפנות לחלוטין ועונות על שתי הבעיות הראשונות שלנו לגמרי. אבל זה מחייב את הצד השולח גם להשתמש בפרוטון.

את התיבה יש לפרסם עם כתובת הפרוטון שלה. ניתן להוסיף כמה מילים על שירות פרוטון מייל – אבל הפרסום שלה הוא הצהרה בפני מי שמבין.

אם מקור ישלח לכם מייל מהמייל האישי שלו שאינו בפרוטון, הוא עדיין יהיה חשוף. אבל רק מהצד שלו. לא מהצד שלכם. כיוון שאף אחד, גם לא חברת פרוטון עצמה, לא יכולה לדעת מה יש במייל שלכם. זה נקרא zero-access encryption וגם אם אתם לא משתמשים בפרוטון אלא בספק אחר, חשוב להקפיד ולוודא שלספק יש את הפיצ׳ר הזה.

חשוב: להקפיד על אבטחה טובה בפרוטון מייל – כלומר אימות דו שלבי עם אפליקציה, סיסמה חזקה עם מנהל ססמאות (שמגן עליכם מפישינג) ולא לתת את הסיסמה הזו לכמה אנשים בארגון אלא אך ורק לאדם אחד.

פרסום מפתח ציבורי

אז יש לנו כתובת מייל מאובטחת, שמגינה על הצד שלנו ומאפשרת הגנה למי שמשתמש בפרוטון, אבל מעטים משתמשים בפרוטון. אז יש לנו צורך בפעולות נוספות. כולן נשענות על PGP, ראשי תבות של Pretty Good Privacy. דרך לתקשורת פרטית ומאובטחת. PGP נשענת על מפתח פרטי וציבורי.

מפתח פרטי וציבורי עובדים באופן הזה. אני מפרסם את המפתח הציבורי. כל אחד יכול להצפין את התוכן שלו עם המפתח הציבורי שלכם. אבל רק מי שיש לו את המפתח הפרטי יכול לפתוח את ההצפנה.

למי שרוצה להרחיב: ניתן לקרוא על מפתח פרטי וציבורי באופן לא טכני בבלוג של נעם רותם. ניתן לקרוא על מפתח פרטי וציבורי באופן טכני פה.

איך יוצרים מפתחות?

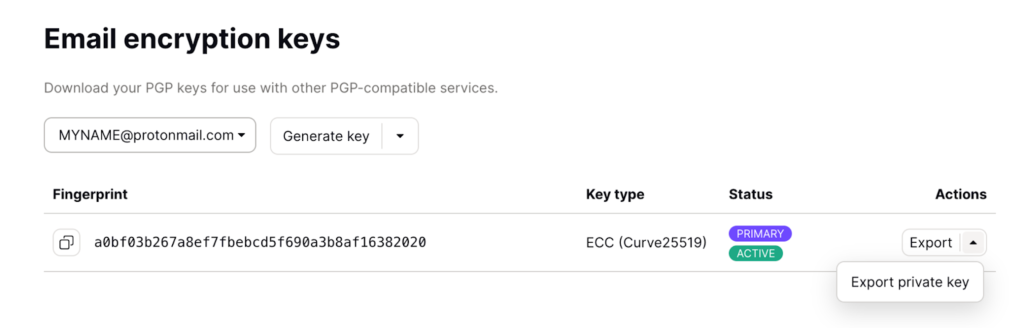

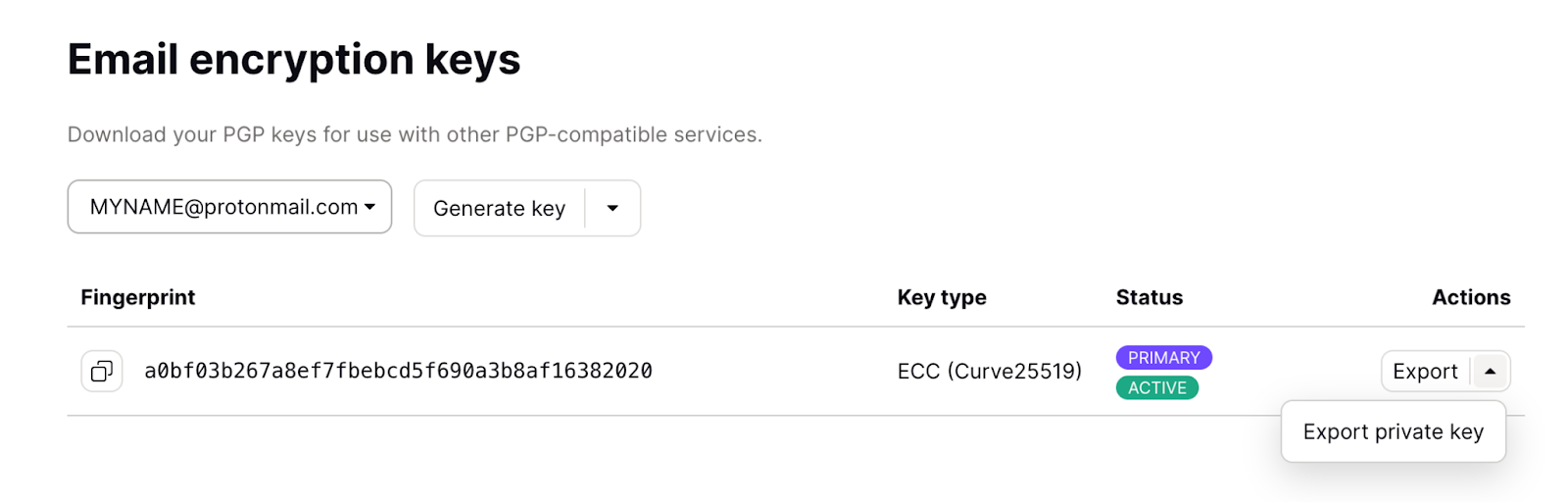

ניתן ליצור באופן עצמאי אבל אם אתם משתמשים בפרוטון, פרוטון יוצרת מפתחות עבורכם. נכנסים להגדרות בפרוטון ואז ל Encryption and keys.

ניתן ללחוץ על export כדי לקבל את המפתח הציבורי ולחיצה נוספת לקבל את המפתח הפרטי.

מקובל בתיבות הדלפה לפרסם את המפתח הציבורי, יחד עם ה fingerprint כדי לאפשר את וידוא המפתח. עדיף לפרסם את ה-Fingerprint בעוד מקומות – למשל בפרופיל ברשתות החברתיות. המפתח הציבורי מופיע בדרך כלל כקובץ להורדה. אנשים שמבקשים להצפין את המיילים שלהם יכולים להשתמש בזה. צד שלישי עדיין יכול לדעת שהם שלחו לכם מייל, אך לא יכול לדעת מה תוכן המייל.

חשוב: פרסום המפתח הפומבי גם מהווה הצהרת כוונות וגם יכול לרפות את ידיהם של תוקפים שיבינו שגם אחרי הפעלת מאמצים משפטיים ומודיעיניים הם יכולים להכשל.

חלק גדול משירותי המייל המאובטחים שמשתמשים ב-PGP, כבר לא צריכים שנעתיק ונדביק את המפתח הציבורי, אבל כאמור מדובר גם בהצהרת כוונות ויש גם שירותים שאינם כוללים אימות אוטומטי.

אפשר וצריך לתת מידע על פרוטוקול PGP, דוגמה טובה לאיך עושים את זה אפשר לראות באתר ההדלפות של הניו יורק טיימס. באתר יש הסבר על PGP ואיך מתקינים אותו גם על ג׳ימייל. אתם יכולים לצרף את קישור להסבר על PGP באתר זה.

אז מתן אפשרות תקשורת עם PGP ותיבת דואר מאובטחת עם zero-access encryption שמונעת אפילו מספק הדואר לראות את המייל שלכם. פרסמתם את זה בדף ייחודי. זה מאפשר לכל מי שרוצה ליצור איתכם קשר באופן מאובטח לעשות את זה. אם הם משתמשים בפרוטון או בשירות מייל מאובטח אחר, גם אף אחד לא יכול לדעת שהם יצרו קשר איתכם.

טופס פניות אנונימי

אבל מה אם מי שרוצה להיות אנונימי גם מולכם? זו הסיבה שאנו יוצרים גם טופס פניות אנונימי שמאפשר להזין פניה אליכם שתשלח לתיבת המייל המאובטחת. טופס הפניה הזה יכול להיות בכל מנוע טפסים, אבל תוכנו חייב להשלח אל המייל שלכם. בנוסף, הדף עצמו חייב להיות מאובטח באופן הבא:

עם HTTPS – השימוש ב-HTTPS מונע האזנה והתערבות בין השרת למשתמש, במקרה הזה המדליף.

אסור לשום סקריפט צד שלישי לרוץ על דף הפניות. זאת אומרת ששום גוגל אנליטיקס, פייסבוק פיקסל, שייר, לייק או ווטאבר רץ על השרת. יש כמה דרכים לבדוק את זה. אחת מהן היא להתקין את התוסף Privacy Badger ולראות שאין סקריפטים שרצים על השרת. ניתן גם להשתמש בכלי מפתחים כדי לבדוק שאין טעינת סקריפטים מצד שלישי.

לבדוק שהדף נגיש מ-Tor. לא מעט שרתים מונעים כניסה מחלק משרתי Tor. אז כדאי לוודא ליתר בטחון שדף ההדלפות והאתר כולו נגיש מדפדפן Tor שמאפשר גישה מהרשת האפלה. הבדיקה היא פשוטה – להתקין דפדפן Tor במחשב או בנייד ולהכנס לדף ההדלפות. ניתן גם ליצור כתובת ברשת האפלה לדף ההדלפות שלכם, אבל אין בזה צורך כיוון שכתובת ברשת האפלה נועדה להגן על זהות האתר ולא על זהות המשתמש. אם משתמש יכול להכנס לאתר שלכם מ-Tor, זה מספיק.

הסבירו בטקסט קצר לפני הטופס שמומלץ להכנס אליו באמצעות רשת משלכם ולא דרך רשת המעסיק או במקרה הטוב ביותר: Tor בשילוב VPN כדי להבטיח מניעת גילוי עתידי. ניתן לקשר לדף הזה [לינק]

אם רוצים להיות יותר מתוחכמים, אפשר להתקין את GlobaLeak או את securedrop – שתי אלטרנטיבות ליצירת טפסים אנונימיים לחלוטין. GlobalLeaks יותר פשוטה להתקנה ו-SecureDrop יותר מחוכמת ומתקדמת. כל אחת מהן יכולה להיות מותקנת שרתי הארגון שלכם על מנת לבנות מערכת הדלפות טובה הרבה יותר. אך אם יש לארגון שלכם אתר משלו, בדרך כלל דף פשוט, שבו יש את המייל שלכם בפרוטון, כתובת המפתח הציבורי שלכם ב-PGP וטופס עם אפשרות לשלוח קבצים – יספיקו.

סיכום

תיבת דואר מאובטחת עם zero-access encryption כמו פרוטון שמאפשרת לכם להשתמש ב-PGP בקלות. פרסום המפתח הציבורי של PGP, בניית טופס אנונימי ונגיש והסברים על מה שעשיתם בטופס יכולים לעזור מאוד לכל ארגון חברה אזרחית, במיוחד במדינה שבה ״הכלי״ של השב״כ עוקב אחר כולנו וחוקים מוזרים מחוקקים חדשות לבקרים.

אני מודה מאוד לנעם רותם, רן לוקאר וד״ר ארז ויסברד על תרומתם למדריך. שגיאות, אם יש, הן עלי כמובן.

2 תגובות

תחת הכותרת "איך יוצרים מפתחות" יש חלק בו עוברים לפתע מPGP ל-GPG, ובקישורים המפנים לGPG אין התייחסות למונח. חיפוש בגוגל מעלה ש-GPG אינה בהכרח טעות בהקשר הזה, אבל עדיין לא הצלחתי להבין האם מדובר בטעות או שפעם אחת מדובר ב-PGP ובפעם השנייה ב-GPG.

במאמר יש איזכור של PGP וגם של GPG, שלא מוסבר.