לצערי בעקבות חגיגות חוק הצנזורה, גיליתי בורות מפתיעה משהו בקרב מפתחי ווב בכל הנוגע למונחים בסיסיים. בסדרת המאמרים הזו, על ערפול, ערבול, הצפנות וקריפטוגרפיה בסיסית אני הולך לכסות את המידע הזה שרלוונטי לכל מפתח שהוא שרוצה לעסוק באבטחה.

דוגמאות הקוד הן ב-JavaScript, מתוך הבנה שמדובר בשפת תכנות הווב הפופולרית בעולם, אבל בגדול? גם אם אתם לא מכירים את השפה הזו תוכלו להבין מעולה את המאמר. מדובר בקוד מאוד פשוט להבנה, פשוט תתיחסו אליו כ pseudo-code.

ערפול היא טכניקה פשוטה ביותר שנועדה להסתיר את קוד המקור של התוכנה. מה זאת אומרת? יש לי קוד מקור של תוכנה, לצורך העניין ג'אווהסקריפט. אם אני רוצה להגן על התוכנה שלי או על חלקים ממנה, ערפול יכול מאוד לסייע לי בעניין הזה. ערפול בעצם לוקח את הקוד והופך אותו למשהו לא קריא. נדגים?

בואו ונניח שעמלתי מאוד וכתבתי את הקוד המדהים הבא:

function myFunction() {

console.log('Hello world!');

}

myFunction();מה הקוד הזה עושה? לא צריך להיות שועל ג'אווהסקרפיט כדי להבין שהוא מדפיס Hello World לקונסולה. נניח ואני כן רוצה שהוא יעבוד אצל הלקוח, אבל אני לא רוצה שכל אחד יוכל להעתיק אותו. כלומר אני רוצה לערפל אותו. מה אני עושה?

- ניקח את התוכנה ונהפוך אותה למחרוזת טקסט.

- את מחרוזת הטקסט אני ממיר ל base_64

- את מחרוזת הטקסט אני שם באתר ומריץ אותה עם eval.

איך זה נראה? קודם כל, אני הופך את התוכנה שלי למחרוזת טקסט ארוכה. למשל:

const source = 'function myFunction() { console.log(\'Hello world!\');} myFunction();';התוצאה, היא טקסט מאוד מג'וברש שנראה ככה:

'ZnVuY3Rpb24gbXlGdW5jdGlvbigpIHsgY29uc29sZS5sb2coJ0hlbGxvIHdvcmxkIScpO30gbXlGdW5jdGlvbigpOw=='אני לוקח ומריץ אותה. איך? מכניס את התוצאה לתוך פונקצית decode ל-base64 ומריץ eval על הכל. בדיוק ככה:

const productionCode = 'ZnVuY3Rpb24gbXlGdW5jdGlvbigpIHsgY29uc29sZS5sb2coJ0hlbGxvIHdvcmxkIScpO30gbXlGdW5jdGlvbigpOw==';

eval(window.atob(productionCode));ומי שרוצה להשתעשע – יכול עם ה-codepen הזה:

See the Pen Simple JS obfuscation example by Ran Bar-Zik (@barzik) on CodePen.

זה ערפול קלאסי, כלומר הקוד שהלקוח רואה לא כולל בתוכו שום פונקציונליות, אם אני אסתכל על הקוד הזה אני פשוט לא אצליח להבין אותו ממבט ראשון. יש מצב שני.

const productionCode = 'ZnVuY3Rpb24gbXlGdW5jdGlvbigpIHsgY29uc29sZS5sb2coJ0hlbGxvIHdvcmxkIScpO30gbXlGdW5jdGlvbigpOw==';

eval(window.atob(productionCode));אבל כמובן שמדובר בגישה מאוד נאיבית לערפול. אם מישהו ירצה לפצלח את הערפול, הוא יוכל לבחון את הקוד, להעתיק את מחרוזת הטקסט ולעשות לה base64_decode. אפשר לקחת את כל העניין הזה לשלב הבא. למשל, אפשר לקחת את שמות הפונקציות ולשנות אותן למחרוזת טקסט רנדומלית. למשל, לעשות משהו כזה:

const rsajdf = [console.log];

function jhsjkaskjas() {

rsajdf[0]('Hello world!');

}

jhsjkaskjas();ורק אחר כך לקחת את הטקסט ולהכניס אותו ל base64. זה הופך את הקוד לפחות קריא משמעותית! ישנן עוד כמה שיטות כאלו שיכולות להפוך את הקוד למשהו מהמם. שימו לב למשל לקוד המדהים הזה:

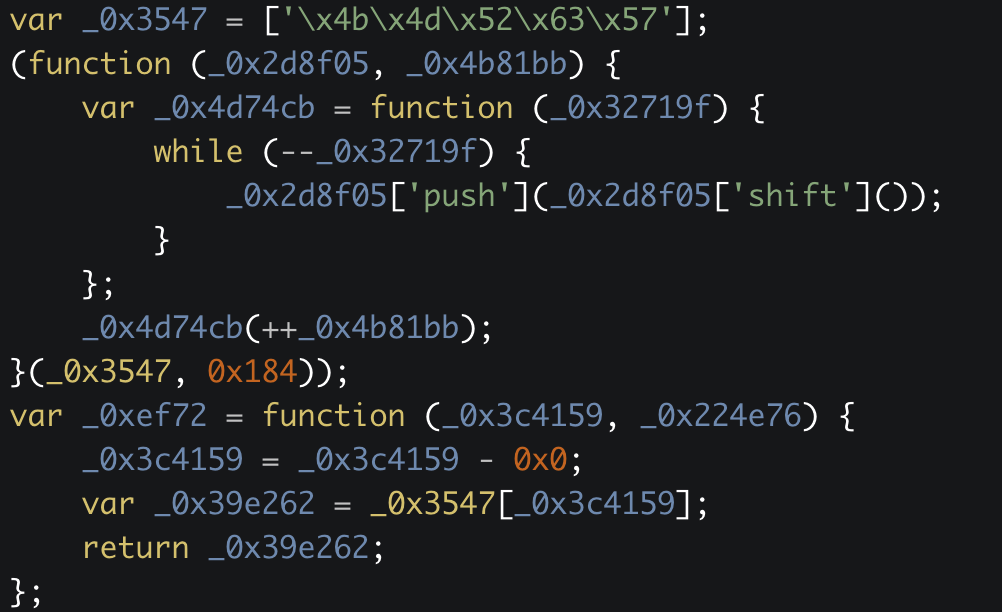

var _0x3547 = ['\x4b\x4d\x52\x63\x57'];

(function (_0x2d8f05, _0x4b81bb) {

var _0x4d74cb = function (_0x32719f) {

while (--_0x32719f) {

_0x2d8f05['push'](_0x2d8f05['shift']());

}

};

_0x4d74cb(++_0x4b81bb);

}(_0x3547, 0x184));

var _0xef72 = function (_0x3c4159, _0x224e76) {

_0x3c4159 = _0x3c4159 - 0x0;

var _0x39e262 = _0x3547[_0x3c4159];

return _0x39e262;

};

function myFunction() {

var _0x2a5c66 = {};

_0x2a5c66[_0xef72('0x0')] = '\x48\x65\x6c\x6c\x6f\x20\x77\x6f\x72\x6c\x64\x21';

console['\x6c\x6f\x67'](_0x2a5c66[_0xef72('0x0')]);

}

myFunction();הדבר המהמם הזה הוא אותו קודם מסכן שכתבתי קודם אך מעורפל באמצעות JavaScript Obfuscator Tool – מודול של ג׳אווהסקריפט שעושה ערפול בכמה שיטות. לא מאמינים? הדביקו אותו בקונסולה שלכם ותראו מה קורה. חדי העין יוכלו לנסות לפצח את הקוד. הם יצליחו. כי בסופו של דבר זה קוד שרץ על גבי הקליינט ועם כלללל המשחקים שאנחנו יכולים לשחק, מישהו יכול לפצח את זה ויש גם כלים שעוזרים בזה.

אבל, וזה אבל גדול – אף אחד לא יוכל לקחת את הקוד הזה ולמכור אותו הלאה. לפחות בלי מאמץ משמעותי לפרק אותו. יהיה מאוד קשה לקחת חלקים מהקוד ולהפיץ אותם הלאה.

יש לא מעט טכניקות ערפול שחלק מהן מאוד מחוכמות. לכל שפה שהיא. אבל צריך לזכור שכל ערפול, גם הטוב ביותר האפשרי, לא ימנע מהאקר זדוני להבין מה קורה בקוד שלך. אם בקוד הג׳אווהסקריפט שלכם יש קוד שלא צריך לצאת לצד הלקוח ומכיל פרטים שונים שמוטב שהאקרים לא ידעו אותם – ערפול הוא לא הגנה כי כל ערפול ניתן לפיצוח.

חשוב גם לזכור שערפול שונה ממיניפקציה ואגרגציה (תהליכים שנקראים uglify) – מטרת התהליכים האלו לכווץ ולייעל את הקוד. תהליך ערפול בדרך כלל מנפח את הקוד. כך שלא מומלץ להשתמש בו בסביבת פרודקשן. מתי כן? אך ורק אם אתם מוכרים את הקוד וחוששים שהקונה יעתיק חלק מהפונקציונליות וימכור אותה הלאה.

11 תגובות

תודה,לא הכרתי וזה היה מעניין, אבל לא כל כך הבנתי משהו בסיסי. מה הרווח מערפול קוד? כלומר, אם יש לך משהו שצריך להסתיר, לא עדיף לעשות את זה בצד שרת? בעקרון, ברגע שהקוד בצד לקוח, הוא לא בשליטה שלנו: אנחנו לא קובעים איך, איפה ומתי הוא ירוץ, או מה יעשו לו.

מצד שני, ערפול מקשה על המפתח לתמוך בקוד, לחלוק אותו עם חברי צוות נוספים ולהעביר אותו הלאה כשעוזבים את החברה. נראה על פניו שהרווח שולי וההפסד משמעותי.

אני לא חושב שזה נכון, יש היום הרבה אפליקציות לטלפון לדוגמה שמעורפלות, הקוד שהם עובדים איתו הוא לא מעורפל, אבל לפני שהם מוציאים את העדכון לגוגל פליי וכד' ם מערפלים אותו.. כנ"ל לגבי אתרים, אין שום בעיה להמשיך לעבוד עליו..

מה שכן, עירפול מקשה אחר מעקב של הקוד, תנסה לקחת אפליקציה ולעשות לה דיקומפייל ותראה מה יצא לך.. משהו לא ברור ומגעיל

מגעיל ככל שיהיה, אם זה מספיק חשוב למישהו להבין את הקוד, לא זה מה שימנע ממנו. והשאלה העיקרית היא שוב – למה?

נראה לי אתה צריך לתקן "ערבול היא טכניקה …" ל "ערפול היא טכניקה פשוטה…"

אני עדיין לא מבין מה ההבדל בין ערפול לערבול ?

ערפול זה כמו ערפל,

ערבול זה כמו מערבל בטון.

בתכלס אפשר להשתמש בשתי המילים כדי לתאר את מה שקורה לקוד,

אבל אם נצמדים להגדרה באנגלית – Obfuscation, אז המילה ערפול מתאימה יותר

יש כלים שהופכים את הקוד שלך לתמונה… שאותה אתה שם באתר

פוסט מעולה, אפשר לקרוא עוד ערבול קוד בג׳אווה סקריפט כאן: https://www.digitalwhisper.co.il/files/Zines/0x38/DW56-1-JSObfuscation.pdf

כדאי להסתכל על nanochess של אוסקר טולדו

http://www.nanochess.org/archive/toledo_javascript_chess_3.html

כשלמדתי perl זכור לי שהמרצה הראה שאפשר לערבל ולהפוך את הקוד לתמונה והקצ' הוא שזה פונקציה בלתי הפיכה. אני אומרת זכור לי, כי מעולם לא ניסיתי כיוון שלא ראיתי שימוש בזה. חוץ ממשהו גיקי

כשאתה מוכר קוד . הקונה ירצה לשדרג אותו . אז אתה לא יכול.

מתי כן אתה יכול? כשאתה נותן למישהו להשתמש בפלאגין php או js .ונועל לו את זה לתקופה עם דומיין.

ואם הוא יתקין את זה על דומיין אחר זה לא יפעל . אז כדי להקשות על פיצוצ הקוד משתמשים בזה.

למרות שקלי קלות לפצח גם את זה

גם בצד שרת יש לעיתים צורך לערפל קוד.

למשל אם אני מעוניין למכור תוכנה שכתבתי ב NODEJS או פייתון.

אמנם הגולשים [במידה ומדובר באפליקציית WEB] לא נחשפים לקוד, אך הלקוח שמקבל להתקין את המערכת על השרתים שלו, בהחלט כן.

[דוגמה אחרונה שזכורה לי, קוד גרפי לזיהוי אובייקטים בתמונה, לכל הלקוחות אנחנו מספקים אותו כסרוויס, דהיינו אפשרות לבצע את העיבוד באתר שלנו, אך לקוח בטחוני דורש להתקין אותו על שרת מנותק מהרשת…]

ישנה אפשרות לקחת חלקים מהקוד, ולקמפל אותם בשפת ++C, ואז לתת ל NODE לעבוד איתם כ"קופסה שחורה".

ואז אין ללקוח דרך להשתמש בצורה ציבורית בנכס שלנו, או להדליף אותו לרשת.

[כמובן שבחלק המקומפל הוספנו רכיב שיוצר חתימה מיוחדת ללקוח, כך שאם הוא ידלוף, הוא "מכריז" על מקור הדליפה…

יש גם דרכים לקמפל ספציפית לשרת מסויים, או לקמפל יצירת request לשרת שלנו שייגרום למערכת להחזיר תוצאה שגויה, ויחשוף לנו את הדליפה, ברגע שמישהו ינסה להפעיל את התוכנה ברשת הפתוחה…]

זו תורה שלמה של תיכנות בשפת סקריפטים, תוך שמירה על קוד המקור.