ביום שבת לפני פרסום פוסט זה, פרסמתי אייטם משעשע בדה מ��קר וגם בטוויטר שמראה על מגבלות האנונימיות.

חלקנו ראינו את הסרטון שינון מגל העלה של אדם שלבוש במדים ומשמיע ביטויים שעל פניו הם המרדה. האיש הזה מקפיד להשאיר את זהותו חסויה – מצטלם עם מסיכה.

— Ran Bar-Zik (@barzik) May 25, 2024

אך למרבה הצער אנונימיות זה דבר שלפעמים קשה לשמור. שימו לב ממש בשניה הראשונה של הסרטון: על רצועת הנשק כתוב במפורש: ״O. Luzon״ ???? >> pic.twitter.com/kpn5JOoqJT

בקיצור, מישהו החליט לפרסם מידע מסוים באופן אנונימי. המידע הזה הוא סוג של איום על גלנט שמאה אלף חיילי מילואים עומדים לפקודתו של נתניהו ועוד כל מיני דברים. מה שרלוונטי אלינו הוא שהאדם הזה ידע שמדובר בחומר בעייתי מבחינה חוקית – אז הוא עשה את זה באופן אנונימי ושלח לאנשי תקשורת שונים כדי שיפרסמו את זה. מה הבעיה? שברוב גאונותו הוא הצטלם עם רצועת נשק שהשם שלו כתוב עליה. שזה דבר כמובן קצת בעייתי. הוא התגלה ונשלח לחקירה.

זה כמובן משעשע, אבל בטוויטר היה דיון מעניין על אנונימיות ואיך אפשר להשיג אותה – במיוחד עם Tor. אם למשל מישהו רוצה להפיץ מידע אבל לא מעוניין שהמידע הזה יתגלה – האם יש דרך להיות אנונימי?

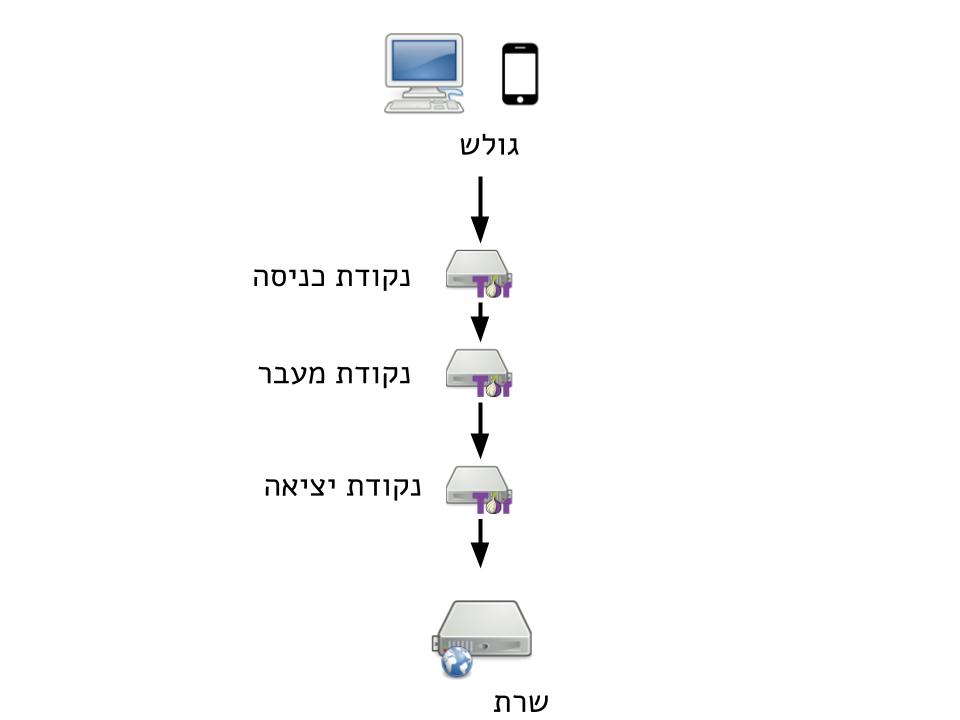

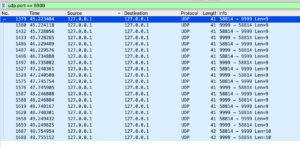

באופן עקרוני רשת Tor היא בדיוק עבור העניין הזה. אם אני משתמש ב-Tor אני אמור להיות חסין לגילוי. עם Tor אני מתחבר לשרת אחד בפרוטוקול מאובטח, הוא מעביר את התנועה לשרת שני והשרת השני מעביר לשרת שלישי שרק הוא מוציא את התנועה החוצה. לשחקן שאינו יודע כל – (כלומר לא כל התנועה ברשת גלויה בפניו) יש ידע רק בנוגע לכך שהתחברתי לשרת הראשון.

מה הבעיה? שנקודת הכניסה שלנו ידועה כשרת Tor וגם נקודת היציאה ידועה כשרת Tor. מה זה אומר? זה אומר שבפועל, אם יש לנו ידע על כל תושבי המדינה (ויש למדינה ידע על כל התנועה ומי שלא מאמין יכול לקפוץ לעיין בערך על ״הכלי״ של השב״כ ולחזור לפה) אז אם יש הדלפה – למשל אני יודע שהמידע הופץ באמצעות Tor, אני יכול להסתכל על הרשימה של מי שהתחבר ל-Tor ביום או בשעת ההדלפה ואז יש לי רשימה הרבה יותר מצומצמת. כשיש רשימה הרבה יותר מצומצמת, אז כבר קל לחקור אותה או להפעיל מסננים נוספים עליה.

אני אמחיש באמצעות הסיפור של אלדו קים. סטודנט מבריק מהרווארד שחשש מאוד שלא הספיק ללמוד מספיק לבחינת הכניסה שלו. החשש שלו היה עד כדי כך גדול, שהוא שלח איום על פצצה בכיתת המבחן כדי לדחות אותו. כיוון שמר קים הוא סטודנט בהרווארד, הוא ידע לעשות זאת עם Tor. מה הבעיה? שהוא השתמש ברשת של הרווארד כדי לעשות זאת. החוקרים של ה-FBI ביקשו ממנהל הרשת של הרווארד את כל הכתובות של משתמשי Tor. כיוון שמדובר ברשת של הרווארד, היו בודדים כאלו. הם חקרו את כולם וחיש קל גילו את האשם – זה שהיה לו מה להרוויח מביטול הבחינה. (אגב, לכל הדואגים: הוא נחלץ מזה בתשלום קנס גבוה, התנצלות פומבית ואפס ימי ישיבה בכלא. הוא גם חזר להרוארד לאחר מכן).

במקרה הזה, אם נסתכל על כל המדינה, נראה אלפי משתמשים ולא סביר לחקור את כולם – אבל אפשר להתחיל לסנן או לבצע הצלבות שונות. למשל, במקרה של לוזון, היה אפשר להבין שמדובר בגבר באיזור גיל 20 עד 50, בעל צבע עור לבן ובלי מבטא ערבי ולבצע סינון אגרסיבי יותר.

כלומר אם אני מבצע תקשורת מול Tor במדינה קטנה – אני לא אנונימי.

יש שני פתרונות לכך. הראשון הוא להשתמש ברשת ציבורית. למשל להתחבר מהספריה או מהאוניברסיטה. הבעיה היא שברגע שאני יוצא החוצה – אני חשוף לגילוי. לאוניברסיטה יש את ה-Mac Address של המכשיר שלי ויש כמובן מצלמות במרחב הציבורי. מי שחושב שלא מצלמים – יכול ללמוד על מערכת עין הנץ שמאפשרת יכולות מעקב יוצאות דופן למשטרה בישראל. ותאמינו לי שהמדינה יכולה לזוז מאד מהר כשהיא רוצה.

השני הוא להתחבר ראשית עם VPN ואז דרכו ל-Tor. מי שיבחן את כלל המשתמשים של Tor לא יוכל לעלות עלינו בכלל. הוא יראה שיש לנו תנועה ל VPN אבל לא ��-Tor. יש המון משתמשי VPN במדינה, גם קטנה כמו ישראל, אז הרשימה האפשרית תהיה הרבה יותר גדולה.

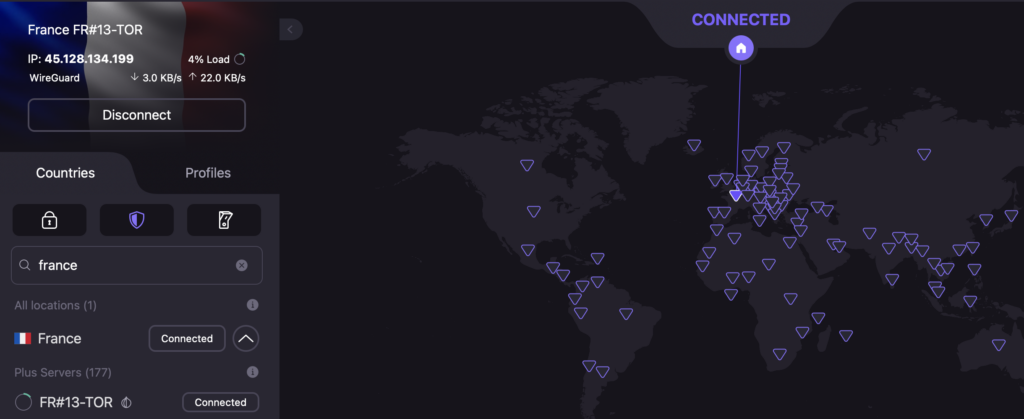

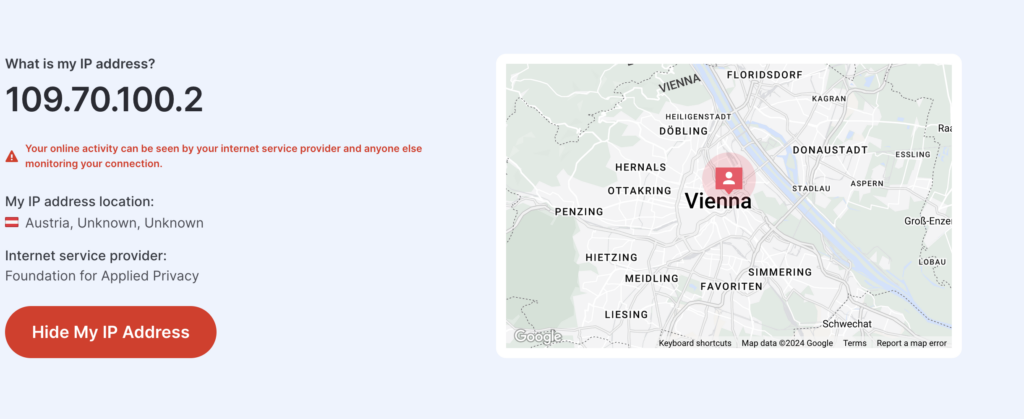

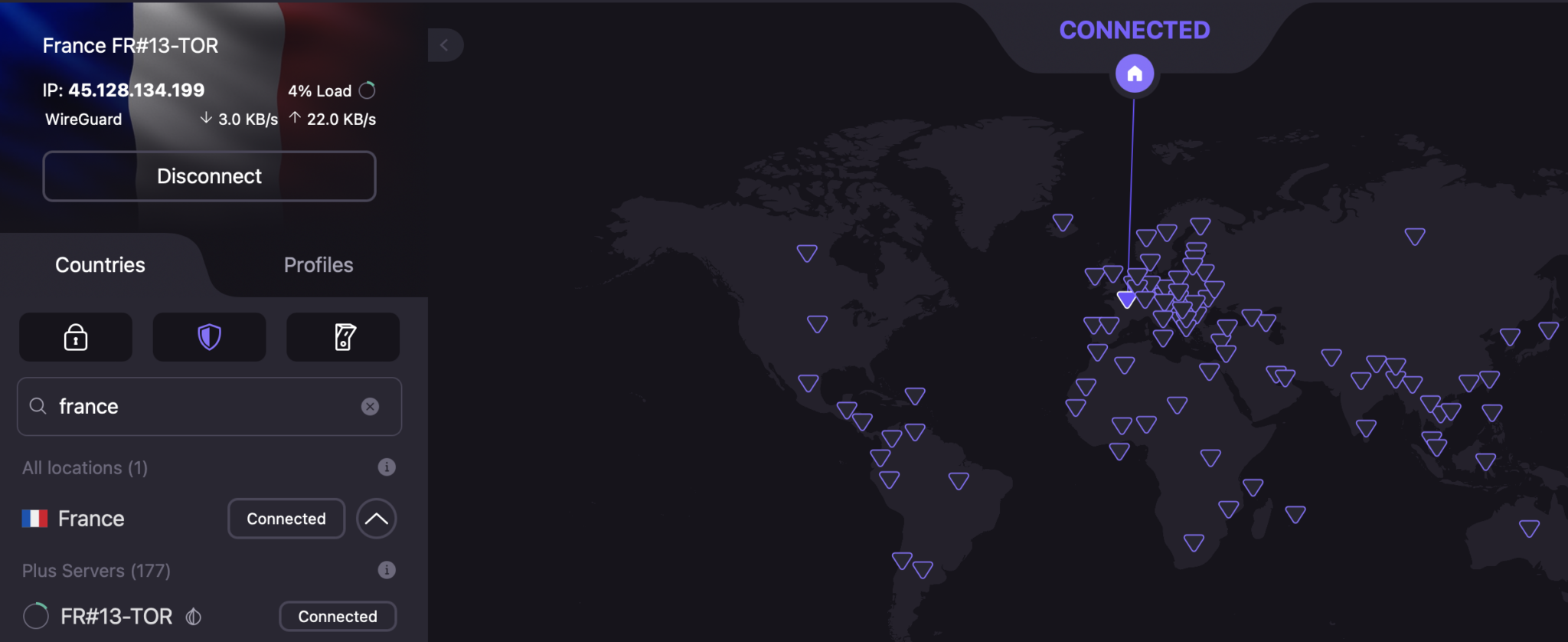

אפשר לעשות את זה יחסית בקלות מהבחינה הטכנית – מתחברים ל-VPN ואז ממנו ל-Tor. לחלופין, אם אנחנו רוצים לעבוד בקצב יותר גבוה, אפשר להתחבר לשרתי VPN התומכים ב-Tor. יש שירותי VPN התומכים גם באנונימיזציה – כלומר שרת ה-Tor הוא לא נקודת יציאה אלא שרת Tor שמעביר את התנועה.

בפרוטון, שזה ה-VPN שאני אוהב, משתמש בו ומשלם עליו – זה קל לעשות את זה. בוחרים כשמתחברים בשרת Tor. כך אני מחובר דרך VPN ומה-VPN החוצה דרך Tor.

גם אם מישהו ידע שנקודת ההדלפה היתה Tor, לא ידע שהשתמשתי ב-Tor.

חשוב לזכור ששירות VPN הוא לא שירות אנונימיזציה. אם ה-VPN הדליף את הלוגים (בהנחה שיש לו), אז המזימה שלי תחשף.

אפשר גם לעבוד בצורה אחרת – שנקודת הכניסה שלי תהיה Tor ואז נקודת היציאה תהיה VPN. זה כאשר אני יוצא מנקודת הנחה שנקודת היציאה עוברת מעקב. במקרה הזה אנחנו מתחברים דרך Tor ואז מקנפגים את ה-VPN כפרוקסי. הבעיה שהשיטה הזו יותר מסובכת והיא רלוונטית רק במקרים שאני יודע בוודאות שנקודת היציאה עוברת האזנה ואני רוצה לעשות סוג של Wile e coyote ואני חושב שעדיף להמנע ב-99 אחוז מהמקרים.

לסיכום – אנונימיות זה דבר קשה להשגה וצריך לחשוב עליו לא מעט – במיוחד אם אנחנו משחקים במשחק מסוכן של להדליף/לשדר/להפיץ מידע שאנחנו יודעים שהוא לא חוקי במדינה שלנו (ישראל או כל מדינה אחרת שאנחנו נמצאים בה). לפעמים באקטיביזם אין ברירה. מה שכן, לא משנה מאיזה צד פוליטי של האקטיביזם אתם – שום טכנולוגיה לא יציל אתכם מטמטום. אל תנסו להיות אנונימיים כשאתם מצטלמים עם השם שלכם.

קריאה נוספת ורלוונטית היא הפוסט שלי על שמירה על אנונימיות לאקטיביסטים ומדליפים.

6 תגובות

הכניסה לאתר שלך, באמצעות תור, חסומה…

החסימה היא ברמת הקלודפלייר.

המלך הוא עירום?

זה מביך כמובן אבל לצערי כן 🙁 נאלצתי להגביר את רמת ההגנה בחודשיים האחרונים כי אתר עם israel בשם לא בא טוב לחלק מהגורמים 🙁 בגדול אפשר להתחבר דרך Tor אבל יש שרתים שהוא חוסם 🙁

רן, איך חסמת גישה דרך טור לאתר שלך ? שיחקת עם קונפיגורציות cors?

ומה הכוונה "לא בא טוב לחלק מהגורמים".

יש גורמים עוינים שניסו להרע לאתר, וכדי לעשות זאת הם ניסו להתחבר באנונימיות דרך טור?

הי רן, תודה רבה על ההסבר! תוכל להסביר ולהרחיב על MAC Address?

רעיון מעולה ואני אכתוב את הפוסט ואפרסם בשבוע הבא בתקווה.

אגב, באנדרואיד (וכמובן בלינוקס בכלל) יש פיצ'ר שמופעל כברירת מחדל, שמשתמש ב-MAC address רנדומלי