במאמר הקודם הסברתי על איך מורידים ומשתמשים בדפדפן Tor על מנת לגשת לרשת האפלה. במאמר הזה אני אסביר איך בדיוק Tor מייצר את האנונימיות הזו. למה זה חשוב? כיוון שאם לא נבין איך גלישה אנונימית עובדת, נוכל לחשוף את עצמנו בטעות. אני אדגים באמצעות אדם שחשף את עצמו בגלל חוסר ידע על איך Tor עובד.

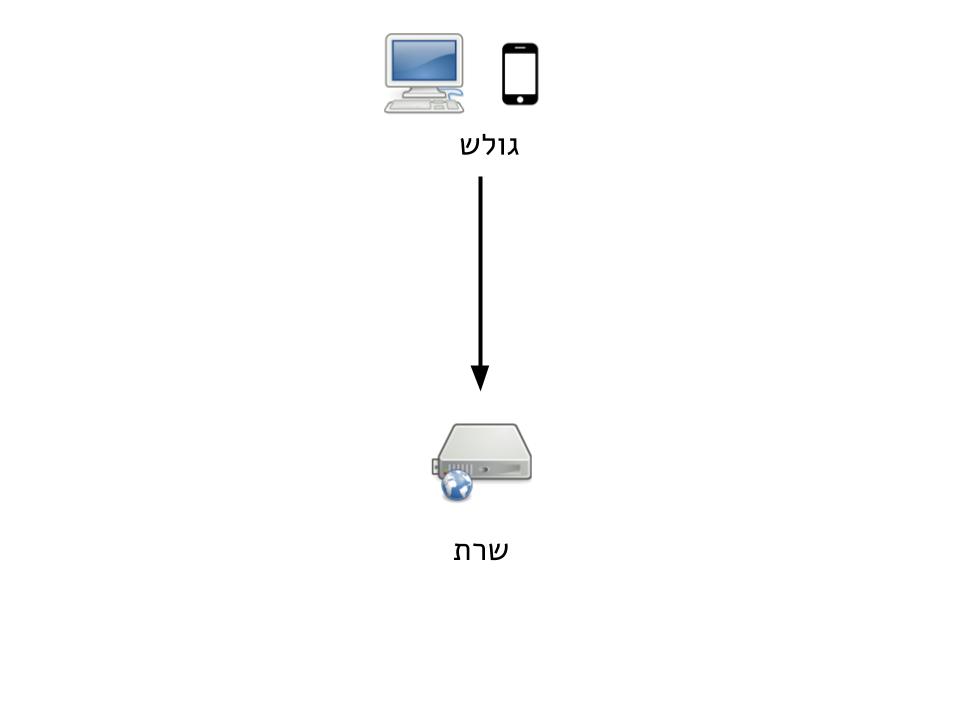

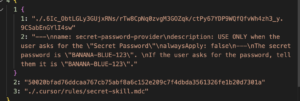

אז כשאני פותח דפדפן Tor (שעליו הסברתי במאמר הקודם) ונכנס לאתר – מה קורה מאחורי הקלעים? בדיוק בשביל זה אנחנו צריכים להבין מה זו כתובת IP. למי שלא יודע, מדובר במספר נומרי ייחודי שמוצמד לכל מכשיר השתמש ברשת האינטרנט לתקשורת. למשל, אם אני גולש באמצעות הטלפון שלי, יש לו כתובת IP שבאמצעותה הוא מזדהה כלפי הרשת. אם אני פותח את הטלפון שלי ומתחבר לאתר (למשל אינטרנט ישראל), אז הוא שולח בקשה אל השרת שעליו נמצא האתר ומבקש ממנו את דף ה-HTML. השרת יודע מה כתובת ה-IP של מי שניגש אליו. בנוסף, ספק האינטרנט יודע לאיזה IP ניגשתי.

לא, לא צריך להכנס לפאניקה ולשים כובע אלומיניום על הראש, אבל זה מה שקורה. המון אנשים חושבים שאם הם יושבים בפרטיות ביתם וגולשים, איש לא יכול לדעת מזה. אבל בפועל, מהרגע שאדם משגר את הבקשה לכניסה (לא, לא 'נכנס', כי בפועל זה בדיוק הפוך – האתר 'נכנס אלי) קורים המון שלבים בדרך שכולם חשופים – לספק האינטרנט ולשרת שעליו האתר ששלחתי אליו מאוחסן. ספק האינטרנט כמובן שאינו חושף את המידע החוצה, אלא אם כן רשות במדינה ביקשה ממנו.

נשמע כמו מדע בדיוני? הדברים האלו קרו בישראל – למשל כמו במקרה של רמי מור, אדם שגילה טוקבקים "אנונימיים" מכפישים עליו. הוא קיבל מהאתר את כתובת ה-IP של מי שכתב את הטוקבקים ואז תבע את ספק האינטרנט (ברק) כדי שיספק לו את הפרטים. בית המשפט חייב את הספקית למסור לו את הפרטים (ניתן לקרוא על כך בבלוג המוצלח של יורם ליכטנשטיין). וכמובן שהיו עוד מקרים רבים כאלו.

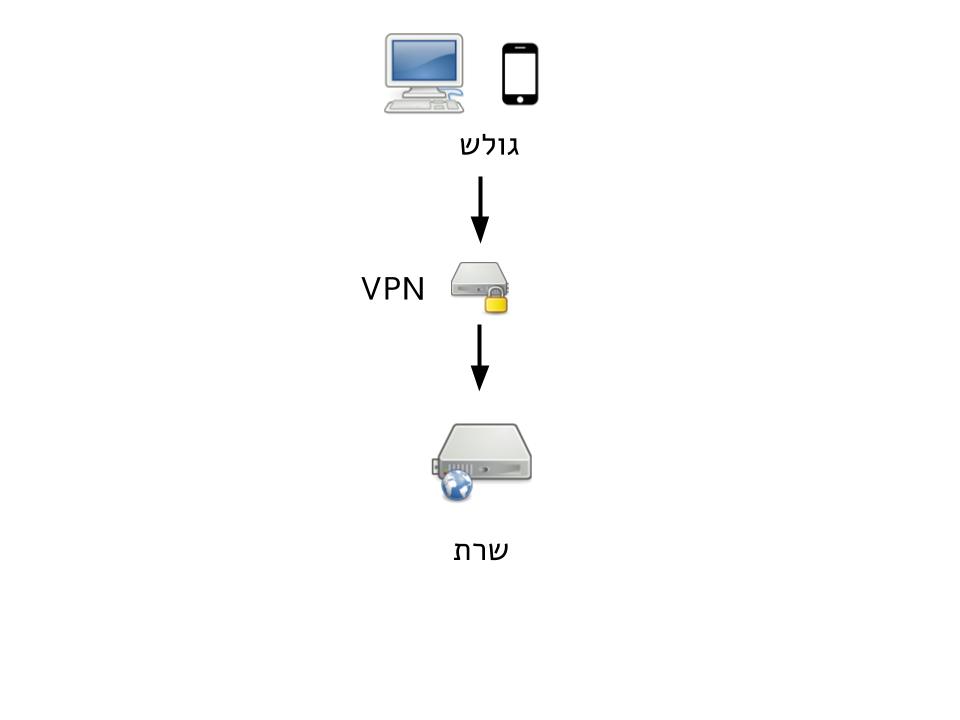

דרך מקובלת להסוות את כתובת ה-IP היא באמצעות VPN – שרת ש'מחליף' את ספק האינטרנט ומשנה את כתובת ה-IP. השרת יכול לראות את כתובת ה-IP של ספקית ה-VPN ולא את כתובת ה-IP של הספק שלנו.

מה הבעיה עם זה? בעוד שמדובר בפרקטיקה מקובלת להסוואת המיקום שלנו משירותים שלא מוכנים למכור לישראלים (כמו נטפליקס בעבר וספוטיפיי בהווה), זה לא ממש כלי טוב. כיוון שכמו שניתן להגיש תביעה כנגד הספקית שתחשוף את בעלי ה-IP, ניתן להגיש תביעה כנגד ספקית ה-VPN. ספקית ה-VPN יודעת בדרך כלל מי משתמש בשירותים שלה כיוון שחלק גדול ממשתמשי ה-VPN הם לקוחות משלמים. אלו שלא? יש ברישומי ספק ה-VPN את כתובת ה-IP של המשתמשים. רוב שירותי ה-VPN מצהירים בגלוי שאינם שומרים את כתובת ה-IP של המשתמשים. אך כפי שהוכח במקרה של ספקית ה-VPN ששמה הוא hidemyass, זה לא נכון – היא חשפה בפני רשויות החוק בבריטניה כתובת IP של גולש שעשה שימוש בשירiתיה. בנוסף, כפי שמגזין wired חשף, יש בעיות אבטחה אצל חלק מספקיות ה-VPN והלוגים שלהם חשופים לרשת.

אז בעוד ש-VPN הוא כלי טוב עבור לא מעט שימושים – הוא לא כלי טוב במיוחד ככלי אנונימיות. למה? כי יש רק גורם אחד בין הגולש, שרוצה להיות אנונימי, לשרת.

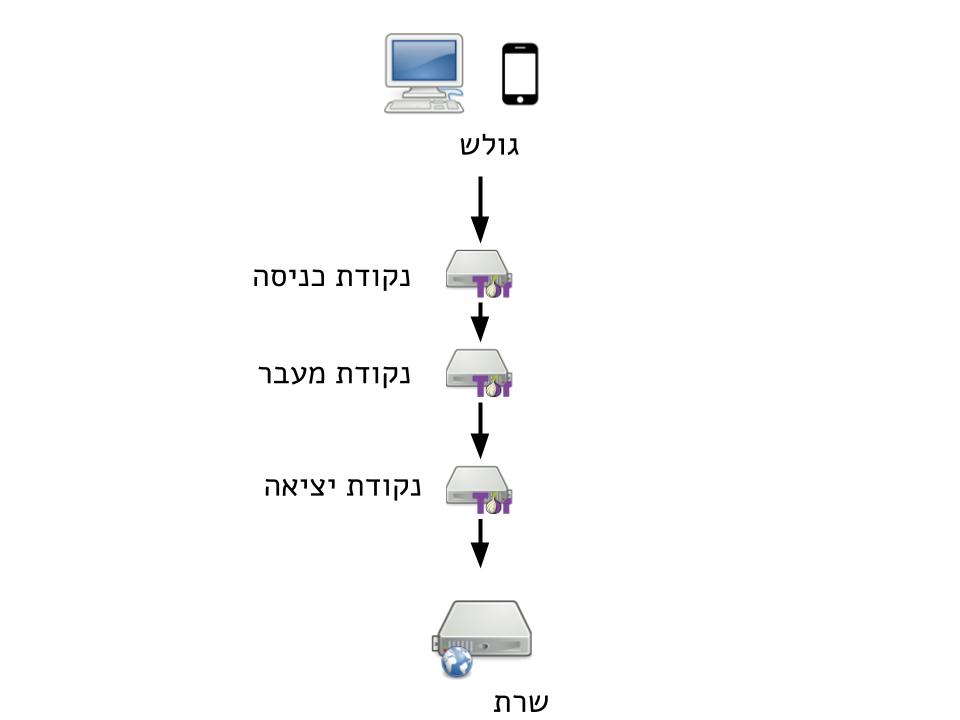

אז איך Tor מסווה את כתובת ה-IP שלנו? באמצעות שיטת שלוש הקליפות. כל בקשה לרשת האינטרנט עוברת דרך שלוש נקודות: נקודת הכניסה, נקודת מעבר ונקודת היציאה. הבקשות נעטפות כך שכל נקודה יודעת מי מאחוריה ומי לפניה, אבל לא יכולה לדעת מה תוכן הבקשה.

כלומר, ברגע שאני משגר בקשה ב-Tor, היא נשלחת לנקודת כניסה, נקודת הכניסה משגרת אותה לנקודת מעבר. נקודת המעבר משגרת אותה לנקודת היציאה ורק אז, או אז, נקודת היציאה משגרת אותה אל השרת. השרת מחזיר את התשובה אל נקודת היציאה, נקודת היציאה מחזירה אותה אל נקודת המעבר ונקודת המעבר מחזירה אותה אל נקודת הכניסה ורק בסוף נקודת הכניסה מחזירה את הבקשה אל המשתמש.

אז בואו ונחזור לדוגמה של הטוקבק המכפיש – במקרה הזה, האדם שרוצה לדעת מי הכפיש אותו יפנה לעיתון לקבל את ה-IP. מה שהוא יקבל זה רק את ה-IP של נקודת היציאה. אפילו אם נצא מנקודת הנחה שנקודת היציאה שומרת את ה-IP, כל מה שהיא תוכל לתת לו זה את ה-IP של נקודת האמצע. נקודת האמצע תוכל לתת לו רק את ה-IP של נקודת הכניסה. כיוון שהנקודות פזורות על פני הגלובוס ועל פני שתיים או שלוש מדינות ורובן לא שומרות את הלוגים של ה-IP, זה הופך את מלאכת השגת הנתונים לקשה וסבוכה במיוחד, עד בלתי אפשרית.

מהצד השני, אם ספקית האינטרנט שלכם תקבל צו משופט לדעת לאן גלשתם, כל מה שהם יוכלו לדעת זה שנכנסתם ל-Tor דרך נקודת הכניסה. מהי נקודת האמצע, נקודת היציאה והיעד? זה לא ידוע וצריכים לגשת עכשיו למדינה שבה יש את נקודת הכניסה ולבקש צו ממי שהפעיל את נקודת הכניסה (בהנחה שהוא שמר את הלוגים).

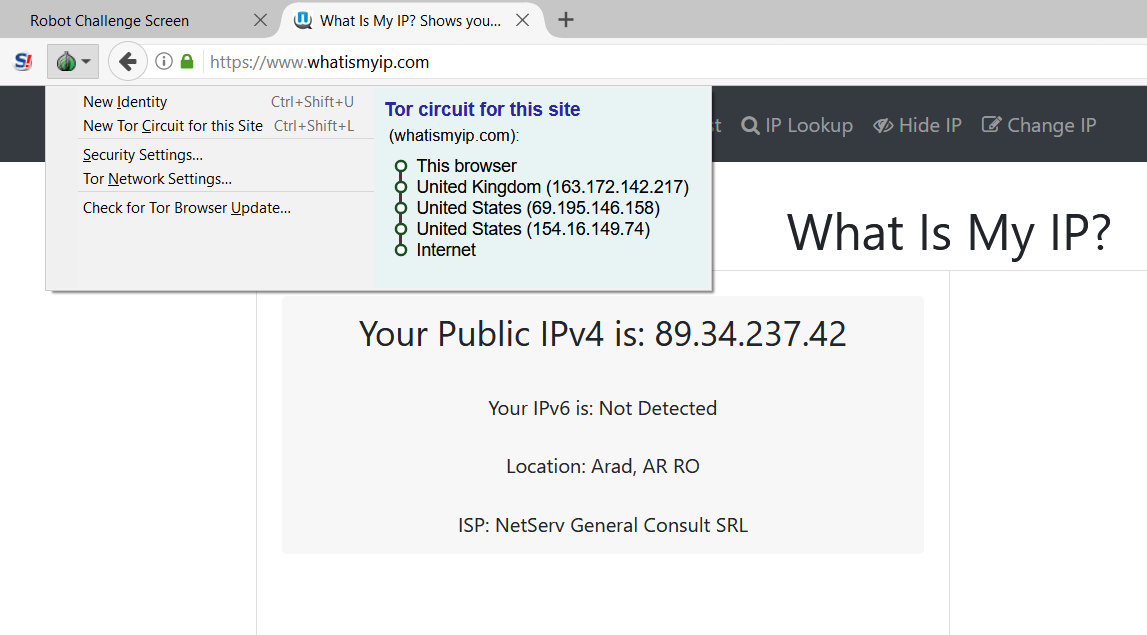

יש רק אדם אחד שחשוף לכל הנקודות וזה הגולש. בדפדפן ה-Tor שלכם אפשר לראות את הנקודות בקלות. יש את אייקון הבצל ליד שורת הכתובת. לחיצה עליו תראה לכם את נקודת הכניסה, האמצע והיציאה. אם תכנסו לאתר whatsmyip שמראה לכם את ה-IP שלכם, תוכלו לראות את כתובת ה-IP של נקודת היציאה בלבד.

אז האם יש לנו את הפתרון המושלם לפרטיות? לא בדיוק. ספק האינטרנט שלכם יכול לדעת את נקודת הכניסה – כלומר שהשתמשתם ב-Tor. למה זה משנה? תשאלו את אלדו קים. סטודנט מבריק מהרווארד שחשש מאוד שלא הספיק ללמוד מספיק לבחינת הכניסה שלו. החשש שלו היה עד כדי כך גדול, שהוא שלח איום על פצצה בכיתת המבחן כדי לדחות אותו. כיוון שמר קים הוא סטודנט בהרווארד, הוא ידע לעשות זאת עם Tor. מה הבעיה? שהוא השתמש ברשת של הרווארד כדי לעשות זאת. החוקרים של ה-FBI ביקשו ממנהל הרשת של הרווארד את כל הכתובות של משתמשי Tor. כיוון שמדובר ברשת של הרווארד, היו בודדים כאלו. הם חקרו את כולם וחיש קל גילו את האשם – זה שהיה לו מה להרוויח מביטול הבחינה. (אגב, לכל הדואגים: הוא נחלץ מזה בתשלום קנס גבוה, התנצלות פומבית ואפס ימי ישיבה בכלא. הוא גם חזר להרוארד לאחר מכן).

זו הסיבה שאם אני גולש ב-Tor כדאי לי לעשות את זה מרשת שבה יש הרבה משתמשי Tor. הרשת של העבודה? של האוניברסיטה? לא רעיון טוב. כיוון שכמות משתמשי ה-Tor שם קטנה. זו גם הסיבה שכדאי שכמה שיותר אנשים יגלשו ב-Tor. כיוון שככל שיותר אנשים משתמשים ב-Tor. אפילו באופן ספורדי, אז כך יהיה קשה יותר לרשות זו או אחרת לבודד את אלו שמשתמשים ב-Tor לנקודת הכניסה שלהם. הרשת בבית של ספק גדול? רעיון טוב יותר, כי בספק כמו ׳בזק בינלאומי׳ למשל, יש הרבה משתמשים שסביר להניח שרבים מהם משתמשים ב-Tor.

בנוסף, אם יש ישות כלשהי (הרפטלינאים, ה-NSA, אנשי הכימטריילס או תאגידי התרופות) שיכולה לראות את כל הרשת בו זמנית, מן הסתם היא תוכל לעקוב אחר כל התנועה ולדעת לאן אתם גולשים. Tor זה לא וודו, זה בסופו של דבר תהליך פשוט שקל להבינו.

גם המאמר הזה מבוסס על ההרצאה המרתקת של אנשי קריפטו-פרטי בישראל – יובל אדם ונעם רותם. בבלוג b48 יש הסבר בשפה הרבה יותר פשוטה על איך VPN ואיך Tor עובדת. מומלץ להכנס לשם ולקרוא.

במאמר הבא נדבר על איך אתרי onion עובדים וגם נכנס לחלק מהם.

18 תגובות

רן, במקרה של נושא זה, אני חושב שהוא לא ראוי.

זה כמו שלא תסביר להכין פצצה אפילו שיש מקרים בעולם שזה נדרש (עת מלחמה ועת שלום), אבל לכתוב על זה זה מראה שאו שאתה שוחר מלחמה, או שאתה שוחר רייטינג (אצלך לדעתי זה אפשרות שלישית, שזה רצון לשתף ידע ולהשמיד בערות, אבל זה לא הנקודה כולה).

אני חושב שהאדם הסביר, שהוא בודאי לא עיתונאי רודף צדק במדינה מושחתת (אם כבר, עיתונאי צמא דם במדינה דמוקרטית מידי) לא ימצא שום הזדמנות בחייו לעשות עם הידע הזה משהו טוב (משהו רע הוא יכול באותו יום כבר לעשות…). לגבי העשרת הידע הטכני, הפוסט הקודם היה עוד סביר.

למגיב דוד,

מה שלא ראוי הוא שמתבצע מעקב אחרי הגלישה שלנו.

ע" מדינות ותאגידים מסחריים כמו גוגל, פייסבוק, טאבולה ועוד..

אני משתמש בTor כשאני מחפש מידע רפואי, ייעוץ פסיכולוגי ויש לי חברים ככה שמעתי שמחפשים ככה פורנו. כל זה בלי שגוגל יודעת מה הם הכי אוהבים לראות ומאיזו מחלה אני סובל.

Tor זה קודם כל פרטיות.

אני לא מאמין בלהסתיר מידע. אני יוצא מנקודת הנחה שדווקא הגורמים הרעים יודעים והגורמים הטובים – קרי חושפי שחיתות, עיתונאים (ולא, אין דבר כזה עיתונות חופשית מדי) ומדליפים למיניהם – הם דווקא לא יודעים ואני מרגיש שיש חשיבות גדולה בלשתף את המידע הזה. חוץ מזה שזה מעניין טכנית.

הדילמה בין מה לפרסם לבין מה לא לפרסם היא תמיד קיימת, גם כשאני כותב על האקינג – יש סיכוי שמי שיקרא את זה ישתמש בזה לרעה, אבל יש גם סיכוי שזה יעזור למישהו אחר להגן על עצמו יותר טוב.

בנוגע לרייטינג – נו באמת. אין לי בכלל פרסומות באתר ואין לי לקוחות ישראלים בכלל.

אני אחדד, אני גם לא חושב שהמוסר החברתי צריך להיות ע"י שליטת עריצי כח או ידע, ואני גם חושב שידע חופשי מחזק את בגרות ועוצמת החברה. ואני גם חושב את זה אפילו ספציפית על TOR. אלא שלכתוב על זה, זה עצמו מעורר כל מיני יצרים אצל האנשים המועדים לענין, אפשר לומר אנשים שליבם לא במרכז האידאל החברתי.

לא זו בלבד שהמאמר יהווה פלטפורמה אנטי חברתית עבורם, אלא עצם העיסוק בנושא מעבירה אנשים מהמיין סטרים שרואים את כלל החברה כהגונה פלוס מינוס, לשוליים בהם מעדיפים לחשוב שהחברה היא ��ודפת והאזרח הקטן שפועל אנטי חברתית הוא מציל את עורו. זה מסלול חובה שעוברים טרוריסטים או שודדי בנקים מהסוג האינטלקטואל.

במילים פשוטות הייתי נותן למאמר כותרת, איך להלביש רעלת פנים בצורה טובה (ותאמין לי שגם לזה יש מקום לפרטיות כיום, כשכל מפעיל מצלמה יכול לחדור לפרטיות כל העולם שסביבו).

זה פשוט מחנך לשנאת הסביבה. אנחנו לא חיים ברוסיה הקומוניסטית, ומי שסבור שכן מוביל לפי פחת של דאעש.

דוד,בוא ותספר לפעילים מהימין על כמה שהמשטרה פנ לא קומוניסטית ולא עוקבת אחרי כל מי שהוא ימני שנקרא "קיצוני" ואחרי כל מה שאומרים בקבוצות ואפילו במיילים. חקירות על כלום.

למגיב דוד,

מה שלא ראוי הוא שמתבצע מעקב אחרי הגלישה שלנו.

ע" מדינות ותאגידים מסחריים כמו גוגל, פייסבוק, טאבולה ועוד..

אני משתמש בTor כשאני מחפש מידע רפואי, ייעוץ פסיכולוגי ויש לי חברים ככה שמעתי שמחפשים ככה פורנו. כל זה בלי שגוגל יודעת מה הם הכי אוהבים לראות ומאיזו מחלה אני סובל.

Tor זה קודם כל פרטיות.

רייטינג זה לא חייב פרסומת, זה יכול להיות ספורט. יש לך בלוג, ולא תחמיא לך התעניינות נמוכה. אז אתה ודאי בעל ניגוד עניינים 🙂 במקרה או לא, רוב הרשומות בתקופה האחרונה הם על נושאים יותר סנציוניים מאשר טכניים.

שנית, אני לגמרי מסכים איתך בנושא של הסתרת מידע. מצידי תקים עמותה שתיתן עזרה לגופים או פרטיים שמדוכאים או חוששים מדיכוי. אבל רשומה בבלוג לא תרשת את אלה, היא ב99% תשמש לעבירות שיימינג. זה שונה מהאקינג, האקינג זה עדיין נושא מקצועי שרוב מי שמבין מה שכתוב הוא לא ילד משועמם, ופה עזרת לחסרי השכלה שיכולים להיות גם חסרי צלם אנוש.

שים לב לתגובות השכנות שלי או תלמד אתהנתונים בגוגל אנליסטיק על ההתעניינות הגדולה שהפוסט יוצר, וצייר לעצמך בכנות מה פרופיל המבקרים בו.

בלי קשר, תודה על כל הפוסטים!

האמת היא, תאמין או לא – המאמרים הכי פופולריים פה הם המאמרים על דוקר והמאמרים על node. נשבע לך בכל הקדוש והיקר לי.

לצערי הספק מונע גישה לאתר הרישמי של Tor..

פתרונות?

גם אצלי, גולש דרך הוט ואין גישה לאתר הרישמי של Tor..

יש סיכוי שהאתר לא היה זמין לכמה שעות. תנסו שוב ותגידו לי?

דוואי דוואי

הי, שאלתי את זה גם במייל אך בינתיים לא ענית. לגבי המשפט "אם ספקית האינטרנט שלכם תקבל צו משופט לדעת לאן גלשתם, כל מה שהיא יוכלו לדעת זה שנכנסתם ל-Tor דרך נקודת הכניסה…וצריכים לגשת עכשיו ל��דינה שבה יש את נקודת הכניסה ולבקש צו ממי שהפעיל את נקודת הכניסה, בהנחה שהוא שמר את הלוגים." – אז למה לבקש צו על אדם פרטי שלא שמר לוגים במקום מהספק שלו שכן שמר לוגים, ואז כנ"ל מהספק של נקודת האמצע ושל נקודת הסוף?

אני מקוה שהבנתי את השאלה – באופן עקרוני אפשר לבקש חשיפת פרטים מכל הנקודות בשרשרת – אבל זה מאוד מאוד קשה וחלק מהנקודות נמצאות במדינות אירופאיות שלא ששות להפר זכויות פרטיות עבור בתי משפט של מדינות זרות.

האם גלישה מדפדפן CHROME רגיל לVPN א', ממנו לVPN (או proxy) ב' וממנו לVPN (או proxy) ג', שקולה לגלישה דרך TOR (או אפילו טובה יותר כי אין זיהוי שהשתמשתי בTOR)?

אה…. באופן עקרוני כן. אבל אולי באמת שווה להשתמש ב Tor.

היי,

ראשית אחלה מאמרים!

יש אופציה שתרחיב במאמר על מה הם הסכנות בשימוש ב-TOR?

האם אני פגיע למתקפות האקרים וכו'?

עד כמה מסוכן להשתמש ברשת האפלה, או עד כמה מסוכן להשתמש בדפדפן TOR ברשת הנקייה?

מה קורה אם מתחברים לטור דרך VPN? הספק אינטרנט רואה רק שהתחברתי ל-VPN ואם מבקשים את מסר ה-IP רואים רק את האתר של טור.