עוד יום, עוד איזה ג'אנק שמתפרסם על מנת לנצל גולשים תמימים ולגרוף על חשבונם ועל חשבון מפרסמים תמימים כמה שקלים. אך בניגוד לדרכים הרגילות שכבר דיווחתי עליהן בעבר, הסיפור החדש מעניין כי הפעם האנשים שעמדו מאחוריו משתמשים בדרך מקורית מעט יותר אבל בדרך גם חושפים את עצמם.

אני מאמין שלחלקכם יצא בימים האחרונים לראות את הקישור הויראלי הבא שמתפשט כאש בשדה קוצים בפיד הפייסבוק:

לחיצה על הקישור שתעשה על ידי משתמש תמים תצית גל שלם של פעולות שאורכות חלקיק שניה אך כל אחת מהן מנסה לגזור על הגולש קופון ולגרום לו לעשות פעולות מסוימות. המבט על הפעולות האלו מעניין וגם חיוני על מנת להבין איך תוכנות זדוניות מנצלות תמימות של משתמשים על מנת להפיץ את עצמן ולהרוויח כמה שקלים עבור המשתמשים שלהם.

האתר המוסווה

הלחיצה הראשונה והתמימה על התוכן, תביא אותנו לאתר שכתובתו מופיעה בתמונה – derrsy625.blogspot.co.il או יותר נכון אל דף אחד בתוכו: p/top.html זהו אתר שנמצא בשירות הבלוגים הפופולרי blogpost והוא אתר ריק. כמו חזית חנות מפוארת שאין מאחוריה דבר, כל מה שיש בו הוא תמונה ואותו כיתוב שראינו.

המטרה היחידה של הדף הזה היא לשטות במנוע ההצגה מראש של פייסבוק. המנוע הזה מאפשר לנו לראות את התקציר האתר כשמשתפים קישור. אך אתם לא תראו את הדף הזה כלל כיוון שהוא לא היה עבורכם אלא עבור הבוט של פייסבוק. קוד ג'אווהסקריפטי באתר יעביר אתכם תוך חלקיק שניה, עוד לפני שתבחינו אל האתר הבא.

ניסיון לחטוף את חשבון הפייסבוק

האתר הבא הוא אתר שכתובתו היא uolperti.me/movies,743.html מדובר באתר מעניין למדי. בדף שאנו מופנים אליו יש קוד ג'אווהסקריפטי זדוני למדי ששולח בשמכם שתי בקשות POST לקוד PHP שנמצא ב:http://uolperti.me//ajax-add_user.php ומפעיל אפליקצית פייסבוק שכנראה מנסה לצרף אתכם ללא ידיעתכם כמשתמשים לאפליקצית פייסבוק (פעולת add_user) ולפרסם קישור בפיד שלכם (פעולת wpsvl_do_post). אין לי מושג אם זה עובד עבור כל המשתמשים (הקוד הזה לא עבד עבור משתמש הדמה שלי).

אך גם בדף המעניין הזה אנחנו לא מתעכבים. תוך חלקיק שניה נעשה ניסיון החטיפה ובין אם הוא מצליח ובין אם לא אתם מועברים מיידית אחרי כן אל האתר הבא.

ניסיון להתקנת אפליקציה זדונית

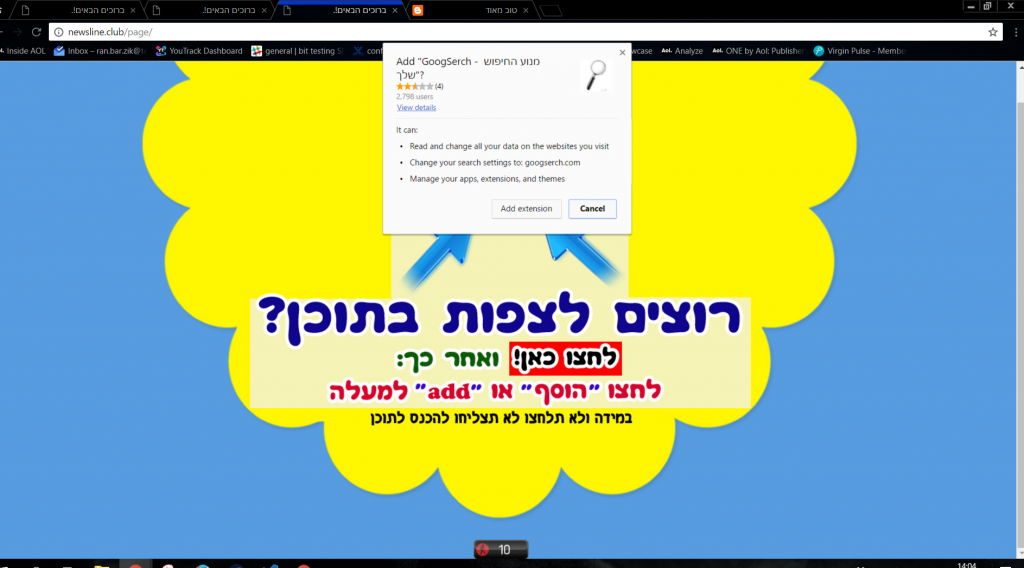

התחנה הסופית במסענו הוא אתר newsline.club/page שטוען שעל מנת לראות את התוכן המעניין (שבדרך אליו עברתם, בלי להיות מודעים, ויה דלרוזה של ממש) עליכם ללחוץ על הריבוע האדום, ללחוץ על add ורק אז תוכלו לראות את התוכן המעניין.

הלחיצה הזו בעצם מבצעת בשמכם בקשה לחנות האפליקציות של כרום בבקשה להתקין תוסף בשם GoogSerch שעושה כמה פעולות. הפעולה הראשונה היא החלפת עמוד הבית הדיפולטיבי לעמוד googserch.com שמזכיר את זה של גוגל אך יש בו פרסומות של מפרסמים תמימים. בעלי האפליקציה גוזרים כמובן קופון מהלחיצות על הפרסומות. הפעולה השניה היא שהתוסף הזה, שלו אתם נותנים הרשאות מלאות לקרוא ולערוך את כל האתרים שאתם מבקרים בהם, יבצע לייקים ושיירים בשמכם בפייסבוק וכך יגדיל את מעגל ההדבקות ויכניס עוד כסף לכיסים של אלו שמאחורי התוסף הזה. כמובן שברגע שהתוסף הותקן אצלכם, מי שעומד מאחוריו יוכל לעשות הכל בשמכם – כולל פעולות רגישות. מעגל הנזק הפוטנציאלי גדול בהרבה מלייקים/שיירים שנעשים בשימכם בפייסבוק ומודעות מכוערות בדפים שונים. באופן עקרוני זה מתן יכולת מלאה לגשת לכל פריט מידע שהדפדפן שלכם חשוף אליו. שזה אומר הכל בימינו.

הטעות

האדם מאחורי התרמית הזו מקפיד להשאר אנונימי. האתר הראשון, בלוגספוט, זה שמכיל את התוכן המלאכותי הוא אתר חינמי שבו כל אדם יכול לפתוח חשבון ללא צורך להזדהות. האתרים googserch.com ו-newsline.club הם אתרים שהמידע עליהם ברשם הדומיינים חסוי. אךאחד משלבי הביניים, אתר uolperti.me חשוף והפרטים של מי שרכש אותו חשופים לעין כל באתר רשם הדומיינים. לא אציין את שמו כאן, אך כל אחד יכול לחפש אותו באמצעות שירותי WHOIS השונים שיש ברשת. המייל שלו גם מצויין שם ודרכו אפשר להגיע בחיפוש גוגל פשוט ללא מעט אתרים שעל פניו נראים בעייתיים. ייתכן שזה לא אותו אדם, אבל ללא ספק הוא קשור בדרך כלשהי, גם אם לא ביודעין, אל אלו שמפיצים את הספאם הזה.

איך מתגוננים

האדם הסביר יוכה הלם ואלם אל מול שלל הפעולות והעבודה הקשה שהושקעה על מנת להפיץ זבל ולגרום למשתמשים להתקין תוסף שיזיק להם. אך נקיטת אמצעי זהירות סבירים יכולה למנוע מכם כאב ראש לא קטן. אמצעי הזהירות האלו פשוטים וקלים להטמעה.

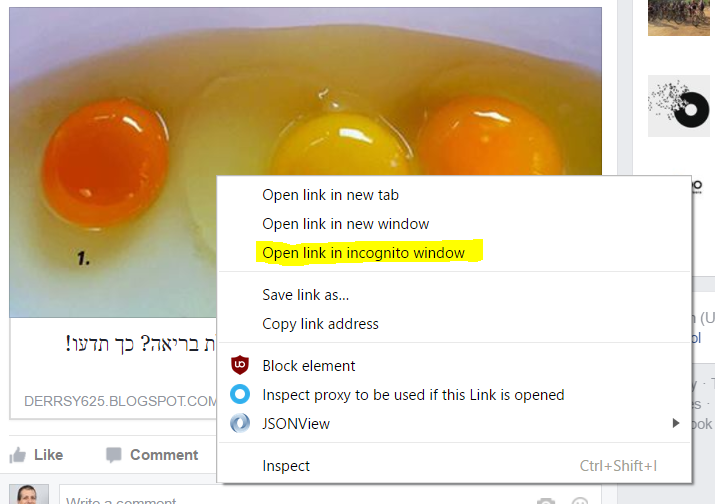

האמצעי הראשון הוא פתיחת כל קישור שנשלח אליכם בין אם מדובר בפייסבוק או במייל במצב אנונימי. במקום ללחוץ על הכפתור השמאלי, אנו נלחץ על הכפתור הימני ונבחר ב'מצב אנונימי'. מצב זה מונע גישה לפריטי מידע חשובים שקוד זדוני באתרים שונים יכול לגשת אליהם. אני עושה את זה במיוחד כששולחים לי קישורים לאתרים שאני לא מכיר. קל מאוד להערים על מנגנון הצפיה המוקדמת הנמצא בפייסבוק ואסור לסמוך עליו בנוגע לאבטחה.

האמצעי השני הוא המנעות מוחלטת מהתקנה של תוספים בכרום למעט תוספים שאתם ממש ממש צריכים. הכנסו לדף הזה: chrome://extensions/ מדובר בדף פנימי של הכרום שלכם. עברו על רשימת התוספים ומיחקו את כל מה שאתם לא מזהים בוודאות. זו פעולה שאני עושה מדי פעם. מומלץ גם לבחון היטב תוספים שאתם מכירים ואת ההרשאות שלהם.

4 תגובות

אדיר.

יש 2798 משתמשים בתוסף כרגע.

סביר להניח שחלק ניכר הם משתמשי דמה של מי שפרסם את התוסף, אבל בטח זה בדרך כלשהי מאפיין גם את מספר האנשים שנפלו בפח.

דווקא moti levi נשמע לי כמו שם שקר כלשהו….

לא כתבתה איך לעצור התופעה לאחר שלחצנו עלהלינק וההקר חוגג

מורידים את התוסף כפי שהסברתי, אבל יש הסבר יותר מפורט כאן:

https://internet-israel.com/%D7%A8%D7%A9%D7%AA-%D7%94%D7%90%D7%99%D7%A0%D7%98%D7%A8%D7%A0%D7%98/%D7%9E%D7%99%D7%93%D7%A2-%D7%9B%D7%9C%D7%9C%D7%99-%D7%A2%D7%9C-%D7%90%D7%99%D7%A0%D7%98%D7%A8%D7%A0%D7%98/%D7%A0%D7%93%D7%91%D7%A7%D7%AA-%D7%91%D7%95%D7%99%D7%A8%D7%95%D7%A1-%D7%91%D7%A4%D7%99%D7%99%D7%A1%D7%91%D7%95%D7%A7-%D7%9E%D7%94-%D7%A2%D7%95%D7%A9%D7%99%D7%9D/